Retomando la serie introductoria de “Seguridad y Riesgos en las TIC” (uno, dos, y tres), que habíamos dejado temporalmente aparcada, en esta última entrada entraremos a considerar el proceso de Administración del Riesgo, para acabar con unas breves conclusiones. Dicho esto, vamos con la cuarta parte de esta serie.

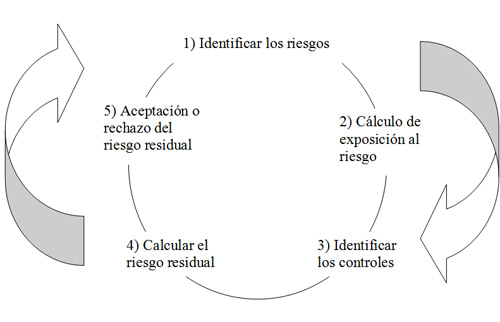

El proceso de administración de riesgos es un proceso continuo, dado que es necesario evaluar de manera periódica si los riesgos identificados y la exposición de la organización a éstos, calculada en etapas anteriores, se mantiene vigente. La dinámica en la cual se encuentran inmersas las organizaciones actualmente, requiere que ante cada nuevo cambio, se realice en etapas tempranas un análisis de riesgo del proyecto así como su impacto futuro en la estructura de riesgos de la organización.

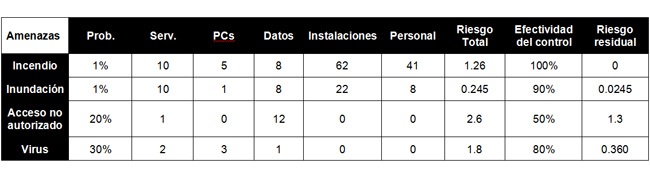

A continuación se presenta una matriz simplificada, donde en cada fila se presenta una amenaza identificada, y en las columnas se indica, en primer orden la probabilidad de que esa amenaza actúe, y en las columnas siguientes, para cada uno de los activos a proteger cuál es el importe de la pérdida media estimada que ocasionaría esa amenaza en ese activo. La suma de los datos precedentes permiten calcular la columna “Riesgo total”, a la cual se le aplica la efectividad del control actuante, para obtener el riesgo residual.

Como verán en la tabla, y por poner algunos ejemplos, la amenaza de inundación puede ser mitigada ubicando el Centro de Cálculo en un piso elevado, o por razones de seguridad bajo tierra. Por otra parte, los accesos no autorizados vía Internet pueden ser mitigados con un cortafuegos (barrera de control de accesos desde fuera y hacia fuera) correctamente configurado.

Acabamos de mencionar la presencia de controles, pero, ¿qué es un control? Un control es una medida técnica, organizativa, legal o de cualquier otro tipo que mitiga el riesgo intrínseco del escenario de riesgo, reduciéndolo y generando lo que denominamos riesgo residual, que es el riesgo que obtenemos tras la valoración de la efectividad de los controles. Puede decirse que existe una relación biunívoca entre riesgo y control, por la cual se establece que el coste de un control no debe nunca superar el coste de la materialización del escenario de riesgo. Esto no obstante tiene el problema de poder cuantificar adecuadamente el coste de una amenaza, ya que más allá de costes económicos directos, es necesario considerar costes indirectos, tales como reputabilidad o pérdida de productividad.

Los distintos controles que hemos indicado pueden ser agrupados, sobre la base de los objetivos primarios que quieren satisfacer, en tres categorías no excluyentes: aquellos integrantes del sistema de control interno, aquellos referidos a brindar seguridad y aquellos destinados a brindar calidad de las operaciones. El control interno busca asegurar la eficiencia y eficacia de las operaciones, el cumplimiento de leyes, normas y regulaciones, y la confiabilidad de la información (básicamente aquella publicable). La Seguridad busca asegurar la disponibilidad, confidencialidad e integridad de las operaciones, mientras que la gestión de calidad busca asegurar la adecuada calidad, entrega y coste de las operaciones.

Esto ha sido únicamente una introducción muy básica a los riesgos en el entorno TIC. Existe numerosa documentación sobre el tema, así como diversas metodologías: OWASP, MAGERIT II, CRAMM o la relativamente reciente norma ISO/IEC 27005:2008, cada una con su enfoque y su propia aproximación. Más allá de otros artículos que previsiblemente escribiremos sobre el tema, les dejo que indaguen sobre ellas y descubran sus virtudes y defectos. Sea como sea, no se debe olvidar nunca que los riesgos están presentes en el quehacer diario, aún cuando no se puedan o no se quieran identificar. Por ello, independientemente de la metodología y las herramientas utilizadas para la administración de los riesgos, la administración del riesgo informático debe ser una actividad llevada a cabo, del mismo modo que la implementación y funcionamiento de los sistemas de información. La única manera que evitar un riesgo es eliminar la, o las actividades que lo generan, pero debido a que algunas actividades no pueden ser eliminadas, eso nos obliga a un proceso continuo de administración del riesgo de las TIC.

pues la publicacion,me parecio muy interesante sugiero informacion mas eficas que nos deje el conocimiento mas claro,mas informacion sobre las tic