Siguiendo con nuestra serie de posts sobre sistemas de monitorización social, en este caso toca hablar de NarusInsight y Ghostnet.

NarusInsight

Tal y como se ha explicado en el artículo anterior, el FBI decidió “abandonar” Carnivore para empezar a utilizar NarusInsight. Este sistema fue creado por la compañía estadounidense Narus, la cual se encarga de producir sistemas de vigilancia masiva. Éste concretamente es un sistema de superordenadores que es utilizado por la NSA y otros organismos para realizar vigilancia masiva y monitorización de las comunicaciones de Internet en tiempo real, incluyendo aquellas que realizan los ciudadanos y las empresas. Como podemos ver en su página web, califican a NarusInsight como el sistema de análisis de tráfico en tiempo real más escalable que existe, ya que es capaz de “adaptarse” tanto a redes grandes y complejas como a las redes que puede usar un usuario normal de Internet.

Entre muchas de sus características destacan algunas como el alto rendimiento que puede llegar a obtener y el gran análisis que puede hacer. Llegando incluso a poder controlar aquello que hacen los usuarios en la máquina inspeccionada, viendo que aplicaciones son las que tienen abiertas en cada instante y conocer todas las actividades que hacen (y han hecho) los usuarios: desde las páginas que han visitado hasta las conversaciones que han intercambiado mediante e-mails o sistemas de mensajería instantánea.

Otra de sus importantes opciones es la de poder analizar aquella información que viaja en los diferentes protocolos, como puede ser el payload o los datos adjuntos de un correo electrónico. Además, una sola máquina de NarusInsight tiene una capacidad de procesamiento de 10Gb/s, lo que implica que puede ser capaz de analizar las conexiones de varios millones de usuarios.

Por último comentar que se desconoce el funcionamiento exhaustivo de este sistema, ya que los usuarios no disponen de autorización para saber realmente como trabaja NarusInsight.

Ghostnet

Para acabar con la serie, hablaremos del descubrimiento hecho por la universidad canadiense de Toronto, concretamente por el Centro Munk, en el que después de una investigación de diez meses (desde junio de 2008 hasta marzo de 2009) se detectó una red china de espionaje cibernético la cual llevaba más de dos años en actividad bajo la mirada inocente del mundo entero llamada Ghostnet. Esta red se hizo pública hace poco tiempo, exactamente el 29 de marzo de 2009, a través del diario The New York Times.

En el informe creado por dicha universidad junto con la ayuda de la universidad de Cambridge, se explica con total detalle en que consistió este descubrimiento y como llegaron a su detección final.

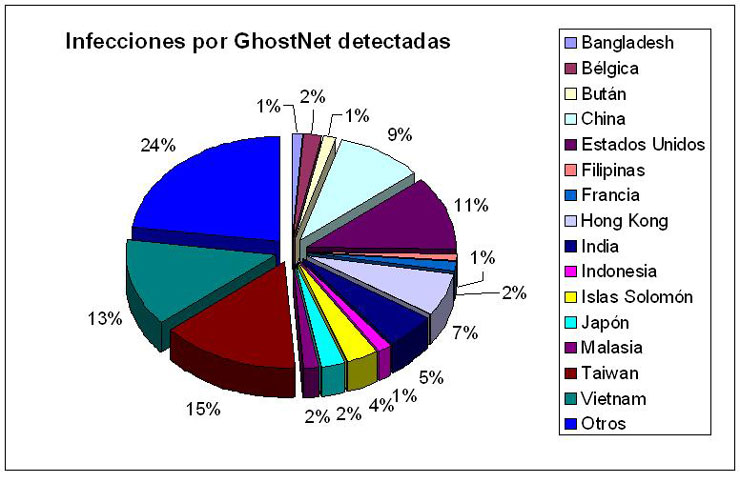

Los investigadores centraron su búsqueda en las acusaciones que la comunidad exiliada en el Tíbet habían hecho en contra del ciberespionaje que estaban recibiendo por parte de China y por una investigación privada que se pidió a los despachos del Dalai Lama. A partir de ahí, fue donde se descubrió que un total de 103 países fueron infectados, entre ellos Corea del Sur, Portugal, Alemania y la India, pero que únicamente se consideraban como objetos de alto valor un 30% del total de los nodos infectados, estando relacionadas con embajadas, relaciones exteriores o incluso organizaciones como la OTAN. En la imagen podemos ver gráficamente cuales fueron los principales países afectados por GhostNet.

El método utilizado para conseguir crear esta red de espionaje era el mismo que el utilizado por las conocidas botnets, ya que lo que hacía era infectar a los ordenadores mediante un malware que se instalaba en los equipos y era capaz de monitorizar todo aquello que el usuario hacía con su ordenador. Concretamente, el malware utilizado era un troyano denominado “gh0st RAT”, el cual era capaz de obtener un control total y remoto de la máquina infectada llegando incluso a poder activar y desactivar cualquier dispositivo conectado al PC (como podían ser micrófonos y cámaras) y por consiguiente capturar todo lo que éstos detectasen, pudiendo grabar todas las actividades y conversaciones que se hiciesen.

Esta red se diferencia de una botnet “común” por el número de máquinas infectadas, ya que la principal misión de una botnet es infectar el mayor número de ordenadores posibles para así poder obtener un “poder” mayor. GhostNet, pese a haber estado únicamente dos años en funcionamiento, había conseguido infectar 1295 computadoras en 103 países diferentes de todo el mundo, mientras que las botnets comunes consiguen tener un control de entre 30000 y más de 100000 máquinas. Esta diferencia abismal entre un tipo de red y la otra, es que como hemos comentado, las botnets únicamente desean ampliar el número de ordenadores a su mando, en cambio GhostNet realizaba una función muy diferente, que era la de espiar a aquellas personas o entidades que deseaba y creía importantes para su misión. Por este motivo, la infección del troyano no se hacía indiscriminadamente, sino que se realizaba una selección de aquellas personas a las que se les quería tener acceso.

El mecanismo que utilizaban básicamente era el de obtener información de la persona deseada, realizando un estudio de la víctima. Para ello, aprovechaban la información obtenida de otros sistemas infectados, llegando incluso a utilizar dicha información para elaborar el propio engaño para la víctima. El sistema más común que utilizaban para realizar este engaño era el envío del malware a través de los correos electrónicos adjuntando el propio programa en el mensaje, usando en muchas ocasiones las listas de contactos de la persona infectada.

Pese al evidente carácter político de estos objetivos y de que el 70% de los servidores que controlaban la red se encontraban en China, el gobierno del país no se responsabiliza en absoluto de la autoría de los hechos, remarcando que “China prohíbe estrictamente cualquier crimen informático”. Esta afirmación se ve reflejada en el informe presentado, ya que en éste se dice que no es posible establecer una relación exacta que indique la participación del gobierno chino, a pesar de que la universidad de Cambridge lo incrimina y lo relaciona directamente.

—

N. d. E. Con esta entrada finalizamos la serie sobre sistemas de monitorización social, que esperamos que les haya gustado. ¿Realidad? ¿Conspiranoia? ¿Leyenda urbana? Quizá un poco de cada cosa. ¿Ustedes qué opinan?

Les vemos en cualquier caso el lunes. Pasen un estupendo fin de semana.

[…] masiva y monitorización de las comunicaciones de internet tanto de ciudadanos como de empresas. Se dice que pueden controlar lo que hacen los usuarios en la máquina inspeccionada, viendo que […]