El pasado 7 de diciembre, ENISA publicó un informe con los resultados de una encuesta realizada a diferentes CERTs y otros organismos de ámbito europeo —y alguno extra-comunitario— traducido al castellano como “Detección proactiva de Incidentes de Seguridad”. Esta entrada viene a resumir las conclusiones más importantes que he extraído de este informe según mi valoración.

Dicho informe tiene como finalidad recoger e identificar los distintos métodos que utilizan los CERTs de ámbito europeo para la detección de incidentes de seguridad en las redes de las que son responsables y cómo, a partir de esta información, mejorar los métodos utilizados por otros CERTs para detectar estos incidentes de forma proactiva; se trata una manera de aunar esfuerzos. La definición del término proactivo, en contraposición a reactivo, se refiere en este caso al descubrimiento de actividades maliciosas a través de procesos internos antes de que sean detectados por los propios afectados. Esto último sería en el caso de un incidente notificado a través de un formulario por parte de los afectados o terceros.

La idea era realizar una recopilación de métodos disponibles, actividades y fuentes de información, junto con una valoración global como resultado de la encuesta.

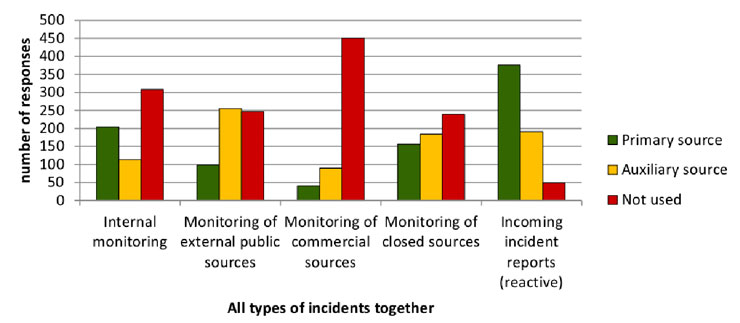

Este inventario se ha dividido en dos categorías según el origen de la información: medidas internas y servicios externos. En la siguiente gráfica se puede apreciar cómo las fuentes de información más utilizadas por CERTs europeos son las fuentes internas —sistemas de monitorización en sus propias redes— y la notificación interna de incidentes —según se comenta en el informe, esta es la forma más habitual debido a la naturaleza de estos centros—. Lo que no parece muy habitual es la utilización de fuentes comerciales.

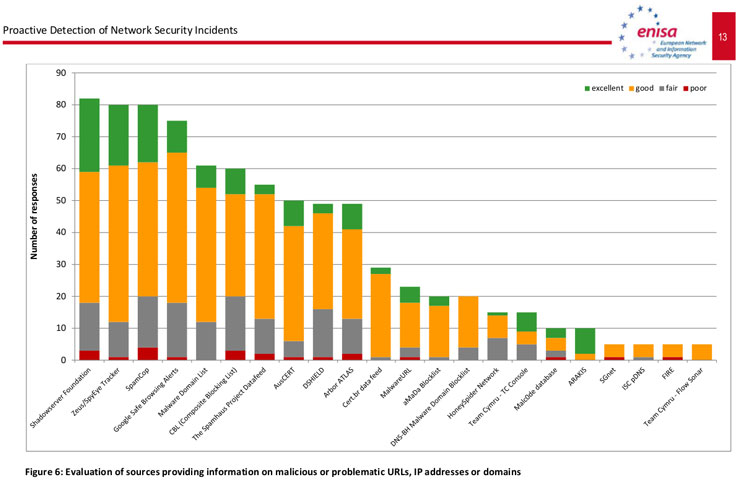

A continuación se muestra una gráfica con las fuentes externas de información más utilizadas, junto a una valoración de la calidad de los datos. Es lógico pensar que las mejor valoradas son las más utilizadas, pero destaca el hecho de que la mayoría de los encuestados consideran la calidad de la información como buena, aunque no excelente, pudiendo interpretarse como una necesidad de mejora de éstas para cubrir sus exigencias.

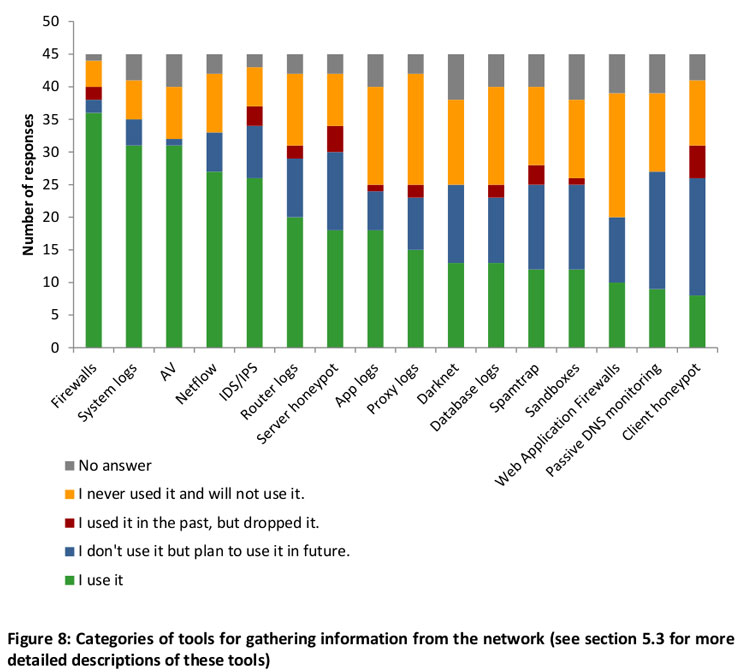

La otra vertiente de la encuesta es el uso de sistemas o herramientas desplegadas por los propios organismos en las redes bajo su responsabilidad y su uso para extraer información acerca de incidentes. Vemos como los más utilizados son los cortafuegos, los registros de los sistemas y los antivirus, pero estos sistemas generan una cantidad muy elevada de información, que debe ser procesada antes de poder ser consumida para la detección por lo que me sorprende que se utilice como una fuente de información útil, ya que el firewall suele estar en la primera línea de fuego y suele detener y ser objeto de muchos ataques, con el ruido que eso conlleva.

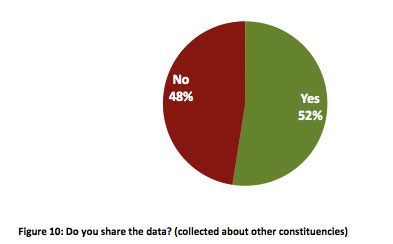

Un dato que sorprende de los que se extraen de este informe está relacionado con el intercambio de información. El intercambio de información es crucial tanto para conocer los incidentes de seguridad en  nuestras redes como para actuar rápidamente en su resolución —este punto es fundamental para reducir su impacto—. Sorprende ver cómo casi la mitad de los encuestados no notifica a otros organismos de los incidentes detectados por ellos mismos. Habría que averiguar por qué ocurre esto, quizá sea la falta de recursos o que no se establecen unas relaciones mínimas entre estos organismos.

nuestras redes como para actuar rápidamente en su resolución —este punto es fundamental para reducir su impacto—. Sorprende ver cómo casi la mitad de los encuestados no notifica a otros organismos de los incidentes detectados por ellos mismos. Habría que averiguar por qué ocurre esto, quizá sea la falta de recursos o que no se establecen unas relaciones mínimas entre estos organismos.

Servicios recomendados

Según la valoración de los organismos encuestados, el informe recompila una lista con los 5 servicios más recomendados como fuente externa de información sobre incidentes. A continuación se enumeran, junto con una breve descripción para aquellos que no los conozcan y alguna observación sobre los mismos.

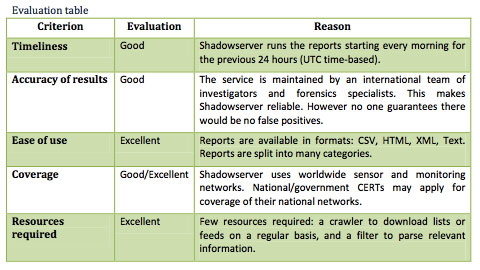

Shadowserver Foundation

La Shadowserver Foundation es un grupo de profesionales que trabajan en la obtención de información maliciosa relacionada con el fraude electrónico o actividad de botnets. El ASN & Netblock Alerting & Reporting Service es un servicio gratuito que permite a los organismos recibir información sobre actividades maliciosas en direcciones bajo su responsabilidad. Este es un grupo sin ánimo de lucro valorado por la comunidad de CERTs. La información es de buena calidad y cubre varios tipos de informes sobre incidentes que la convierten en una fuente de información muy útil.

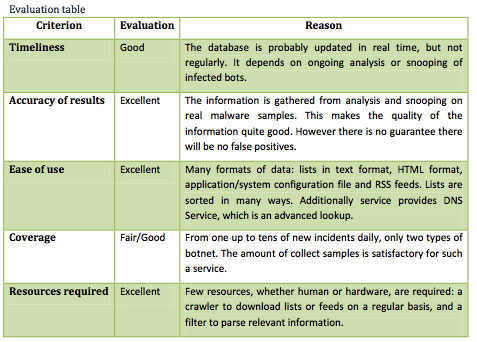

Zeus/SpyEye Tracker

Zeus Tracker es un proyecto del centro suizo abuse.ch. Este servicio monitoriza servidores de C&C de Zeus, ejecutables, configuraciones y demás información relacionada con este archiconocido troyano bancario. Ofrece listas de bloqueo para prevenir la infección de clientes evitando que accedan a los servidores de C&C. SpyEye Tracker es similar al de Zeus, pero centrado en este otro troyano. La lista contiene direcciones activas, aunque también dispone de direcciones antiguas que ya han sido eliminadas.

Una de las mayores actividades delictivas en Internet se centra en la información bancaria y Zeus y SpyEye son los más importantes, por lo que es imprescindible tener una visión general del comportamiento de estos troyanos con listas de direcciones IP y dominios utilizados por los servidores de C&C. El único inconveniente que tiene es que está centrado únicamente en estas dos amenazas concretas y puede quedar obsoleto en un futuro.

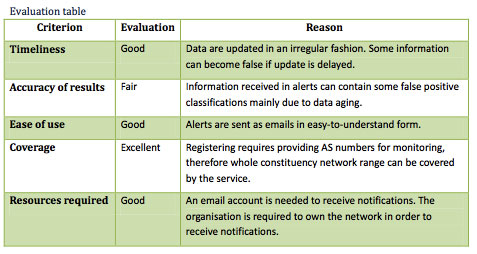

Google Safe Browsing Alerts

Estas alertas se basan en la base de datos de Google sobre sitios maliciosos, Google Safe Browsing, que permite a los administradores recibir alertas sobre contenido malicioso en sus redes. Esta situación hace que sea algo difícil —aunque no imposible— el acceso a la información por los CERTs si no son los propietarios directos de los dominios. Quizá se trate del servicio más popular para identificar URLs maliciosas y permite una detección bastante rápida de código malicioso en sitios web.

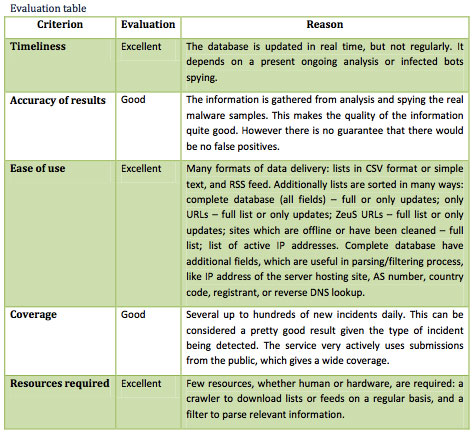

Malware Domain List

Este servicio ofrece listas de URLs que son peligrosas por estar relacionadas con infecciones, gestión de botnets, alojamiento de malware… Se ofrece también en forma de listado de direcciones IP y es libre para uso no comercial.

Team Cymru’s CSIRT Assistance Program

TC Console es una interfaz web para ver actividad maliciosa en la red de la organización que es recogida de la red de participantes en el proyecto. El servicio agrega la información y facilita el análisis del tráfico observado, ofreciendo diversa información detallada. Esta información está considerada de muy buena calidad y gratuita para CERTs públicos. La organización debe registrarse y declarar el número de AS de la que es propietaria y desea recibir información.

Servicios

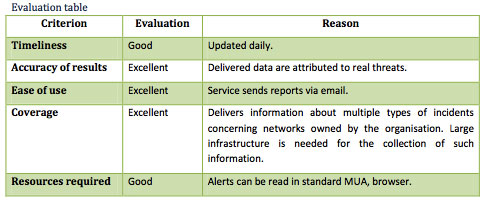

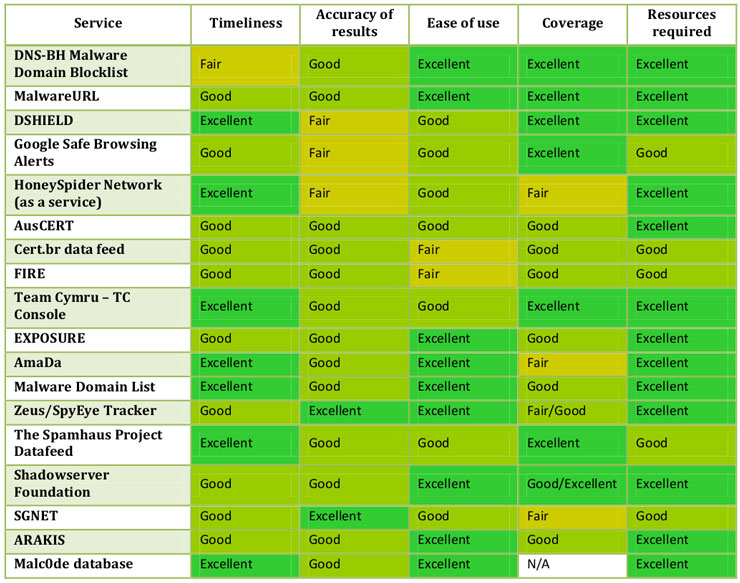

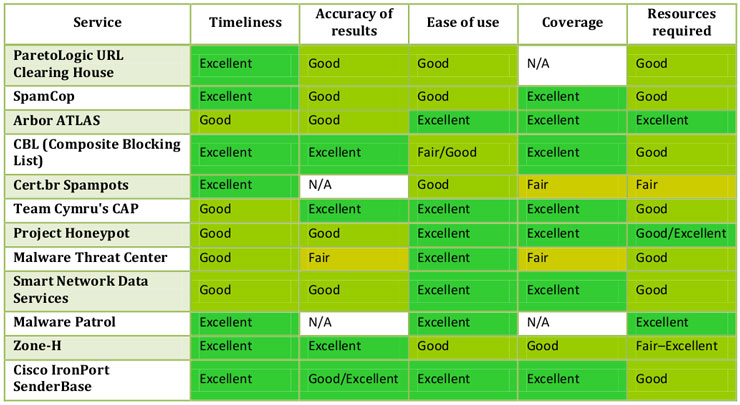

La siguiente tabla muestra la valoración global de todos los servicios que aparecieron en la encuesta, en función de los elementos a evaluar: Timeliness (temporalidad, diferencia entre el tiempo de la captura de la información y su publicación), Accuracy (precisión de los resultados, relacionado con la calidad y el porcentaje de falsos positivos), Ease of use (facilidad en acceder y utilizar la información), Coverage (alcance, depende de muchos aspectos, pero está relacionado con el hecho de si el servicio cubre toda o parte de la red del interesado) y Resources (el coste en recursos necesarios para gestionar el servicio):

Herramientas recomendables

Entre las herramientas recomendables, se clasifican en tres grupos según su difusión: estándar (cortafuegos, antivirus, IDS/IPS…), avanzadas (honeypot de servidores, spamtraps…) y futuras (honeypots de cliente, sandboxes…). Esta última parte parece que tenga peor valoración, quizá porque se debe trabajar más en ellos ya que todo lo que se notifique desde estas fuentes tiene mucha más importancia pero se tiene que dar formato y presentación a esta información, ya que son cosas que ocurren en nuestra red, al contrario de las fuentes externas que nos advierten de lo que nos puede afectar en breve.

Deficiencias

El informe también recoge algunas quejas o deficiencias que han comentado los encuestados acerca de la detección de incidentes. Algunas de ellas son de origen técnico y otras, legales.

Por destacar algunas, en la parte técnica nos encontramos que la calidad de la información y fiabilidad no es todo lo buena que se esperaba y requiere ser procesada manualmente, lo que dificulta y aumenta el coste de la gestión. Como segunda deficiencia más comentada se encuentra la falta de correlación, no sólo para eliminar información duplicada o eliminar falsos positivos, sino para detectar incidentes de mayor calado a través de la utilización de información de diversas fuentes. Para mejorar este aspecto, y conocedores de esta problemática, S2 Grupo cuenta con Tritón, una solución para correlar eventos de diversas fuentes con una gran versatilidad.

Por último, mencionar la falta de aplicaciones de reporte de incidentes en el escritorio del usuario, ya que facilitaría la notificación y animaría a que la gente a informar más de los incidentes de seguridad que vean. Para cubrir este vacío, tenemos nuestra herramienta de gestión de eventos, eMas, que permite informar a nuestros clientes desde esta aplicación llegando directamente al personal técnico que debe tratarlos. Además, incorpora una interfaz web que permite notificar sin necesidad de estar instalada en el equipo.

Existen otras, como la falta de automatización, la estandarización y la dificultad de almacenar y procesar grandes cantidades de datos durante periodos largos de tiempo. La lista de las deficiencias reportadas es la siguiente:

Técnicas:

- Calidad de la información y fiabilidad.

- Correlación limitada.

- Falta de automatización.

- Estandarización.

- Poca monitorización.

- Análisis en clientes.

- Poca utilización de la visualización.

- Falta integración entre notificación de incidentes y software de escritorio.

- Falta de datos a largo plazo.

- No se informa de objetivos concretos.

- No se informa de DDoS.

- Monitorización DNS infravalorada.

Legales

- Aspecto legales que impiden el intercambio.

- Falta de recursos humanos.

- Dificultad de entrar en grupos cerrados.

Conclusiones

Las amenazas evolucionan continuamente y obligan a los equipos de seguridad a mantenerse constantemente actualizados y al día de las últimas tendencias. Además, el amplio espectro hace casi imposible que un único CERT les pueda hacer frente y las fuentes de información no son del todo satisfactorias por lo que las acciones proactivas no están tan implantadas como las reactivas.

También se identifican una serie de deficiencias, las más importantes de carácter legal, que encuentran los CERTs y que limitan o dificultan el manejo o intercambio de información. Lo que busca el informe es potenciar este intercambio entre organismos, sobre todo europeos con el fin de coordinarse y agilizar la respuesta frente a los ataques.

La conclusión a la que llego es que hacen falta mejores fuentes de información, tanto en la calidad de los datos, como en su presentación para que sean tratados por los diferentes centros y como a su actualización. Teniendo en cuenta la rapidez con la que cambian las botnets y dominios en los que se aloja malware, se hace necesaria una actualización casi en tiempo real.

También se hace necesaria una colaboración ágil entre organismos implicados para mitigar las amenazas y actuar de forma coordinada y de forma global para reducir el número de amenazas que sufren los usuarios.

Excelente post.

Un saludo y feliz año