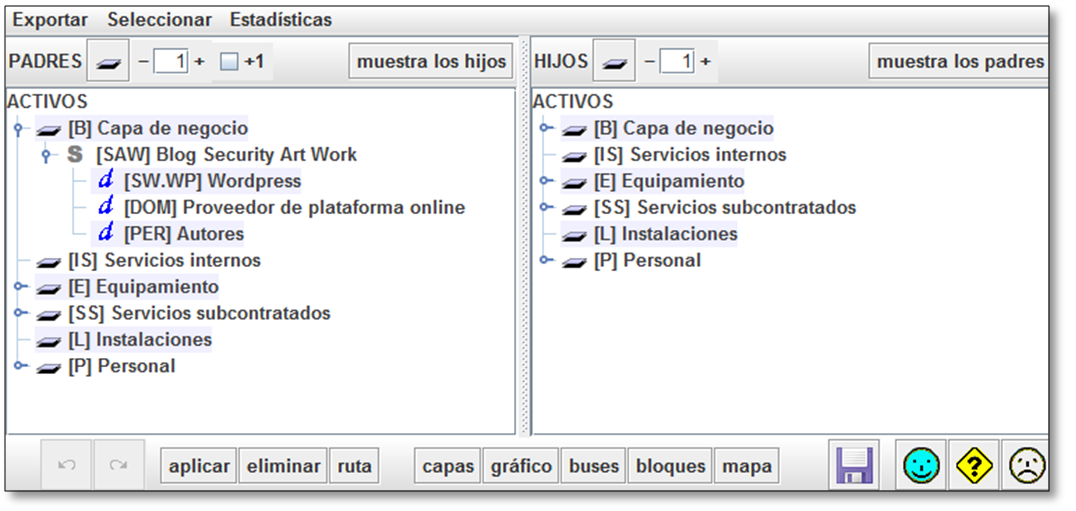

Una vez vistos los pasos previos y el punto de entrada al Análisis de riesgos, el siguiente paso es establecer las dependencias entre los activos desde el punto A.1.4 dependencias, para el cual deberemos seguir el esquema de dependencias propuesto en MAGERIT. En la aplicación podremos definir el grado de dependencia entre los activos de modo global o detallando en las dimensiones de seguridad que son de aplicación.

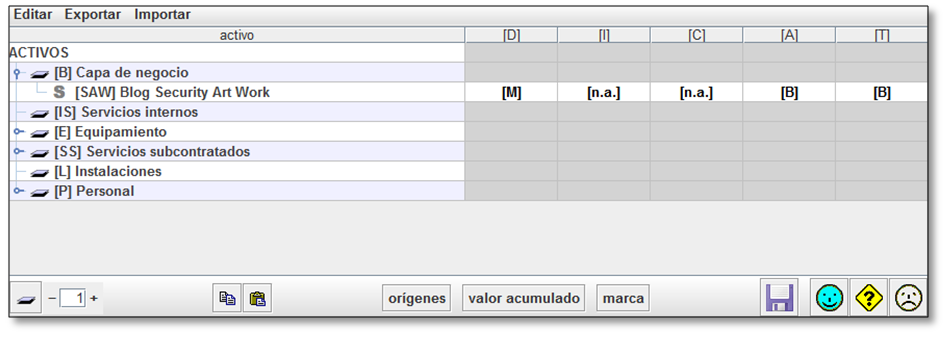

Definidas las dependencias debemos valorar los servicios y la información ubicado en el punto A.1.5. Valoración de los activos. Esta valoración dependerá de la versión que hayamos instalado; si es la versión indicada para el ENS, PILAR ofrecerá el esquema de valoración bajo, medio y alto siguiendo los criterios presentes en el ENS. Si es la versión para ISO 27001 establecerá valoración númerica del 0 al 10. En cualquier caso aconsejo hacer uso de la versión para el ENS, dado que es igual de válida para desarrollar un análisis de riesgos en el ámbito de la norma ISO 27001.

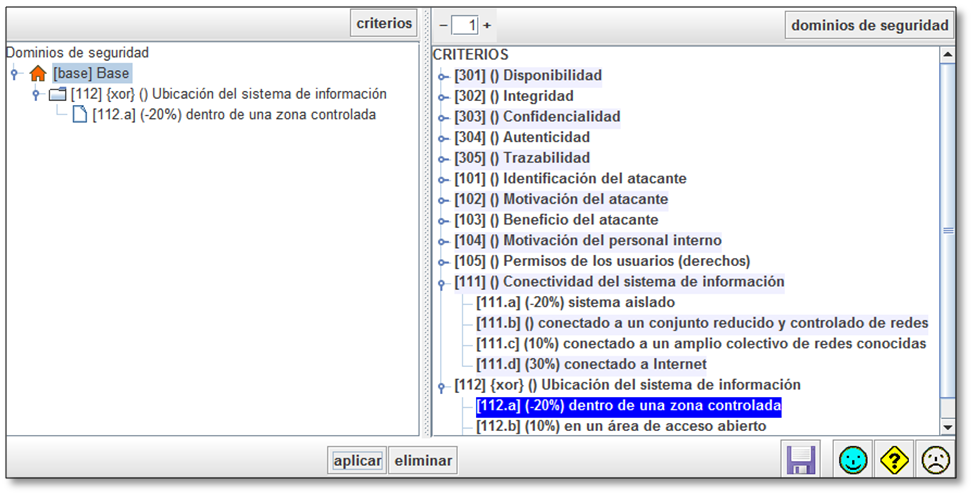

Hasta aquí hemos terminado la parte referente a activos, por lo que ahora nos centraremos en la parte referente a amenazas, accesible desde el punto A.2, aunque hemos de tener en cuenta que por defecto PILAR se configura para asignar y valorar amenazas de manera automática. De los puntos disponibles, el punto A.2.1. es de reciente aparición en las últimas versiones de la herramienta y en él se asignan factores que pueden tener repercusión en un dominio, como puede ser que un sistema de información se encuentre aislado y sin conectividad al exterior.

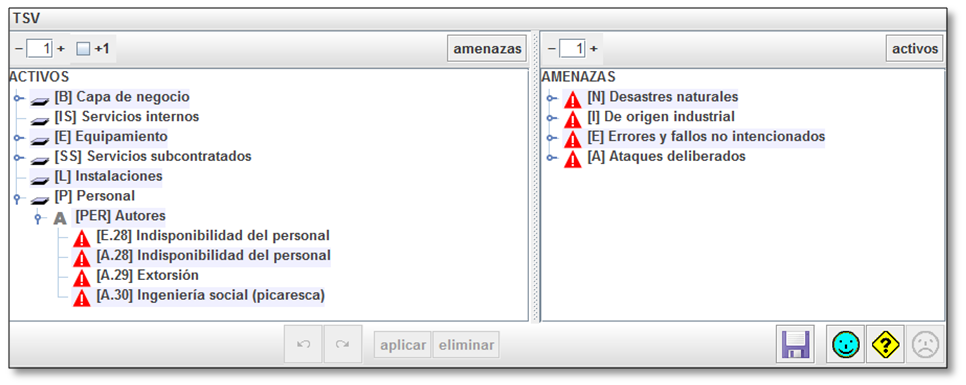

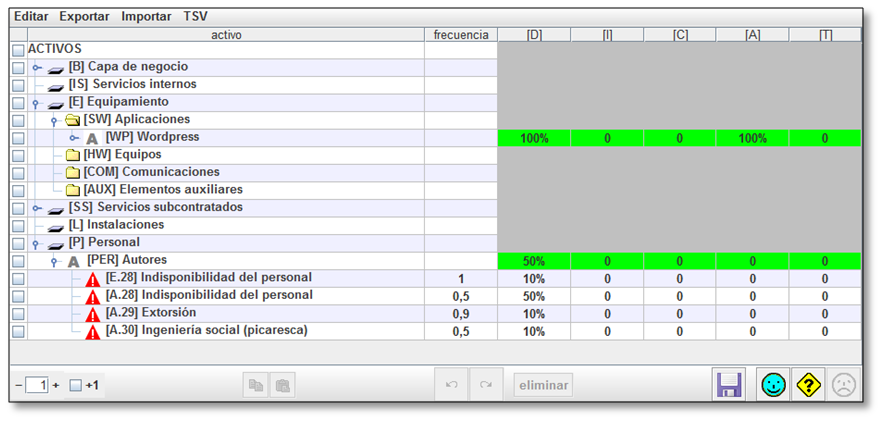

Tras definir los factores agravantes/atenuantes y siempre y cuando elijamos la forma manual de asignar las amenazas, deberemos ir al punto A.2.2. Identificación y asignar a cada activo la amenaza que le sea de aplicación.

Si se ha optado por la gestión manual de amenazas, después de la asignación se deberá realizar la valoración de probabilidad y degradación que las amenazas tiene sobre los activos desde el punto A.2.3 Valoración. Los criterios o valores a asignar se puede modificar pudiendo establecer porcentajes, niveles o valores numéricos; esta opción se puede modificar desde la pestaña de editar y el apartado opciones.

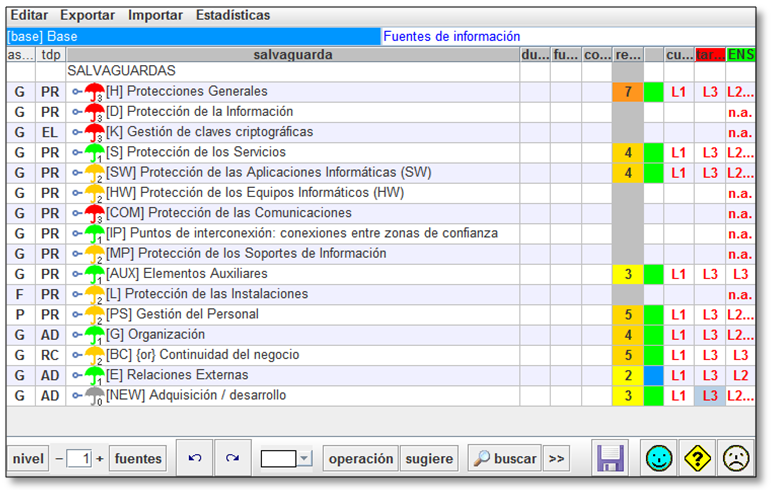

Valoradas las amenazas, podemos dar por concluido el apartado de asignación de amenazas y pasar a obtener los riesgos intrínsecos que afectan a los sistemas de información. Sin embargo esta información pierde relevancia dado que todavía no se han valorado de modo adecuado las salvaguardas implementadas. Esto se puede llevar a cabo de dos maneras: desde el apartado de salvaguardas o desde el apartado referente a perfiles de seguridad.

Si optamos por aplicar las salvaguardas, deberemos asignar desde el apartado A.3.2. Niveles de madurez de implantación el grado de madurez de las medidas de seguridad. Esta asignación se hace para todas las fases que hayamos definido inicialmente. Por otra parte, si empleamos la versión para el ENS la aplicación nos proporcionará un ultima columna en la que se especificará el nivel necesario para dar correcto cumplimiento al ENS.

Si preferimos la aplicación de perfiles de seguridad deberemos ir al punto E. Perfiles de seguridad y seleccionar uno de los perfiles existentes, ya sea el ENS, el RDLOPD o la norma ISO 27002, y asignar el nivel de madurez adecuado en las fases que hayamos definido. Al igual que con las salvaguardas, en la parte derecha aparecerá una columna indicando el grado de madurez o porcentaje de implantación requerido para dar cumplimiento al ENS.

Tras definir las salvaguardas y medidas ya sea desde el apartado A.3 Salvaguardas o desde el apartado E. Perfiles de seguridad, podremos obtener los resultados del análisis de riesgos dentro del punto A.4. Impacto y riesgos, A.4.2 Valores repercutidos y A.4.2.3. Tabla.

Una vez realizado todo lo anterior hemos obtenido los riesgos residuales existentes en la actualidad. A partir de aquí se deberá establecer el nivel de riesgo que la Dirección esta dispuesta a asumir y todos los riesgos que queden por encima de dicho nivel deberán ser tratados de algún modo, lo que se incluirá ya sea en el Plan de Tratamiento de Riesgos requerido por la norma ISO 27001 o en el Plan de Mejora de la Seguridad requerido por el ENS.

Con esto he tratado de introducir de forma rápida a los lectores en el mundo del análisis de riesgos con PILAR; espero que hayan podido hacerse una idea aproximada del proceso y de cómo trabajar con la herramienta, pero como todo, al final sólo la experiencia y la práctica son las que realmente enseñan a manejar esta herramienta.

estimado, tengo un inconveniente con la identificacion de las salvaguardas, el problema es que no puede ingresar las salvaguardas que he identificado, es decir no puedo modificar las obciones que me da la obcion A.3.1.

requiero de su pronta respuesta y consejos

En primer lugar pedirle disculpas por la tardanza en mi respuesta.

Para identificar las salvaguardas, y hacer una valoración del estado de implantación de las mismas debe ir al punto T.2 Salvaguardas de la aplicación. Más concretamente al T.2.1 Identificación, Y T.2.2 Valoración.

Espero que le sea de utilidad.

Hola,

Me parece un resumen compacto pero completo, sin entrar a detalles, es por decirlo la ruta crítica (de cierta forma) de PILAR.

No soy un experto con la herramienta y es por ello que tengo muchas dudas. Lo que sí considero algo alarmante es que no tengo clara la forma en la que se pueden usar los DOMINIOS. Sería una buena oportunidad para que nos sorprendas con otra nota.

Tema aparte, me gustaría saber tu opinión sobre mi inferencia. Pienso que los riesgos con los que debemos trabajar (asociar controles por la presencia de riesgo en el activo), son los que podemos encontrar en “A.4.1.3 Tabla”, ya que son los riesgos propios de los activos (incluyendo el valor de los hijos) producto de asociar su valor a una amenaza. Esto último es distinto al repercutido que se obtiene debido al riesgo al que está expuesto un hijo. Para aclarar la situación Podríamos tener un proceso que no tenga ninguna amenaza asociada (imaginemos un proceso ideal) pero que tiene un hijo del cual depende que tiene cierto riesgo asociado por una amenaza.