Steam es una plataforma de videojuegos desarrollada por Valve Corporation mediante la cual la compañía pone a disposición de los usuarios servicios tales como compra digital, actualizaciones instantáneas, listado de servidores disponibles, logros, servicio de mensajería instantánea entre jugadores, ofertas exclusivas, información de última hora, etc., todo de forma gratuita.

Para poder disfrutar de todos estos servicios es necesario estar registrado en el servicio mediante la creación de una cuenta gratuita a la que se vinculan los videojuegos comprados por el jugador. Estos juegos pueden ser aquellos que se ofrecen para la compra en el propio programa, como ciertos juegos comprados en tiendas físicas. La plataforma de Valve posee un total de 40 millones de cuentas activas y un catálogo de juegos que supera los 1500 títulos.

El pasado 15 de octubre los investigadores Luigi Auriemma y Donato Ferrante presentaron una serie de vulnerabilidades que permitían a un atacante ejecutar comandos en el sistema de la víctima. Antes de explicar los fallos de seguridad descubiertos, se va a realizar una pequeña introducción al funcionamiento de Steam y su protocolo.

Steam utiliza un protocolo propio para ejecutar los juegos y realizar acciones desde el navegador. Es el conocido como Steam Browser Protocol. Este protocolo se apoya en enlaces de tipo steam:// para lanzar los juegos o realizar compras. Por ejemplo, un comando que lanzaría un juego desde el navegador sería algo parecido a:

steam://run/juego/comandosCon este comando se conseguiría iniciar un juego desde el navegador con los comandos adicionales que fueran necesarios. El problema reside en que la parte de la URL que va asociada a los comandos puede ser abusada para ejecutar acciones maliciosas en el equipo de la víctima. Por ejemplo, un atacante podría generar un enlace que ejecutara un juego, pero que además escribiera un archivo malicioso en la carpeta de inicio del usuario para que se ejecutara en el siguiente inicio de sesión:

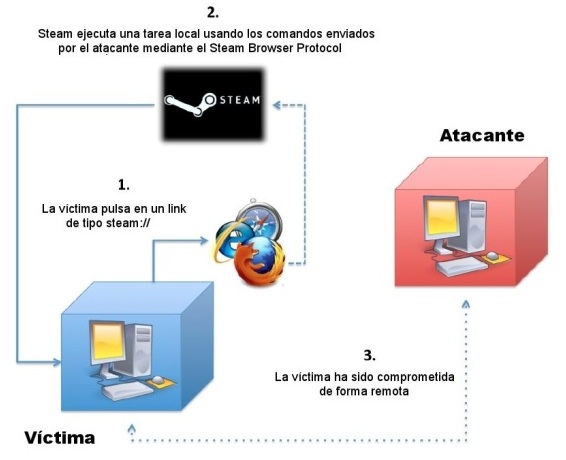

steam://run/juego/echo/@comando_malicioso…Para facilitar el entendimiento de las acciones realizadas tanto por el atacante como por la víctima se ha añadido la ilustración siguiente:

Para protegernos de este tipo de ataques, la mejor opción es deshabilitar los links de tipo steam:// para que nuestro navegador no los interprete. En las siguientes líneas se explica cómo podemos realizar esta tarea para el navegador Chrome:

- Acceder al menú de Chrome situado en la barra de herramientas del navegador (icono ).

- Seleccionar Configuración > Mostrar opciones avanzadas…

- En la sección “Privacidad”, acceder a “Configuración de contenido…”.

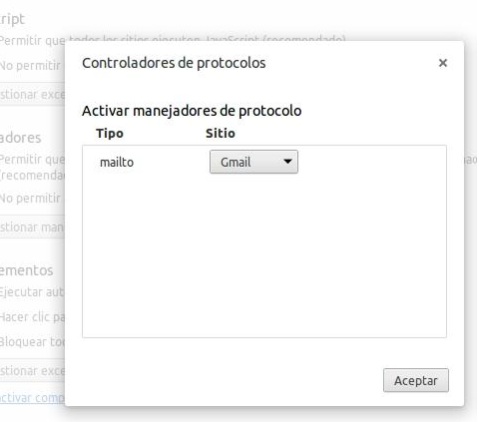

- Buscar la sección “Controladores” en el cuadro de diálogo que aparece.

o Para permitir solicitudes, seleccionar “Permitir que los sitios web se conviertan en controladores de protocolos predeterminados”.

o Para inhabilitar solicitudes, seleccionar “No permitir que los sitios web procesen protocolos”.

Una vez eliminado el controlador de steam, debe obtenerse una imagen como la siguiente:

No tenía ni idea de esta noticia y yo utilizo Steam…estaré al tanto, gracias por avisar.

Hola Sergio, en el informe también hablamos sobre vulnerabilidades existentes en los servidores de juegos como Call of Duty, Team Fortress 2…

Si te interesa el tema de los videojuegos, te recomiendo la lectura

Gracias por la info,, thanks por el trabajo

Bueno, ahora sólo juego al Fifa13 y Batlefield 3.

Reconozco que me encanta jugar al PC…pero en ese apartado si que no estoy al tanto de vulnerabilidades…