Me gustaría hablar del framework DionaeaFR de análisis de resultados del honeypot Dioanea del que probablemente hayáis oído hablar y hemos hablado en el pasado en este mismo blog (véase Plantas carnívoras vs. nuevos bichos (I) y Algunos scripts para Dionaea). Se trata de un framework en forma de interfaz web muy vistoso que ayuda a analizar e interpretar los datos de uno de los honeypots más populares, evidentemente, Dionaea.

Antes, vamos a volver a comentar algunos detalles de este honeypot antes de hablar de la interfaz. Puesto que existen multitud de tutoriales y documentación extensa de su funcionamiento, únicamente nombraré las características principales a grandes rasgos. Este honeypot está desarrollado principalmente en el lenguaje de programación python, lo cuál hace que sea muy flexible en el caso de que queramos desarrollar alguna extensión o modificar alguna característica en concreto. Dispone de un archivo de configuración mediante el cual definiremos qué servicios de red pretendemos “endulzar”. Entre los que permite configurar existen servicios como mysql, smb, ssh, ftp y web, servicios muy susceptibles de ser accedidos por atacantes que buscan vulnerabilidades y configuraciones por defecto para poder explotarlas.

Una de las características a destacar es que dispone de la posibilidad de almacenar el malware que un atacante intenta inyectar en alguno de los servicios expuestos, por lo que nos facilita el análisis de los ataques registrados, pudiendo comprobar el impacto que ocasionaría en un servicio en producción.

A lo que íbamos. Para facilitarnos la labor de análisis de resultados y poder obtener estadísticas de ataques registrados, Rubén Espadas (@rubenespadas), ha liberado el framework DionaeaFR. Al ejecutarlo obtenemos una clasificación de todos los registros que ha ido recogiendo el honeypot accesible desde una interfaz web que sirve el propio framework.

A continuación se muestran algunos pantallazos de DionaeaFR para que podáis ver el diseño que tiene.

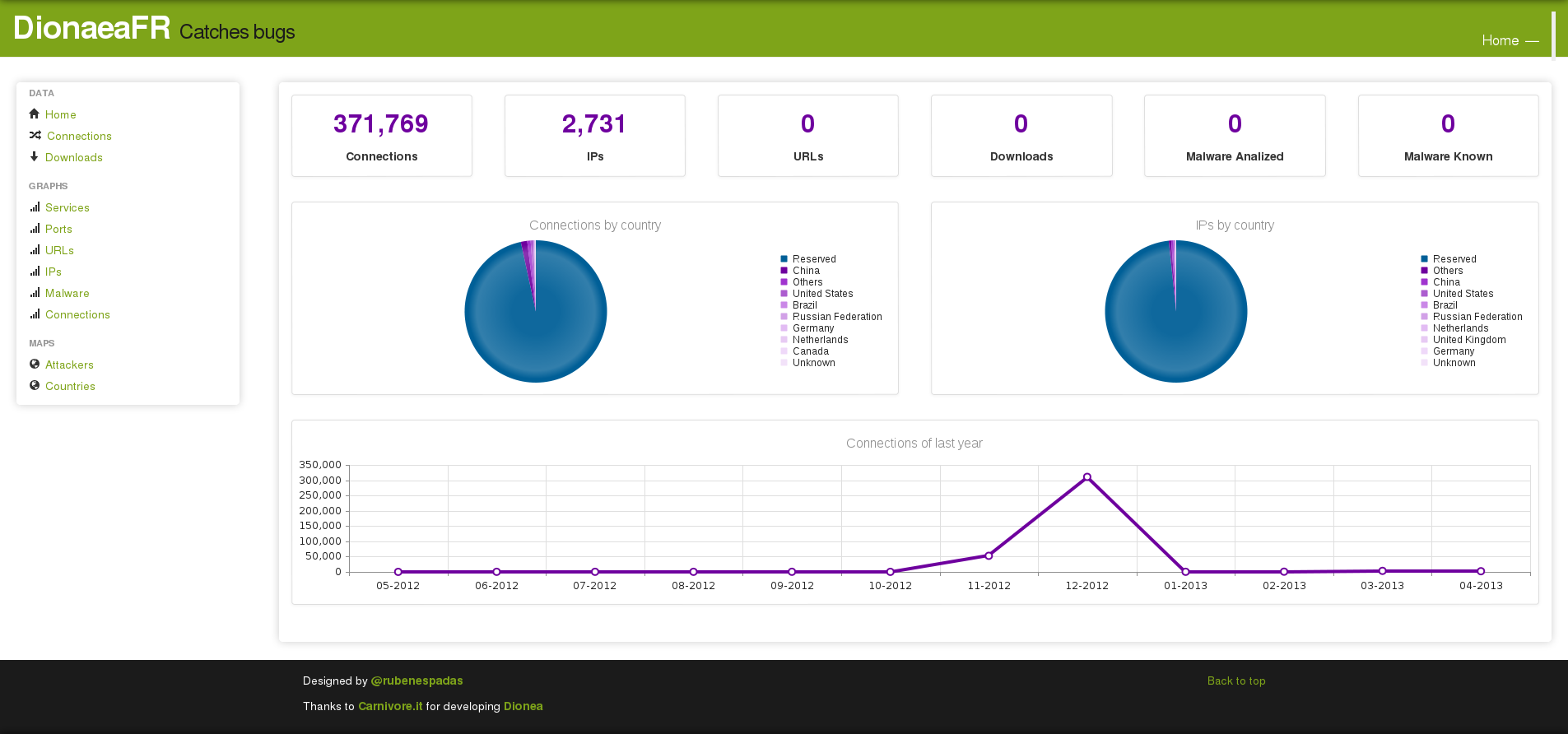

Como pantalla principal, tenemos una especie de cuadro de mando en el que aparece una clasificación por origen y número de ataques por fecha capturados por el honeypot. Lo podéis ver a continuación:

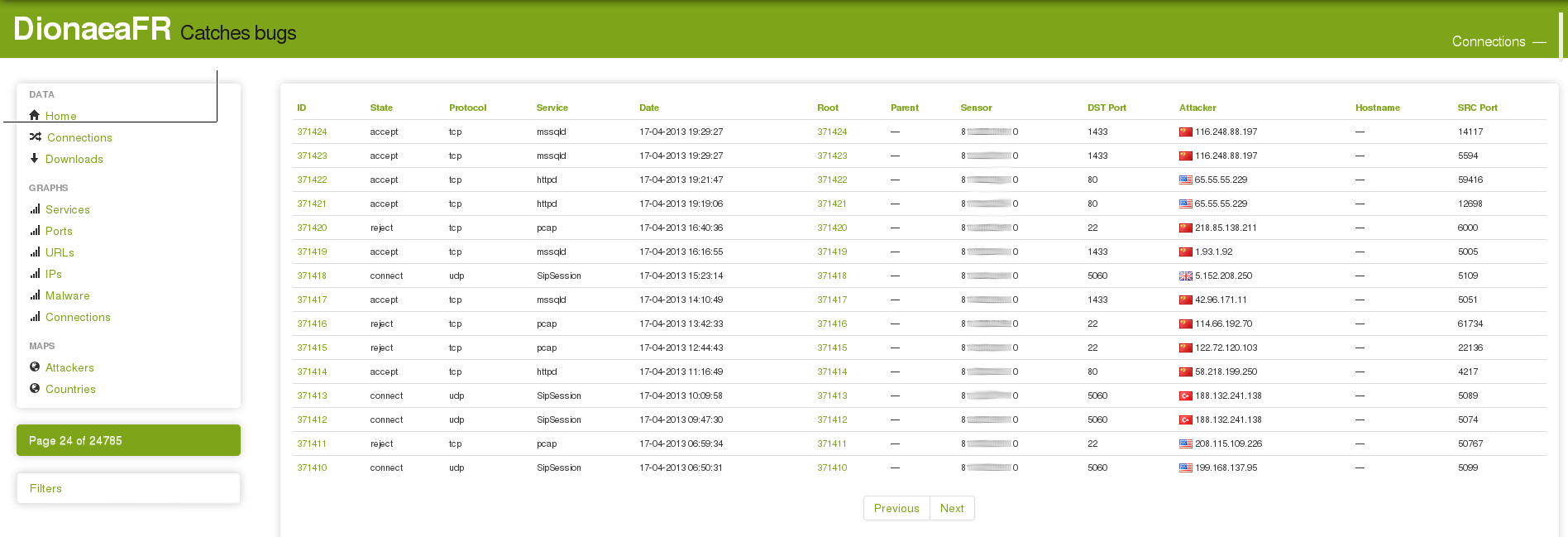

Si vamos recorriendo las opciones de la interfaz, accedemos a la siguiente en la que podemos ver un resumen de los ataques, ordenados por fecha, a los cuáles podemos acceder para ver el detalle:

En cada uno de los registros podemos observar las características de la conexión que un posible atacante ha intentado realizar sobre el honeypot:

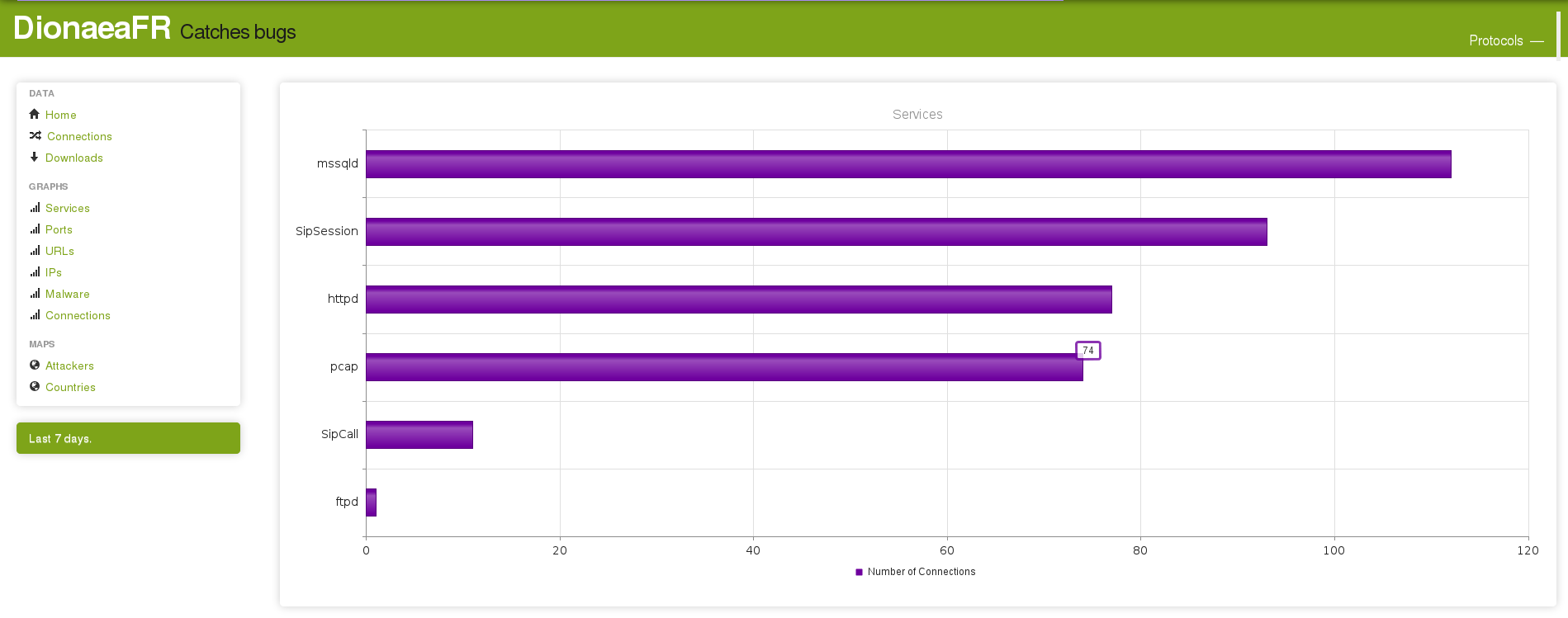

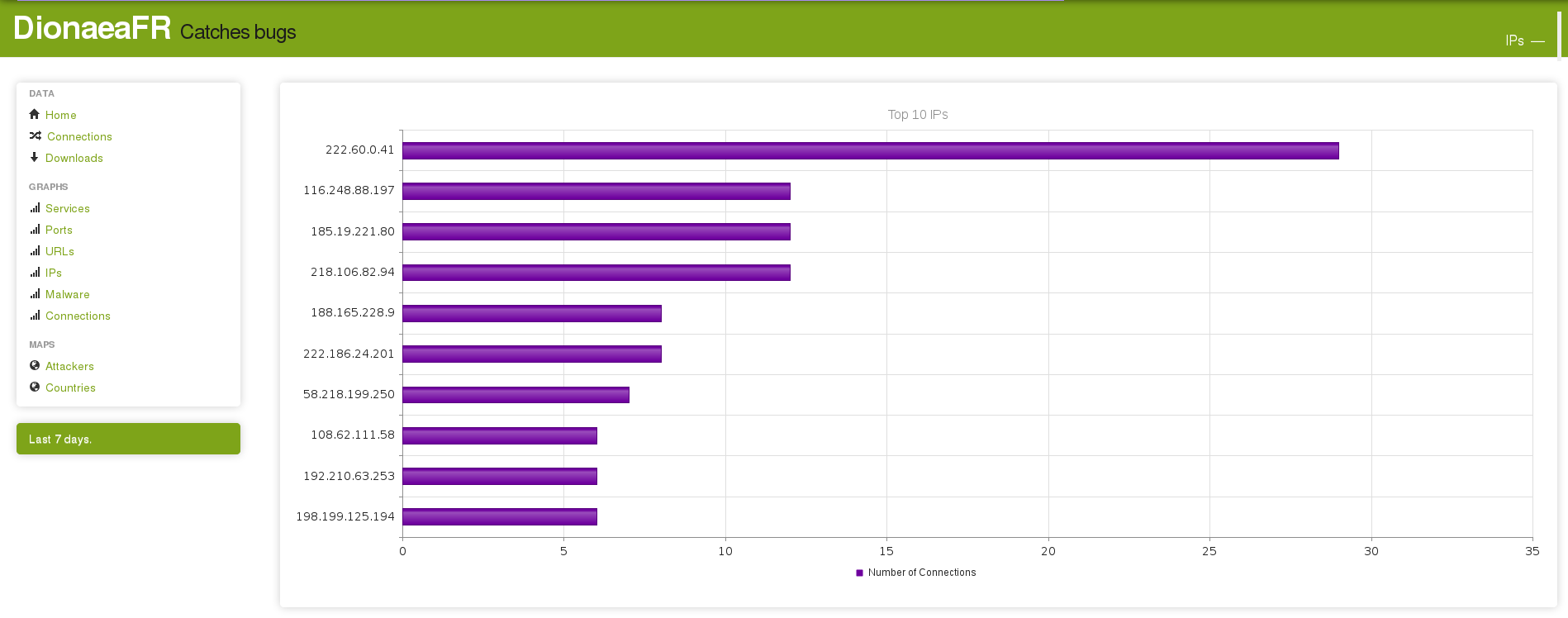

Otras pantallas que podemos ver son gráficas con detalles de conexiones por IP orígen, puerto destino, o evolución de ataques en los últimos 7 días:

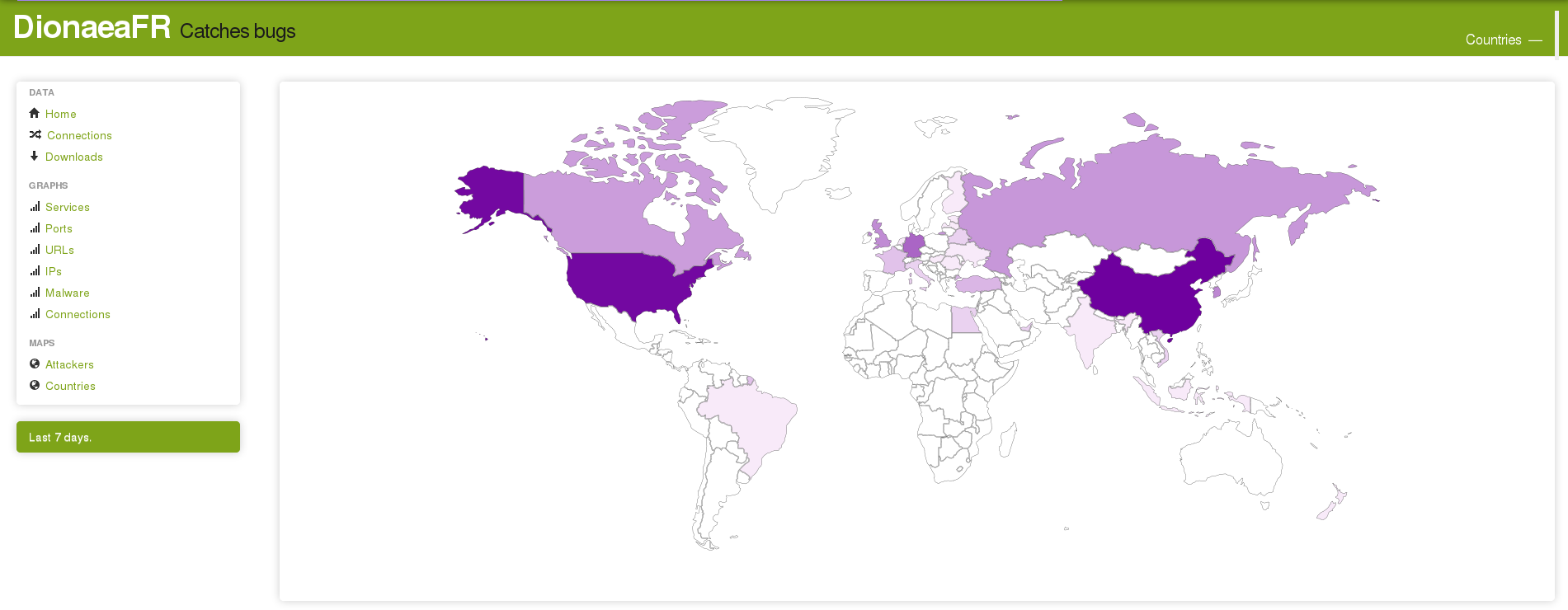

Además, me gustaría destacar 2 pantallas adicionales a través de las cuáles podemos geolocalizar las IPs origen de los ataques que registra Dionaea:

En definitiva, un diseño muy acertado que proporciona vistosidad y facilidad en la interpretación de resultados de Dionaea. Las primeras conclusiones como curiosidad son que si publicara un servicio como MSSQL o un servicio SIP de voip, tendría una cantidad importante de ataques sobre ellos y la mayoría desde países como China. Con la ayuda, en este caso concreto, de este honeypot, se podría analizar qué medidas de protección tomar para evitar todos los intentos de ataques registrados.

Por último, resaltar que los datos mostrados en las capturas de pantalla están recogidos de un honeypot instalado tras una línea de Internet común de un particular sin ninguna configuración extraordinaria, por lo que podemos comprobar el número de intentos de ataques a los que estamos expuestos en el caso de publicar cualquier servicio a Internet.

¡Ganas de poder montarlo en casa! Buena entrada.

Excelente aplicación :)

El valor informativo que ofrece este tipo de aplicación es incalculable, principalmente para investigadores.

Por otro lado, las estadísticas mostradas vienen a confirmar que China es una super potencia mundial en cuanto a la difusión de malware, como hemos venido mostrando en numerosos informes de laobratorios especializados.