De cara a conocer los cambios que sufre nuestro sistema Windows, especialmente cuando no somos conscientes de dichos cambios como sucede con el caso del Malware, voy a proponer el uso de ARM (Active Registry Monitor). De sobra es sabido que el malware realiza cambios en el registro de los sistemas Windows y ARM sirve concretamente para identificar los cambios que haya sufrir el mismo. Esta aplicación no analiza el registro en tiempo real sino que estudia los cambios entre copias del registro realizadas en distintos momentos.

De cara a conocer los cambios que sufre nuestro sistema Windows, especialmente cuando no somos conscientes de dichos cambios como sucede con el caso del Malware, voy a proponer el uso de ARM (Active Registry Monitor). De sobra es sabido que el malware realiza cambios en el registro de los sistemas Windows y ARM sirve concretamente para identificar los cambios que haya sufrir el mismo. Esta aplicación no analiza el registro en tiempo real sino que estudia los cambios entre copias del registro realizadas en distintos momentos.

Con la finalidad de aprender a utilizar ARM vamos a realizar este ejercicio práctico:

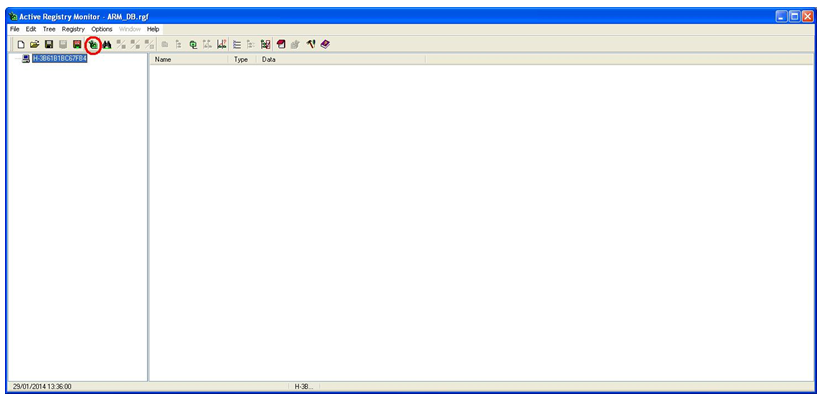

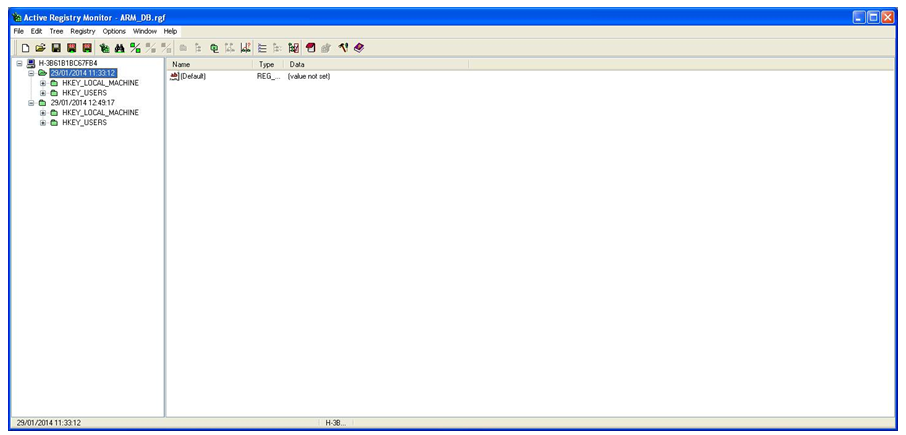

Para comenzar a trabajar, lo primero que hay que tener es una copia del registro de nuestro sistema Windows (En este caso será Windos XP SP3 64b). Como ARM se encarga muy bien de esta tarea, ejecutaremos la herramienta y estableceremos la primera copia haciendo clic el botón scan del menú de herramientas:

En este ejemplo haremos un escaneo de nuestro registro (Local machine) pero si fuera preciso se podría especificar una máquina distinta accesible dentro del grupo de trabajo a través de un terminal remoto, por ejemplo.

Después de pulsar OK observaremos una ventana emergente con el recuento de registros que se están grabando y a continuación volveremos al panel principal de ARM con una vista de nuestro árbol de claves de registro.

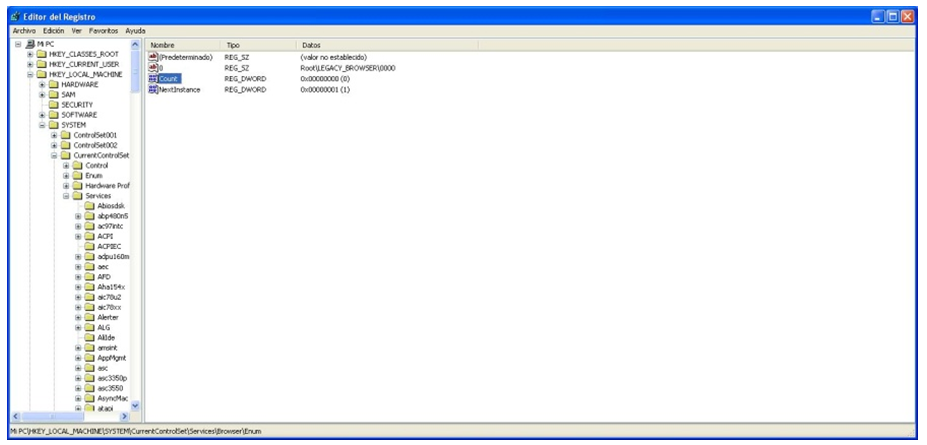

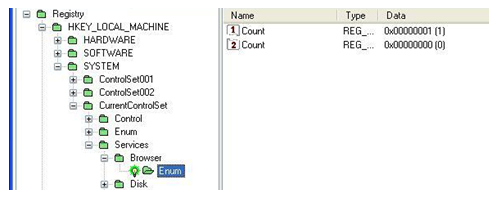

Para poder demostrar la utilidad de esta herramienta haremos una segunda copia de registro pero editaremos un dato de una de las “subclaves” del mismo:

\HKEY_LOCAL_MACHINES\SYSTEM\CurrentControlSet\Services\Browser\Enum

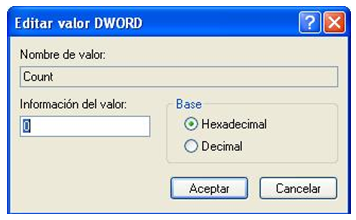

En mi caso editaré Count, que es un dato de valor tipo REG_DWORD y su estado estándar es 1. Para hacer nuestra demostración lo cambiaremos a 0:

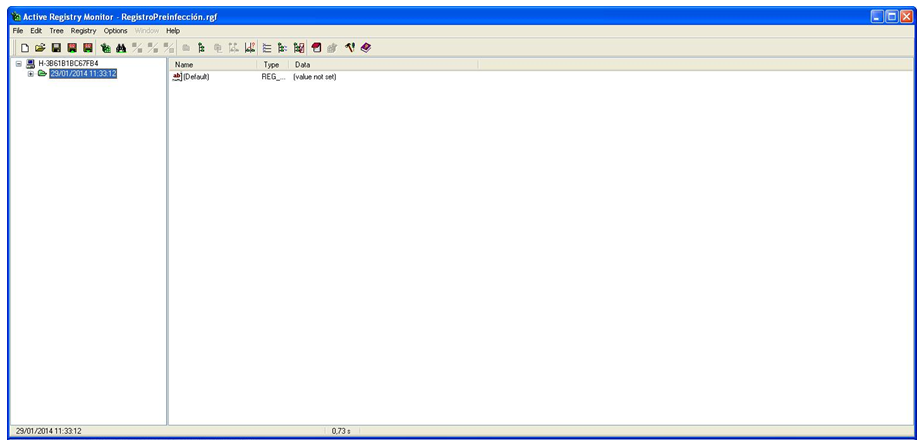

Una vez editado el registro, procederemos a crear una nueva copia de éste para establecer una comparación entre los dos estados. Una vez realizada la segunda copia la pantalla principal de ARM debería presentar este aspecto:

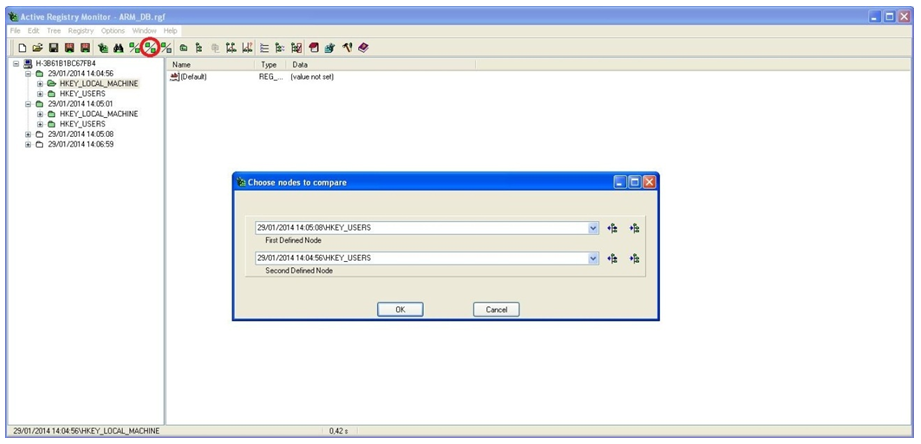

Podemos comparar los registros por completo o solo claves concretas de las distintas copias. En este caso vamos a comparar registros completos y para ello utilizaremos el botón con la opción compare here que figura como dos cuadrados verdes separados por una línea en el menú de herramientas.

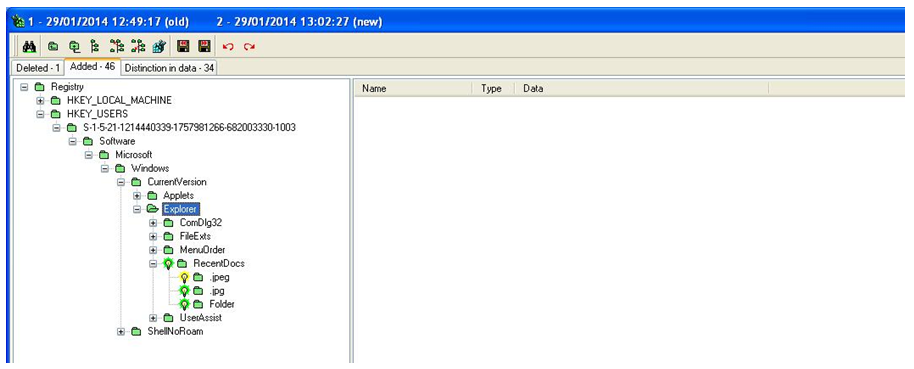

Una vez comparados los registros, ARM abre una ventana nueva con un árbol de registro por cada tipo de cambio detectado (Borrado, Añadido, Modificado).

Por ejemplo, en la captura anterior se pueden ver nuevos archivos tipo JPG y carpetas que antes no existían (y que corresponden a las capturas de pantalla de este documento :P ).

Si buscamos y seleccionamos la “subclave” de registro que hemos cambiado de manera intencionada podremos ver como ARM nos señala el cambio detectado entre una copia y otra:

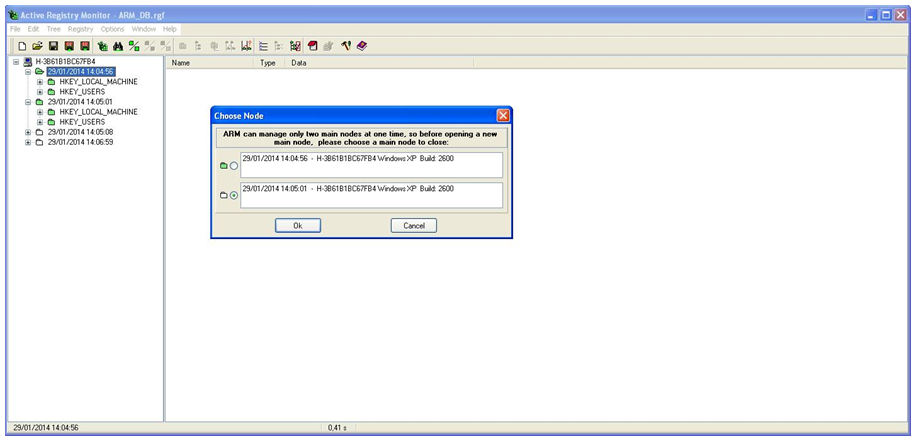

Si queremos seguir haciendo comparaciones, podemos hacer más copias del registro pero la aplicación nos irá pidiendo a partir de la segunda copia que deshabilitemos una de las copias ya existentes. Lo que ocurriría es que se quedaría en el panel de ARM pero deshabilitada y en color blanco, mientras que la nueva copia aparecerá en verde y preparada para trabajar con ella. También se puede cambiar el estado de las copias deshabilitadas pinchando sobre ellas y seleccionando cuál queremos deshabilitar en su lugar.

También podemos guardarlas y borrarlas del panel y recuperarlas en posteriores comparaciones. Estas se almacenarán en formato .rgf.

Esta vez vamos a comparar solo claves de registro para que se pueda ver que es idéntico a la comparación entre registros completos solo que más focalizado:

Tal y como se puede ver en la siguiente captura, el árbol del registro nace de HKEY_LOCAL_MACHINE y no figuran el resto de claves.

Adicionalmente existe la opción de comparar un registro existente con el actual estado del registro (esto no es distinto que si hiciéramos un nuevo escaneo del registro y los comparásemos con otro anterior como en los ejemplos anteriores). Así mismo la herramienta consta de una serie de botones para agilizar la navegación por las distintas claves de las copias que hayamos hecho.

Otra funcionalidad que ofrece la aplicación es la de importar ficheros .reg para trabajar con ellos, con lo que no se requiere desplegar la aplicación en todas las máquinas presuntamente afectadas. El caso inverso también es posible, pueden exportarse escaneos hechos con ARM con el mismo formato de fichero.

Comentar que existen otras herramientas similares: ART, SpyMeTools, regshot, etc. que funcionan de manera muy similar.

Yo suelo utilizar ARM porque me parece fácil de utilizar, liviana y sencilla visualmente. Obviamente no son la panacea pero, en mi opinión, combinadas con otras como por ejemplo Process Monitor ayudan bastante a la hora de localizar anomalías en el sistema.

Con esto solo me resta decir que espero que esta información os haya parecido interesante y que si la aplicación os llama la atención no dudéis en incorporarla a vuestro “ajuar forense”.

Hola Hugo, efectivamente creo que se trata de un interesante aporte. Es posible que por sí misma no sea siempre suficiente, pero los pequeños detalles hacen la diferencia, así que me la apunto para utilizarla en un futuro si me veo en la necesidad.

Saludos