Recientemente he utilizado la versión 3 de Autopsy, la popular interfaz web de The Sleuth Kit, con idea de ver las novedades respecto a la versión anterior (v2). El hecho de estar acostumbrado a la versión 2, que la v3 sólo estuviera para Windows y además fuese basada en Java, habían hecho que hasta ahora no me hubiese decidido a probarla

Finalmente me he decidido y estas son algunas impresiones que he tenido.

La primera impresión que se tiene de la interfaz de usuario es que es bastante más amigable, moderna y usable que su antecesora web, con un acceso mucho más ágil a las diferentes partes de la aplicación. Una característica que he visto muy útil es el módulo de Ingest y la posibilidad de seleccionar los plugins que van a utilizarse; de esta forma, para ganar algo de tiempo, podemos realizar una ingesta de datos con un único plugin para tener algo sobre lo que trabajar y, mientras realizamos un análisis preliminar, podemos dejar cargando y procesando el resto de plugins.

Uno de los plugins que nos puede ahorrar algo de tiempo a la hora de descartar archivos conocidos sin manipular es la base de datos de hashes, que compara el hash de los archivos con dicha base de datos. La base de datos que es de obligada descarga es la NSRL del NIST, National Software Reference Library, con un tamaño actual de 6 GB de software conocido (tanto bueno como “malo”). No obstante, hay que recordar que no contiene entradas de malware sino más bien herramientas consideradas para hacking, desde nmap a herramientas de esteganografía. Otra pega es que, al parecer, sólo contempla versiones de software por defecto sin tener en cuenta las actualizaciones, por lo que puede crear falsos positivos o alertarnos ante archivos sospechosos aunque que se trate de actualizaciones lícitas.

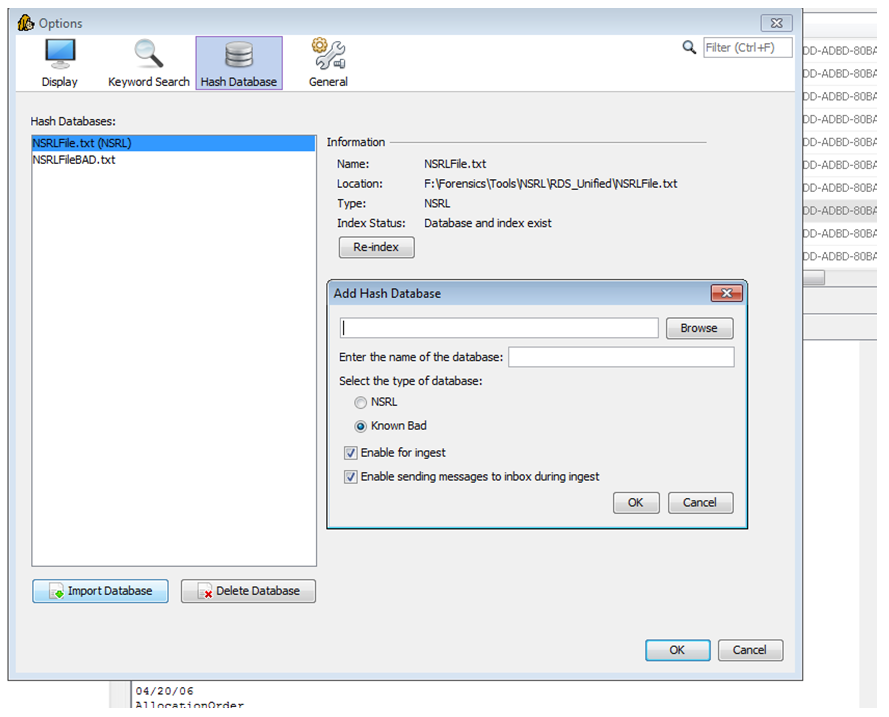

Para utilizar esta base de datos tendremos que descargar la base de datos unificada, o bien las otras opciones más reducidas que también nos ofrece; y la importamos de la siguiente manera:

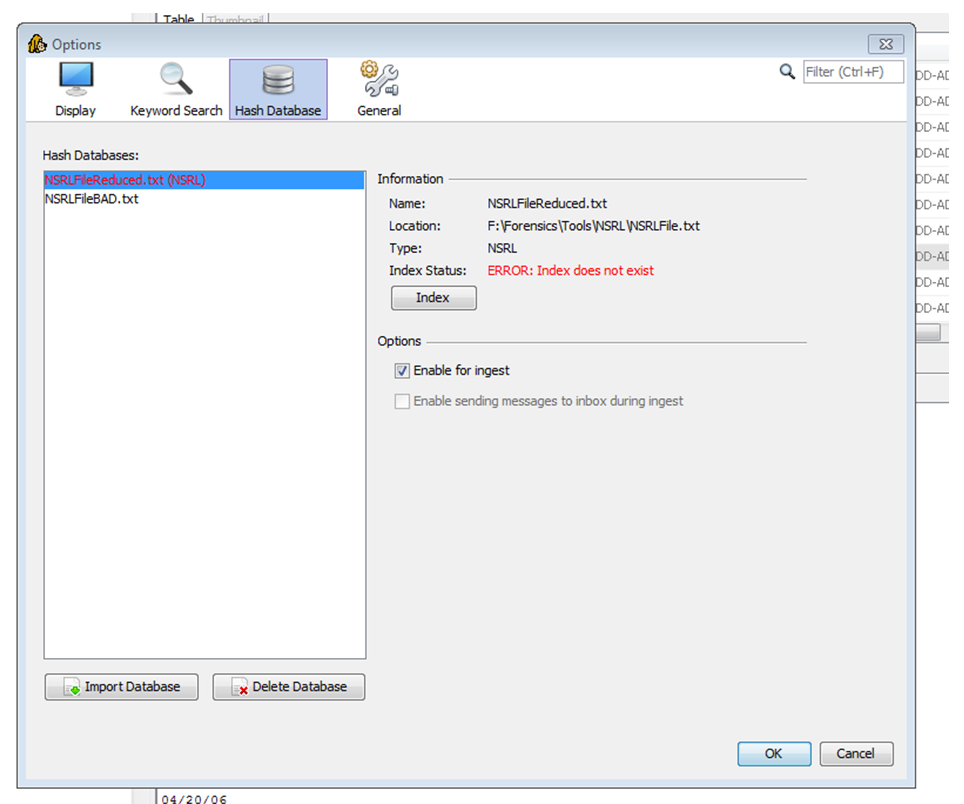

Tras lo que tendremos que indexar el contenido:

Una vez hecho esto, ya podemos realizar una nueva ingesta con el plugin del hash database activado, seleccionando la base de datos del tipo NSRL. Si queremos utilizar una base de datos de malware, tendremos que recurrir a algunas de pago o utilizar servicios online de consulta de hashes que nos dirá, uno a uno, si se reconoce como malware. Entre esos servicios online tenemos la Hash Database de SANS, OWASP File Hash Repository, Malware Hash Registry de Team Cymru, o VirusTotal, entre muchos otros.

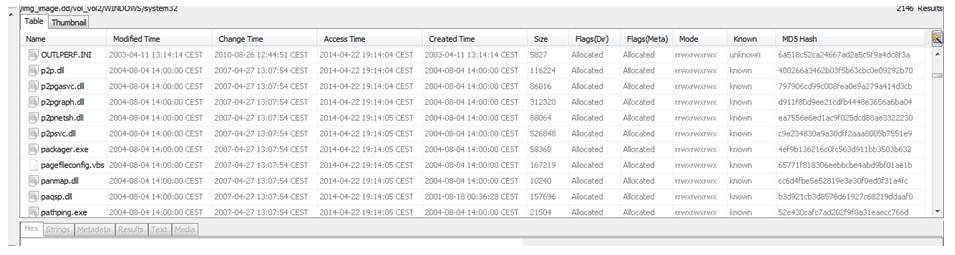

El proceso de ingesta tardará dependiendo del tamaño de la imagen y la potencia del equipo, pero nos mostrará una columna con el resultado del hash y si se encuentra en las bases de datos (known/unknown en la NSRL o bad-known si tuviéramos otras de malware. A partir de ahí, podemos descartar aquellas detectadas como known y, aquellas que sean unknown y tengamos dudas, podemos utilizar dichos servicios online copiando el hash del archivo seleccionado.

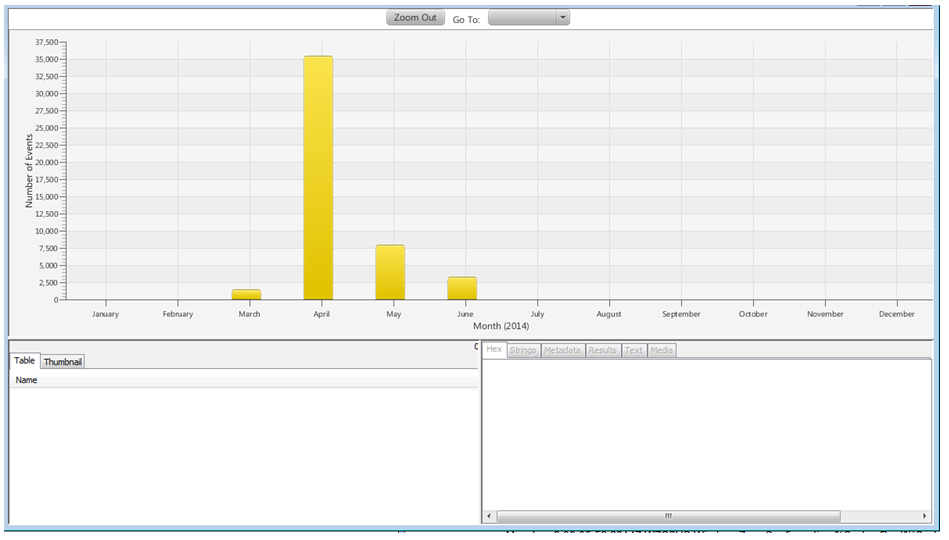

Para sacarle un defecto que le he encontrado, aparte del hecho que he tenido que configurar el idioma del sistema al inglés debido a problemas de Java con el Timeline y las fechas, es que, no sé si debido a la diferencia entre el número de eventos entre meses u a otro, han desaparecido los eventos de enero y febrero, sin posibilidad de seleccionarlos en el Timeline, con lo que he tenido que sacarlos a través de búsquedas en esas fechas.

Para poder mostrar los archivos modificados en enero y febrero he tenido que recurrir a búsquedas filtradas por esas fechas. En su defensa diré que está funcionalidad aún se encuentra en estado Beta, por lo que son normales estos errores.

La verdad es que he visto una versión más moderna, completa y ágil de utilizar y, a pesar de algunos pequeños detalles, me ha convencido bastante.

esta nueva version me aparecido muy buena y facil de usar, y muy pontente. Aun no la he utilizado con Hash Database, pero me dio curiocidad

Interesante herramienta, gracias por el artículo.

Saludos.