Hace unos días recibí en una de las cuentas de correo un fichero “.apk”, una extensión que como los lectores sabrán, corresponde a las aplicaciones Android. Como no acaba de ser normal —al menos en mi caso— eso de recibir una aplicación de Android por correo electrónico, lo que hice fue desconfiar y me puse a trastear un poco.

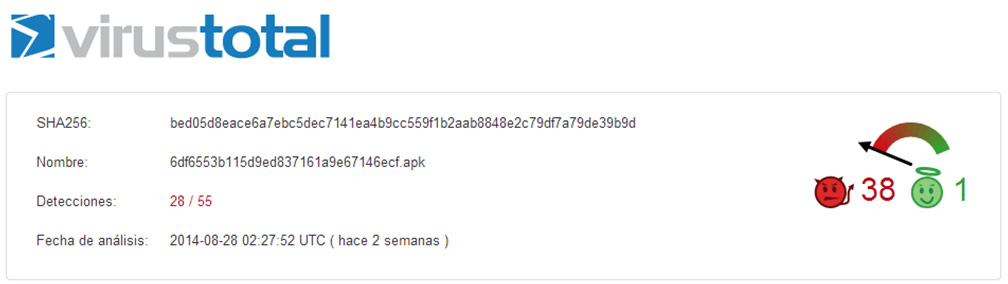

Lo primero una pequeña búsqueda en www.virustotal.com de MD5 nos revela que efectivamente se trata de un virus:

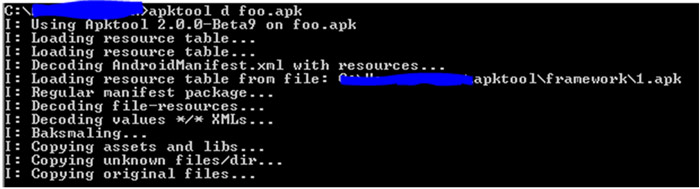

Lo siguiente es mirar el fichero Manifest para ver qué permisos solicita la aplicación. Para ello utilizaremos la aplicación apktool, un programa java que es muy sencillo de instalar:

apktool d foo.apk

Este comando creará una carpeta con varios ficheros, entre los cuales estará “>AndroidManifest.xml. Podemos observar que prácticamente pide todos los permisos.

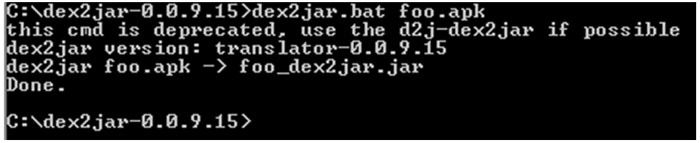

Las aplicaciones Android son en realidad aplicaciones java, pero hay que modificarlas un poco, así que el siguiente paso es decompilarla. Para esto tenemos que convertirla a un fichero .jar, mediante el programa dex2jar

dex2jar.bat foo.apk

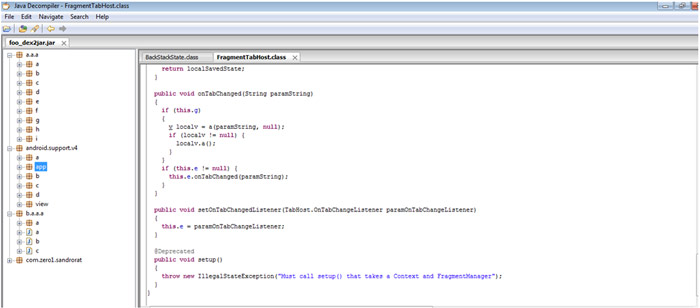

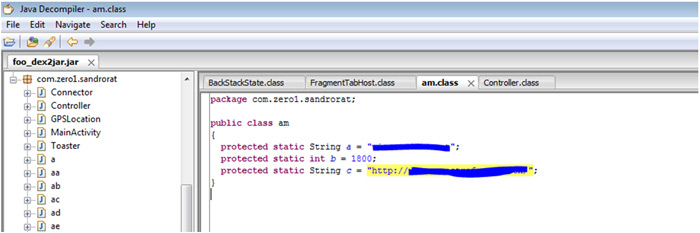

Ahora simplemente tenemos que utilizar la herramienta java decompiler para ver el código de programa.

Como podemos ver, parece que el virus hace casi de todo. Una de las cosas que siempre busco a la hora de hacer un análisis de este tipo es localizar hacia qué dominios contacta, y en este caso aparecen dos:

Si queremos ir más lejos y hacer un análisis dinámico podemos usar la sandbox online Anubis.

También puedes obtener más información con Koodous: https://koodous.com/apks/bed05d8eace6a7ebc5dec7141ea4b9cc559f1b2aab8848e2c79df7a79de39b9d

Un saludo!