Aprovechando uno de los múltiples eventos de seguridad que se organizan en nuestro país, se me ocurrió hacer un pequeño experimento parecido al que mi compañero Roberto llevó a cabo hace ya un par de años, pero en este caso en un entorno algo más especializado (aunque podía encontrar uno público de todo tipo).

Antes de nada, es necesario decir que los datos recogidos fueron analizados únicamente a título estadístico y no se extrajo ningún tipo de información privada o sensible, y señalar que la organización se encargó de informar por diversos medios a los asistentes de que utilizasen únicamente la WiFi oficial del evento… pero ni por esas.

En resumen, lo que se hizo fue montar un Access Point en el evento, proporcionando acceso WiFi con acceso libre y con un nombre parecido (pero no el mismo) al nombre del evento. Ingredientes:

- Un Access Point con una raspberry PI, tarjeta Alfa Networks + módem 3G wireless, baterías externas (cortesía de DBM).

- Se lleva la “piña-pi” al evento y se deja en funcionamiento durante un pequeño intervalo de tiempo (un par de horas).

- Los paquetes generados se guardan con TCPDUMP para su posterior análisis.

- Por último, se observan y analizan los resultados con diferentes herramientas.

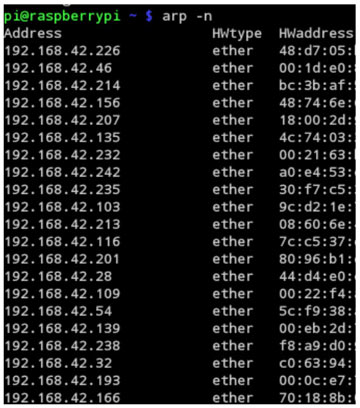

Como era de prever en solo unos minutos se conectaron gran cantidad de máquinas al AP falso y estuvieron navegando, aparentemente sin mucha preocupación.

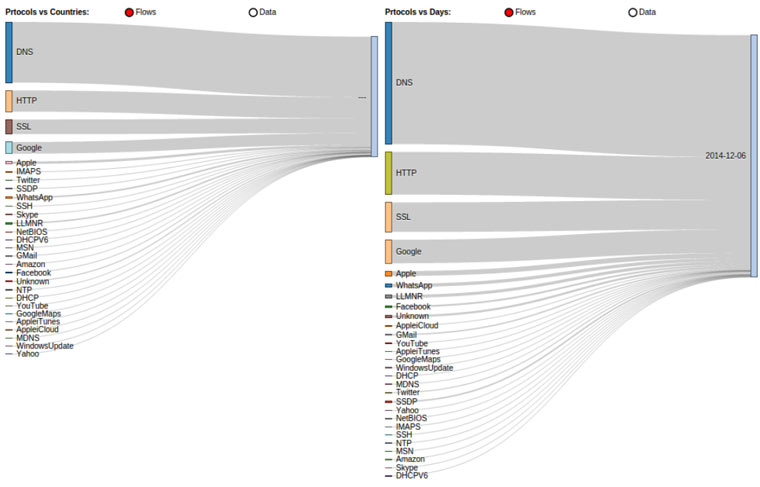

Una vez hecho esto, tras un análisis superficial del pcap generado (utilizando capanalysis) se obtiene lo siguiente:

Cabe destacar el uso de aplicaciones como Whatsapp, Facebook, Twitter, Apple o incluso Amazon por citar algunas de ellas. Aunque por razones evidentes no hemos querido ir más allá, este tipo de ataques puede ser especialmente peligroso si se combina con el uso de SSLStrip u otro tipo de ataques similares, donde se fuerza a los servidores a no utilizar cifrado SSL.

Como conclusiones del experimento debemos insistir, ooooooooooooooootra vez, que no se debe confiar en redes WiFi que no sepamos que son seguras (abiertas o incluso cerradas, como las de hoteles, restaurantes, etc.) y en caso de necesitar hacerlo, se deben utilizar servicios de conexión como VPN u otras formas para evitar que pueda analizarse nuestro tráfico. Nunca se sabe quién puede estar detrás. Vamos a repetirlo: nunca se sabe quién puede estar detrás. Vamos a repetirlo: no hay que conectarse a redes WiFi en las que no podamos confiar.

Si a pesar de todo queremos correr el riesgo de navegar en una red no confiable, no debemos nunca utilizar servicios que contengan información privada y que pueda identificarnos, como por ejemplo WhatsApp, Gmail, Skype, etc. Por mucho que vayan cifrados, no podemos confiar en terceros única y exclusivamente para protegernos. Nuestra seguridad no es tarea de otros, la seguridad empieza por uno mismo.

Así que ya a la vista de los datos recogidos, podemos decir que incluso en un evento de seguridad informática no parece que la gente tenga demasiado en cuenta la seguridad. Nada nuevo bajo el sol.