No hace falta explicar qué ha pasado con #HackingTeam, ¿verdad? El pasado domingo se desató un revuelo en redes sociales, blogs, páginas de noticias,etc. HackingTeam había sido hackeado, pwned.

Así que la gente preparó palomitas, preparados para digerir todo lo que había pasado (y estaba por pasar).

La cosa se ponía interesante: el CNI y la Policía aparecían como clientes de HackerTeam. Pero, ¿realmente la gente no se lo esperaba?

La cosa se ponía interesante: el CNI y la Policía aparecían como clientes de HackerTeam. Pero, ¿realmente la gente no se lo esperaba?

Quiero decir, al menos de un servicio de inteligencia. Ya se dieron a conocer detalles de quién utilizaba supuestamente (o podía haber utilizado) FinFisher. Si existe el negocio MaaS (Malware-as-a-Service) ¿por qué no?

Es más barato que contratar a un equipo de expertos que desarrollen desde cero una solución similar para servicios de inteligencia y/o gobiernos. Ahora se están pidiendo explicaciones y entiendo que el CNI no las dé.

¿Acaso van a decir para qué lo han utilizado? Que lo han hecho está más que claro… no van a mojarse más (IMHO). Así pues, se abrió la caja de pandora. Desde entonces, se han publicado 400GB de información con todo tipo de regalitos: Zero Days, Exploits, Códigos Fuente, pasaportes, etc.

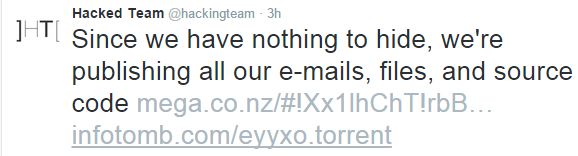

Empezamos con la siguiente captura:

Hey @hackingteam Do you wanna explain what this code is doing? https://t.co/PFrzOxLoRX pic.twitter.com/zySYta147r

— The Register (@TheRegister) July 6, 2015

Aquí el link a la imagen del código para que se pueda apreciar mejor.

Sin duda, mosquea. ¿Quiere decir que las autoridades pertinentes de los países clientes utilizaban esto para incriminar a alguien en delitos de pedofilia? No hay nada que lo demuestre, pero el código está ahí y la sospecha está servida…

Otro de los temas más comentados, y menos mal que ya está corregido, es el de Adobe Flash Player. Otro de Flash… Yay! Quiero decir, no es que no sea crítico. De hecho ese es el problema: que está siendo explotado activamente ya por varios exploit kit, ‘Ojocuidao’. Tampoco me extraña que sea de Flash, otra vez, cuya frecuencia de actualización tiende a infinito. Para más info sobre el exploit podéis visitar la web de TrendMicro.

Otros regalitos que se han encontrado en la ‘caja de pandora’ son otros tantos exploits que permiten la escalada de privilegios en Win8 y Ubuntu. También se sabe de APKs con gran cantidad de permisos que, junto con el nombre de las app, no extrañaría que fuese utilizado/vendido por Hacking Team para comprometer dispositivos móviles.

APKs procedentes del #hackedteam en Koodous https://t.co/XWQuWsWc4y pic.twitter.com/PtW5mjDG4Z

— David García (@dgn1729) July 7, 2015

Obfuscated #Quran & #Bible #Android app in #HackingTeam archive requires too much permission. A backdoored meterpretr pic.twitter.com/xdukNbbOyl

— Candan BÖLÜKBAŞ (@candanbolukbas) July 7, 2015

¿Alguien ha podido comprobar que estas aplicaciones sean realmente maliciosas? ¿Alguien ha comprobado su comportamiento? No he podido verificar esta información, pero no creo que se haga esperar demasiado. Por lo tanto, estamos ante un hecho que no se olvidará fácilmente… porque además, hemos podido comprobar que como es habitual, en casa del herrero, cuchillo de palo.

No se puede ir dando consejos y procedimientos y luego tener cosas como estas. Por ejemplo, la contraseña empleada en el mysql de HackingTeam:

Woooooow. Hackingteams root mysql password is Ht2015! ? pic.twitter.com/s3VaVvzu2P

— Dan Tentler (@Viss) July 6, 2015

Y ya para colmo, esta imagen que ya deja claro el “nivel” de seguridad que tenía Hacking Team:

How could it get worse for #hackingteam? Oh, they don't sanitize user input. Really guys. Really. pic.twitter.com/5vZ6cG9VCg

— Sinthetic Labs (@sintheticlabs) July 6, 2015

Parece que esta gente sólo sabía de exploiting… o no. ¡Quizá hasta lo habían subcontratado! Y de ahí esas “perlitas”.

Solo puedo añadir una cosa más. Muchachada, ¡no descuidéis la seguridad!

“Es más barato que contratar a un equipo de expertos que desarrollen desde cero una solución similar para servicios de inteligencia y/o gobiernos.”

No creo que esto sea posible fácilmente, en este país expertos en exploiting se cuentan con una mano, ya te puedes imaginar que no están mal cuidados precisamente y que evidentemente sale más barato pagar 50-200K que intentar montar un equipo de 8 personas por medio millón y darles suficiente trabajo. Esto lo comento porque viene siendo recurrente esto y el porqué se compraba esto a una empresa extranjera, en ese caso es porque en este país hay muy poco mercado (apenas 2 o 3 clientes que paguen facturas de 200mil por servicios de seguridad).

13 ENE 2003

Entre los 7.000 británicos de la lista figuran dos diputados del Partido Laborista, una segunda estrella del rock y un presentador de televisión. Alrededor de 1.300 personas, entre ellas un juez, magistrados e, incluso, 50 agentes de la policía han sido detenidos durante el último año en el marco de esta investigación, que las fuerzas de seguridad británicas han bautizado con el nombre clave de Operación mineral.

http://tecnologia.elpais.com/tecnologia/2003/01/13/actualidad/1042450083_850215.html

Qué buena es nuestra policía. Y sus jefes los polítiocos. Ahora, que os digo una cosa: a los fascistas los habeis votado vosotros. La mayoría de vosotros. La mayoría absoluta.