Hoy vamos a continuar con la presentación de Suricata, aplicación de detección de intrusos de la que ya hemos contado entre otros sus características principales y las mejoras en detección y recolección de registros que proporciona respecto a Snort.

En el anterior artículo de la serie hablamos de la utilización de dichos registros para generar paneles de visualización personalizados, y hoy vamos a cerrarla viendo una forma de integrar todos los componentes de los que hemos hablado y facilitar todavía más la puesta en marcha de sondas IDS en cualquier lugar.

Esta integración nos la proporciona Stamus Networks, que ha creado una distribución de Linux llamada SELKS que integra tanto Suricata como la pila ELK, por lo que puesta en marcha de todo el sistema se reduce a instalar el sistema operativo, que ya viene preconfigurado para empezar a capturar tráfico en modo promiscuo en la interfaz de red de la máquina.

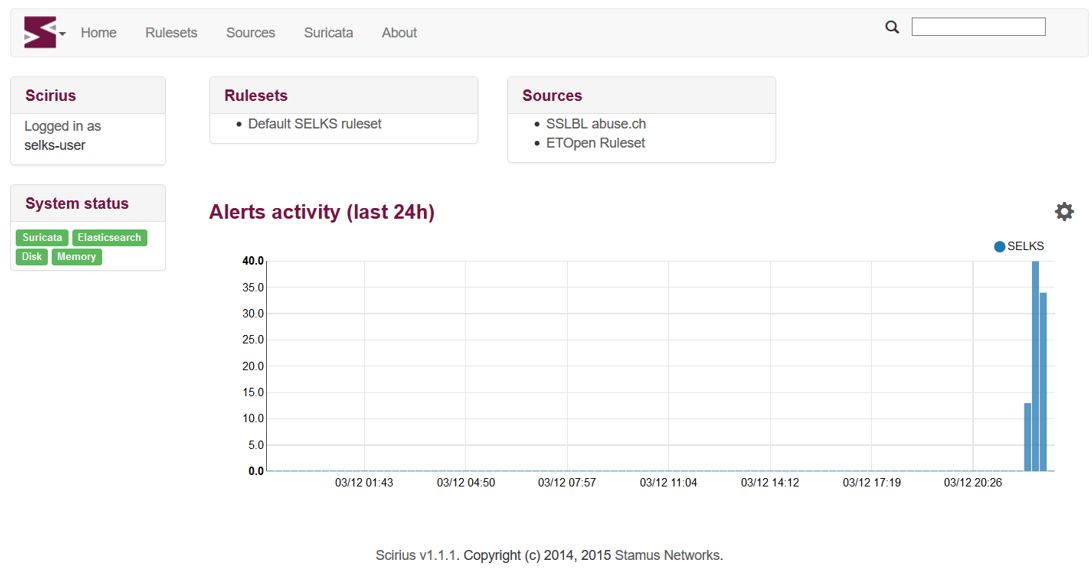

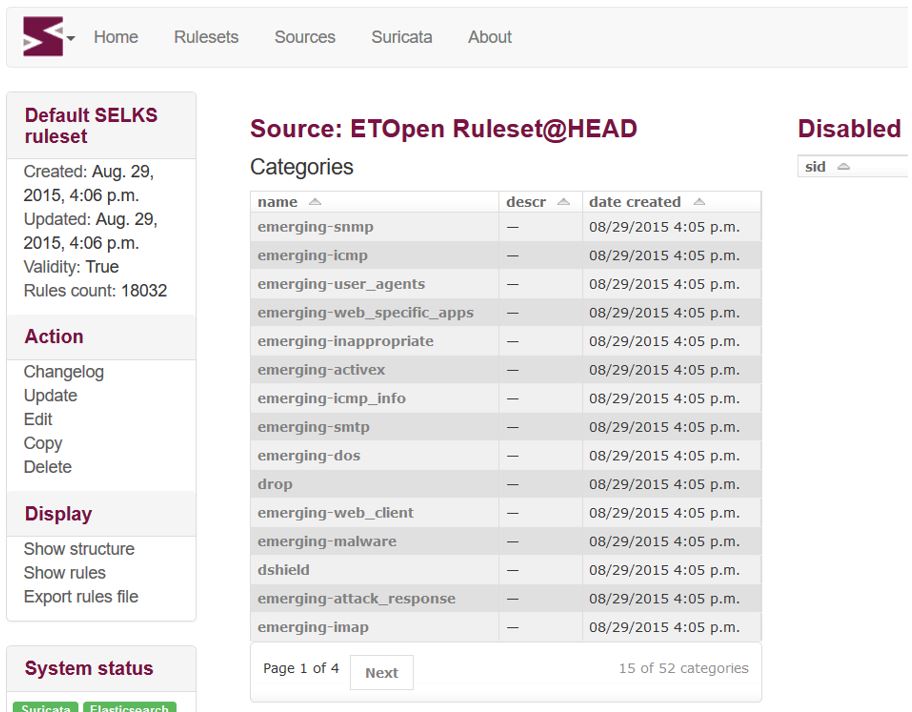

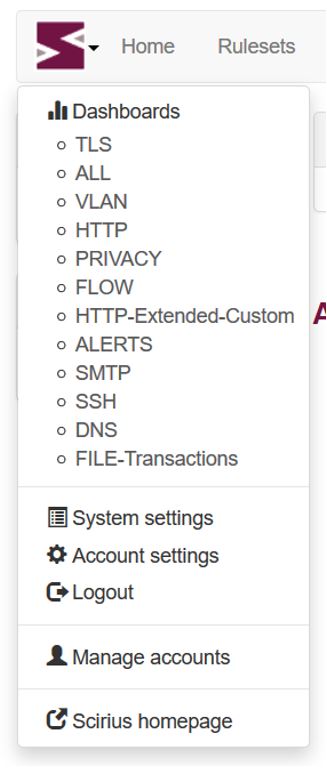

Además de Suricata, Logstash, Elasticsearch y Kibana (versión 3), y para dotar de valor añadido a su solución, se ha incluido una aplicación web, llamada Scirius, que sirve para controlar todo el sistema desde un cómodo panel de gestión web.

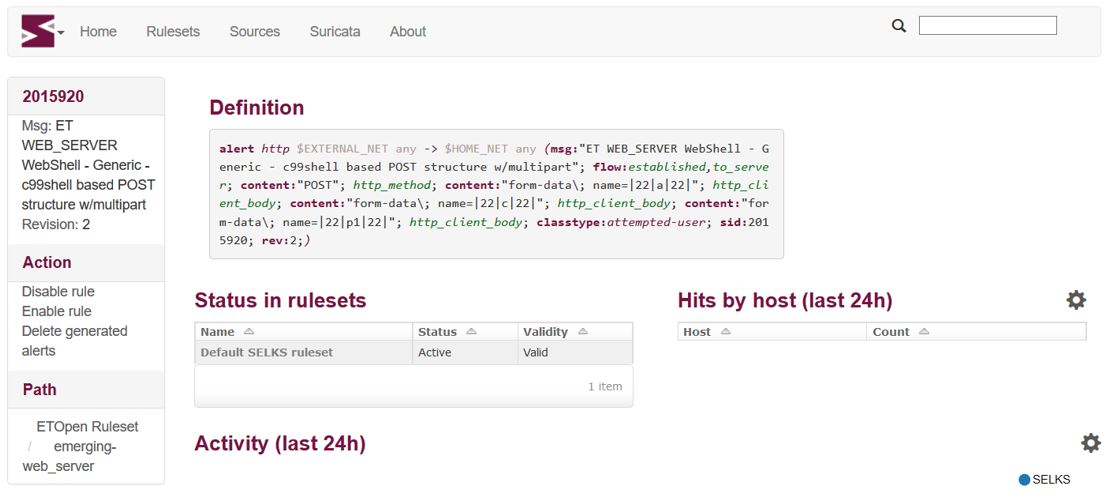

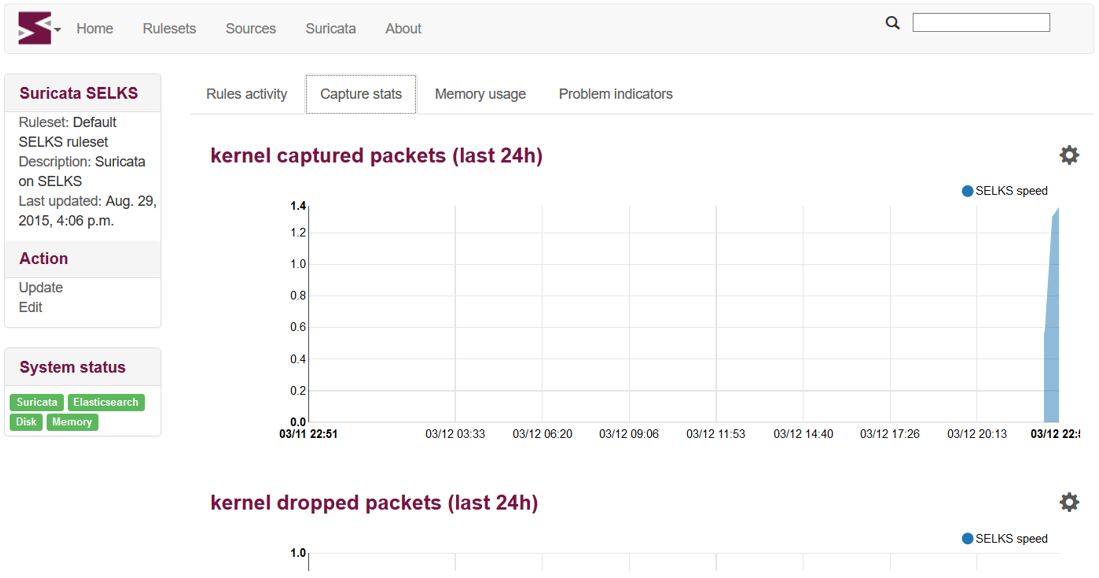

Con Scirius podemos gestionar los conjuntos de firmas cargados en Suricata y actualizarlos, reiniciar Suricata para que obtenga la nueva configuración, activar o desactivar reglas o conjuntos específicos de reglas, ver por cada regla la incidencia que ha tenido en el sistema e incluso ver las estadísticas de funcionamiento de Suricata.

Además, incluye dentro de su Kibana las visualizaciones de las que hablamos en el artículo anterior.

Como se puede ver esta solución es muy interesante para despliegues rápidos y nos permite con poco esfuerzo tener una sonda funcionando y empezar a extraer inteligencia de ella.

Con esto finaliza la serie de artículos de presentación de Suricata. Si os interesa el tema podéis ver en Youtube la charla que di en el Hack&Beers Valencia Vol. 3 celebrado en abril de 2015, donde explico todo lo comentado aquí.

Aprovecho la oportunidad para dar las gracias a los chicos de Whihax que fueron los otros ponentes de esa edición, a Florencio Cano por pensar en mi para dar una charla, y a todo el movimiento Hack&Beers, que se está convirtiendo en un referente por toda la geografía española en el ámbito de las charlas de ciberseguridad.

Saludos José, muy buenos tus artículos y muchas gracias por tu aporte valioso para muchos de nosotros en ésta área.

Sería bueno que escribieras sobre pfsense un UTM para seguridad, el cual funciona con muchos paquetes, entre ellos como snort y suricata.

Buenos días Tecnoforense,

Muchas gracias, me alegra que te parezcan interesantes mis entradas.

Si quieres leer sobre PFSense, mis compañeros han escrito bastante sobre ello:

https://www.securityartwork.es/2014/05/28/pfsense-firewall-perimetral-i/

https://www.securityartwork.es/2014/07/10/pfsense-firewall-perimetral-ii/

https://www.securityartwork.es/2014/10/06/pfsense-firewall-perimetral-iii/

https://www.securityartwork.es/2014/12/15/pfsense-firewall-perimetral-iv/

https://www.securityartwork.es/2015/02/18/pfsense-firewall-perimetral-v/

https://www.securityartwork.es/2015/06/11/pfsense-firewall-perimetral-vi/

https://www.securityartwork.es/2015/06/01/bloqueando-trafico-con-pfblockerng/

En sus post puedes encontrar mucha información sobre este gran UTM.

De hecho Juanma contó en la parte 5 de su saga la integración de PFSense con Snort. La integración con Suricata de momento la tenemos pendiente.