Lamentablemente, los incidentes con ransomware se han convertido en algo habitual para cada día más organizaciones. Una de las formas ampliamente utilizadas por los creadores de este tipo de malware para su difusión es, como es sabido, el correo electrónico con un archivo adjunto.

Aún a día de hoy, el envío masivo de SPAM malicioso sigue siendo una técnica tan sencilla como efectiva. Últimamente es muy habitual que los adjuntos contenidos en este tipo de correos sean archivos javascript (.js) comprimidos dentro de archivos zip.

Debido, principalmente, a la falta de concienciación en materia de seguridad, son muchos los empleados que, con la mejor intención, abren dichos archivos, lo que provoca el cifrado de los archivos del equipo y de las unidades de red mapeadas en el equipo el usuario.

Una de las medidas que se pueden tomar, tal y como explican en F-Secure es desactivar la ejecución directa de dichos archivos a nivel de registro.

Cuando el usuario ejecuta un archivo JScript, .js o .jse, el encargado de su ejecución es el componente Windows Script Host (WSH). Por tanto, si se deshabilita dicho componente, se impedirá la ejecución de los archivos .js.

Para ello, basta con ir a la siguiente ruta del registro:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows Script Host\Settings

Y crear un nuevo valor DWORD, de nombre “enabled” y con valor 0.

No obstante, este procedimiento, que puede suponer una solución parcial para muchos tipos de usuarios, puede suponer un problema para aquellos que necesiten hacer uso del WSH para ejecutar otro tipo de scripts a través del mismo.

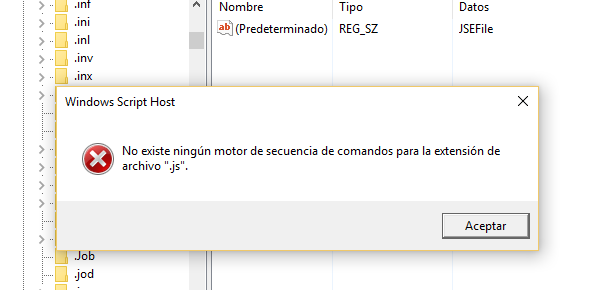

Para ello, otra de las medidas que se pueden aplicar es restringir directamente la ejecución de ficheros .js desasociando dicho tipo de archivo con el programa que debe abrirlo. Para ello, se deberá acudir a la siguiente ruta del registro:

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Explorer\FileExts

Y borrar la clave del registro cuyo valor sea la extensión que se desee desasociar. Se deberá reiniciar el proceso explorer.exe para que esta modificación tenga efecto.

Cabe añadir que es posible que se necesite eliminar también la misma clave de registro en HKEY_CLASSES_ROOT.

Si bien es cierto que se trata de medidas básicas, son suficientes para evitar que el usuario medio caiga en este tipo de ataques y acabe poniendo en peligro la información de la organización.

Como siempre, recomendamos analizar las consecuencias de su aplicación en cada entorno y hacerlo siempre de manera progresiva, por las implicaciones que puedan tener para la ejecución de aplicaciones.

Fuentes:

Útil, actual y técnico, muy buen post!