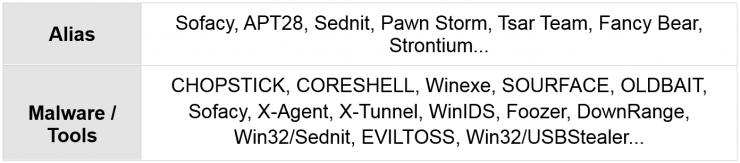

Continuamos con nuestros artículos sobre ciberguerra, ampliando información sobre un grupo de supuesta procedencia rusa del que ya hablamos en la primera entrada de la saga, Sofacy, conocido también por varios alias como vemos en la tabla a continuación:

Alineado con intereses rusos, y activo al menos desde el 2004-2007, Sofacy es un grupo de ciberespionaje que centra su actividad principalmente en operaciones de ataques dirigidos (APT) a objetivos gubernamentales, militares y organismos de seguridad, especialmente aquellos que sean de interés para Rusia: gobiernos y defensa de Europa del Este, la región del Cáucaso, OTAN, contratistas de defensa estadounidenses, SAIC, etc.

Incluso en febrero 2015 Bitdefender publicó que Sofacy había lanzado una campaña de ataques con España como objetivo para buscar nuevas víctimas.

- Spear-phishing: emails con un documento Word explotando alguna vulnerabilidad (Sednit/Sofacy malware).

- Watering hole: páginas web comprometidas a las que son redirigidos los visitantes y a través de Exploit Kit infectan al usuario (Sednit EK). Los ataques son muy selectivos con EK personalizados.

- Campañas de phishing: habitualmente redirigen a las víctimas a falsos portales de Webmail (ej.: OWA) que suplantan el portal legítimo del target. Así consiguen hacerse con las credenciales del correo corporativo de los empleados.

- Aplicaciones internas backdoorizadas (Sednit backdoor). Ej.: Sednit accede al repositorio interno de herramientas del target y reemplaza una incorporando una puerta trasera.

- Exploit-kit combinado spear-phishing.

- Dispositivos USB (J over Air-Gaps).

Hagamos un repaso de su actividad más conocida.

Octubre 2014. Operación Pawn Storm.

Sale a la luz Pawn Storm, operación de ciberespionaje político y económico centrada en organismos militares, embajadas, contratistas de defensa de USA y aliados, políticos opositores y disidentes del gobierno ruso, prensa internacional y departamento de seguridad nacional de USA.

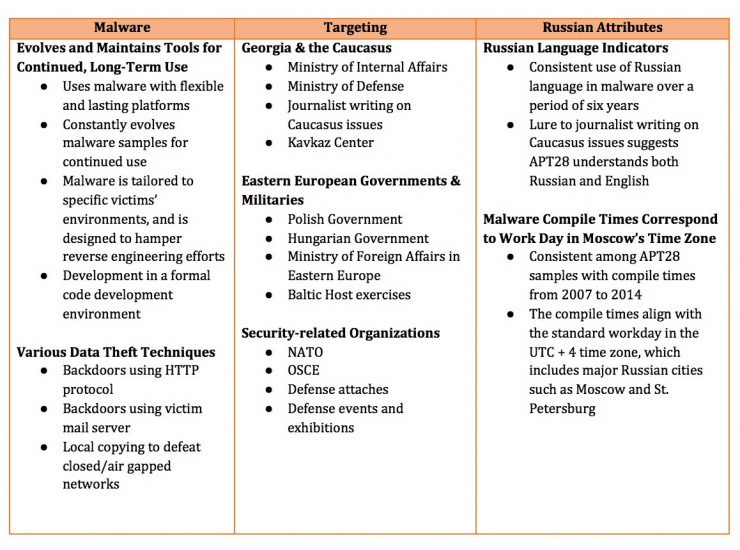

Todo apunta a que se trata de una operación subvencionada por el gobierno ruso o alguna agencia con los mismos intereses que Rusia. Para despejar dudas, desde Fireeye exponen una serie de factores en los que se basan para asegurar que Rusia está tras este grupo:

Algunos de los ganchos usados en los correos de spear-phishing en esta operación estaban relacionados con Ucrania, Chechenia y Georgia, lo que indica que uno de los objetivos de este grupo era (y es) obtener inteligencia geopolítica. Acontecimientos como las elecciones parlamentarias en Ucrania en 2007, la disputa de gas Ucrania-Rusia en 2005 o el conflicto ruso-checheno manifiestan el (evidente y conocido) interés de Rusia en su zona geográfica de influencia.

Además de éstos objetivos indicados en la tabla anterior, desde Fireeye identifican otras potenciales víctimas: armada noruega, gobiernos de México y Chile, fuerzas navales pakistaníes, embajadas europeas en Iraq, SOFEX (Jordania), agregados de defensa en Asia oriental, APEC, o el diario Al-Wayi (noticias sobre el mundo musulmán).

En noviembre de 2014 ESET alerta de ataques sobre redes seguras aisladas por parte de Sofacy utilizando la herramienta Win32/USBStealer. La infección comienza en un equipo comprometido con conexión a Internet, al que se le inserta un USB que una vez infectado será el que comprometa el equipo objetivo en la red aislada:

Fuente: http://www.welivesecurity.com/la-es/2014/11/11/grupo-espionaje-sednit-ataca-redes-aisladas/

Junio 2015. Operación Bundestag.

Diversas fuentes informan que varios servidores de The Left en el parlamento alemán son infectados por malware y apuntan a que Sofacy puede estar detrás de dicho ataque.

Julio 2015. Operaciones de falsa bandera. Cyber Caliphate.

Diferentes grupos de investigación ponen en duda algunas operaciones de falsa bandera, inicialmente atribuidas al Cyber Caliphate, e instan a pensar que Rusia (a través de Sofacy), y no ISIS, estaría detrás de dichas operaciones, como la que tuvo lugar contra la cadena de televisión francesa TV5 Monde y de la que ya hablamos en este mismo blog.

Agosto 2015. Espionaje doméstico en Rusia.

La actividad de Sofacy, aunque con objetivos muy concretos, es incesante. En agosto se detecta una nueva campaña de espionaje a objetivos de niveles de un perfil “menos alto” al que nos tenía acostumbrados (entre ellos el grupo punk Pussy Riot), pero igualmente relacionados con intereses nacionales rusos.

Octubre 2015. Investigación sobre el vuelo 17 de Malaysia Airlines (MH17/MAS17).

En julio de 2014 se estrelló en Ucrania (a 40 km de la frontera con Rusia) un avión de pasajeros con el fallecimiento de más de 300 personas. Fuentes de inteligencia afirmaron que un misil tierra-aire había sido la causa del accidente, aunque hasta la fecha no se han confirmado los autores.

Inicialmente el gobierno ucraniano (con el apoyo de EEUU) responsabilizó a Rusia y a las milicias pro-rusas de la región. El Ministerio de Defensa de Rusia afirmó que tales acusaciones eran “absurdas” y responsabilizó al gobierno ucraniano. Incluso fuentes de la aviación rusa indicaron que se trató de un misil de origen ucraniano cuyo objetivo podría haber sido el avión de Putin que regresaba a Rusia por la misma región y al mismo tiempo.

En octubre de 2015, Sofacy fue acusado por Trend Micro de llevar a cabo ciberataques contra el personal encargado de llevar a cabo la investigación sobre el MH17, de la que se encargaba la DSB (Dutch Safety Board) para obtener información confidencial de la misma.

Marzo 2016. Nuevo objetivo: Turquía.

Según informaciones reveladas por Trend Micro, Sofacy estaría interesado en obtener información sobre asuntos de interés turco. Para ello, llevaron a cabo una campaña de ataques dirigidos contra la oficina del primer ministro turco y el parlamento, entre otros.

Es evidente que las relaciones entre Turquía y Rusia han pasado por momentos de tensión, que se acrecentó con el derribo por parte de los turcos de un avión de combate ruso en Siria, alegando que había violado su espacio aéreo en noviembre 2015. Tensiones que parece que han dejado a un lado recientemente en aras de fortalecer su cooperación en materia antiterrorista.

Mayo 2016. Y de nuevo… Alemania.

Si justo hace un año se había reportado una campaña de ataques dirigidos contra el parlamento alemán por parte de Sofacy, en mayo de nuevo se detecta una nueva campaña de espionaje contra el partido político que lidera Angela Merkel (CDU).

La Bundesamt für Verfassungsschutz (BfV, Oficina Federal para la Protección de la Constitución) acusó a Rusia de espionaje y de ser responsable de ataques contra la OTAN, el ataque a TV5Monde y el ataque que sufrió el sistema de suministro eléctrico de Ucrania a finales de 2015.

Aunque Rusia puede estar detrás de estos ciberataques, se estima que no todos serían obra de Sofacy, sino también de otro grupo que parece estar financiado igualmente por intereses rusos y que opera de forma similar a Sofacy, Sandworm, del que ya os hablamos en el blog.

Junio 2016. Nueva campaña contra el gobierno de EEUU.

Las últimas noticias que tenemos de este grupo fueron publicadas el pasado junio por Unit 42 de Palo Alto, en las que se informaba de una nueva campaña de ataques dirigidos vía spear-phishing contra objetivos del gobierno estadounidenses y que tenían como ganchos, entre otros, nombres de documentos como Putin_Is_Being_Pushed_to_Prepare_for_War.rtf o Russian anti-Nato troops.rtf.

La actividad de este grupo ruso es muy prolífica, con un modus operandi similar entre una campaña y otra (spear-phishing, watering hole, falsos portales de webmail, uso de 0-day, malware ad-hoc para iOS, compromiso de aplicaciones internas, etc.), lo que denota que tras este grupo existen diferentes perfiles con experiencia y formación, desde desarrolladores hasta analistas de malware o reversers. Todo apunta a que podríamos estar hablando de una gran campaña continua de ciberespionaje promovida desde Rusia (sea desde el gobierno u otra agencia independiente), más que de campañas aisladas.

Es evidente que cuentan con una alta financiación, y que desde Rusia se apuesta por el ciberespionaje como un arma fundamental en la obtención de información de interés. Seguiremos haciendo un seguimiento a éste y otros grupos involucrados en esta nueva “ciberguerra fría” en la que, quizá de manera silenciosa para gran parte de la población, el ciberespacio se halla inmerso.