Durante este mes de diciembre hemos observado desde el laboratorio de malware de S2 Grupo distintas amenazas que una vez más queríamos compartir con vosotros. En este tipo de entradas encontraremos amenazas conocidas, vistas en otras fuentes o analizadas directamente en nuestro laboratorio, pero el objetivo del post es conocer qué tipo de amenazas están activas.

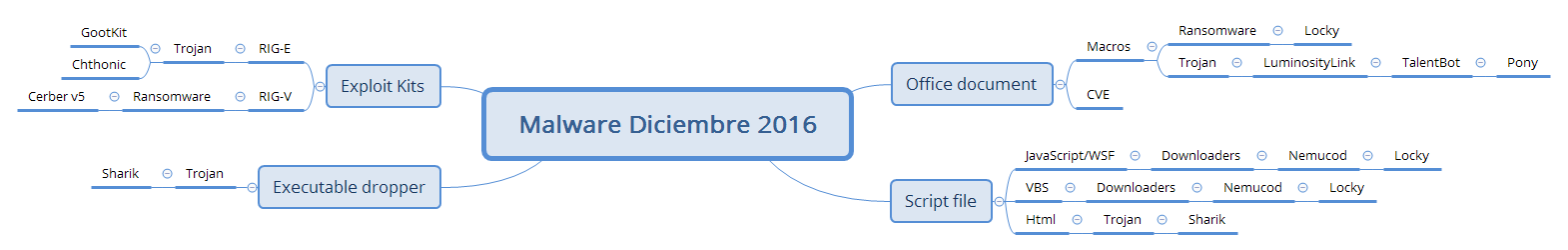

A continuación mostramos un diagrama con la información recopilada este mes desde el laboratorio:

Antes que nada, nos gustaría remarcar el respiro que, al menos a nosotros, nos ha dado Locky este mes, con una cantidad tremendamente reducida de SPAM en comparación con los dos meses anteriores. Esto no significa que haya desaparecido ni mucho menos ya que han estado llegando a muchos sitios correos con textos de “asunto:” como los siguientes:

“Bills”, “scanned copy”, “Scan”, “for printing”, “Tracking Sheet”, “Subscription Details”, “Attached document”, “Order Receipt”, “Amount Payable”, “Attached document”, “Booking confirmation”, “Parcel Certificate”, “a picture for you”, “Payment Confirmation”, “New(xxx)”, “Invoice number: xxxxx”, “Software License”

Con ficheros comprimidos que contenían scripts y documentos ofimáticos con las extensiones -doc, docm, xls, vbs, js, wsf, jse y que descargan la variante en DLL de este Ransomware.

Otro caso que ya comentamos el mes pasado fue la campaña suplantando a ONO intentado infectarnos con un troyano conocido como Sharik, los responsables de estas fechorías han cambiado el contenido del correo dos veces más para intentar, esta vez con mensajes de phishing algo más genéricos y poco elaborados, seguir infectando máquinas de usuarios confiados.

El primero, ha sido un correo en perfecto castellano con el siguiente contenido:

Se adjunta nómina de Noviembre de 2016 en formato pdf.

Guarde el archivo en una carpeta personal.

________________________________________________________________________Este mensaje es solamente para la persona a la que va dirigido. Puede contener información confidencial o legalmente protegida. No hay renuncia a la confidencialidad o secreto profesional por cualquier transmisión defectuosa o errónea. Si usted ha recibido este mensaje por error, le rogamos que lo elimine inmediatamente así como todas sus copias y lo notifique al remitente. Gracias.

Dicho correo adjunta un fichero con el nombre: 20161130-9087309281001.pdf.exe. Si el usuario que lo recibe tiene la configuración por defecto de Windows, el SO esconderá la extensión del adjunto y el nombre se verá tal que así: 20161130-9087309281001.pdf

En el segundo caso, bastante distinto, envían un correo de parte de una chica extranjera que te propone un plan alternativo para algún día a corto plazo, y para que confíes en ella te adjunta un fichero que te lleva a la descarga de unos vídeos suyos, de forma que puedas hacerte una idea de los planes que se le suelen ocurrir para conocer gente interesante como tú.

El caso es que adjunta un fichero HTML muy sencillo que te redirecciona a la descarga de un fichero comprimido que contiene un ejecutable con nombre: Phone_videos.exe o Iphone_Video.exe, esta vez no juegan con la doble extensión pero si le ponen un icono algo raro, pero que aparenta ser el de un fichero de vídeo, y una vez más, sumado a que en la mayoría de máquinas no se ven las extensiones, puede ser bastante convincente.

Al final, en ambos casos el resultado es que la máquina termina infectada por este malware que creará un segundo proceso explorer.exe en ejecución en nuestra máquina desde el cual recopilará toda la información y credenciales que pueda enviar posteriormente al servidor de los malos.

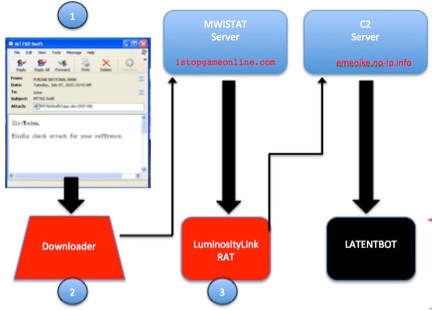

Algo diferente con lo que nos hemos topado este mes ha sido un malware conocido como TalentBot. Se trata de una muestra de malware bastante elaborada, entre otras cosas por el detalle de que todas las cadenas de texto que utiliza, y las cuales suelen aportar mucha información a la hora de realizar un análisis de malware, las guarda cifradas y tras descifrarlas y utilizarlas, las borra de memoria de forma que cada una está disponible en memoria solo durante unos instantes.

La vía de infección más común es un documento ofimático adjunto a un correo, que descarga otro malware conocido como LuminosityLink que actúa de intermediario entre el dropper y este malware.

Otro detalle muy interesante es que no se han molestado en desarrollar funciones de robo de ciertos datos. En lugar de esto, descarga su propia versión del Troyano Pony como si de uno de sus módulos se tratara, el cual se encarga de estas labores.

Es curioso como los responsables de este malware, en lugar de desarrollarse sus propios métodos de infección y robo de datos, se sirven de otros programas ya conocidos que realizan estas acciones de una forma muy eficiente.

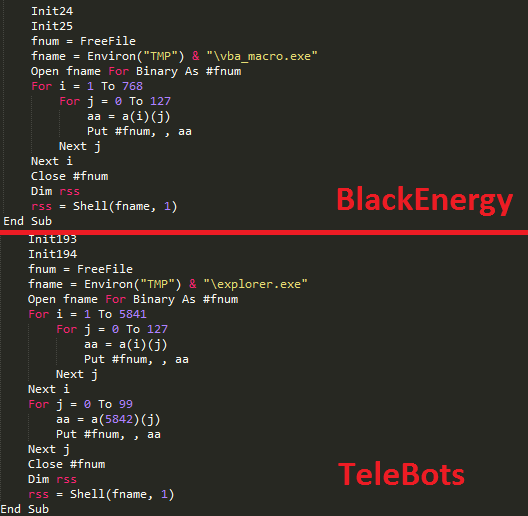

También han aparecido nuevas amenazas como es el caso de TeleBot, un malware desarrollado en Python y convertido a ejecutable de Windows con PyInstaller. Este malware utiliza como protocolo de comunicación y servicio de Command&Control (C2) la API de Telegram de forma que su comunicación va cifrada por HTTPS y puede ser controlado desde cualquier dispositivo que pueda instalar un cliente de Telegram a través de su ID.

Su vía de infección no destaca especialmente, pues una vez más se trata de un documento con macros, pero el detalle interesante es que la macro que se encarga de descargar y ejecutar el Bot coincide mucho con la del grupo BlackEnergy.

Por ultimo nos gustaría repasar la actividad reciente de los dos ExploitKits(EK) con más actividad durante este mes. Estos han sido RIG-E y su versión “Premium” RIG-V.

El grupo que está detrás de las infecciones a través de RIG-V ha estado instalando el Ransomware Cerber que ya va por la versión 5 y no para de evolucionar.

Los responsables del EK RIG-E han ido variando entre distintos troyanos, algunos de ellos conocidos como Chthonic y GootKit. Esta vía de infección aunque no es muy dirigida es realmente eficaz, y la vía más eficaz para evitar caer en ella es contar con el software de los equipos lo más actualizado posible, para que no se vean afectados por los distintos exploits que utilizan.

(N.d.E.: Esperamos que hayáis sido buenos este año y los Reyes Magos no os traigan ninguno de estos bichos a vuestras vidas. ¡Feliz noche de Reyes!)