El uso generalizado de dispositivos conectados a la red, como carros (automóviles), equipos médicos, controladores industriales (PLC), electrodomésticos, etc., ha traído consigo un panorama nuevo y extremadamente vulnerable.

El uso generalizado de dispositivos conectados a la red, como carros (automóviles), equipos médicos, controladores industriales (PLC), electrodomésticos, etc., ha traído consigo un panorama nuevo y extremadamente vulnerable.

Si bien se ha avanzado a pasos agigantados en temas de conectividad (¡Twitter hasta en el horno!), también se ha dejado de lado el tema de seguridad. Esto se debe principalmente a que para la mayoría de usuarios y organizaciones, la seguridad en Internet no es un factor fundamental, razón por la cual han sucedido casos como el de Mirai, uno de los ataques de denegación de servicio distribuido más grandes de los que se tiene registro hasta ahora, que no es más que uno de los primeros casos a los que nos tenemos que enfrentar en este nuevo escenario.

La proliferación de dispositivos interconectados ha traído para los usuarios (hogares, organizaciones) muchas ventajas: flexibilidad, movilidad, automatización, eficiencia etc., pero ¿qué pasa cuando no tomamos las medidas de seguridad apropiadas y estamos desprotegidos por defecto?

A continuación, se verá cómo una serie de pequeñas debilidades pueden ocasionar una gran fuga de información, comprometiendo datos personales, financieros y confidenciales, tanto de usuarios particulares como de organizaciones.

El dispositivo que vamos a analizar es un Lacie MediaCenter, utilizado principalmente para descargar y guardar pelis o fotos, para luego verlas desde nuestro PC, Smart-TV, Play, Xbox, etc. Estos dispositivos (NAS) permiten almacenar todo tipo de archivos en un disco conectado a la red, toman una dirección IP y prestan servicios como tales como SMB, AFP, FTP, SFTP, HTTP, HTTPS, BitTorrrent ,DNLA, UpnP y Windows Media Server.

Y claro, para garantizar al máximo su flexibilidad, nos recomiendan que activemos en nuestro router el protocolo UpnP, lo cual no es nuevo, ya que las consolas de videojuegos lo requieren para jugar por Internet. Esto permite, entre otras cosas, realizar un NAT inverso utilizando el Protocolo de IGD. Es decir, el dispositivo puede decirle al router “Hey, abre el puerto X para que desde Internet se comuniquen conmigo”, entonces el router añade a su tabla de redirección dicha regla.

Además, si queremos acceder a nuestras fotos del verano pasado desde cualquier lugar y a cualquier hora, el dispositivo nos da la posibilidad de configurarle un nombre de usuario (pepitoperez) para poder identificarlo luego.

Para acceder a nuestras fotos basta con ir a la dirección http://mynas.lacie.com/pepitoperez, lo que redirigirá a nuestra dirección IP pública y a un puerto aleatorio (configurado automáticamente por el NAS), mostrando un formulario de acceso sobre HTTP o HTTPS, así pues, logramos acceder desde Internet a nuestro dispositivo alojado en la red local, saltándonos la frontera perimetral.

Ilustración 1 Acceso vía web al NAS

Ilustración 1 Acceso vía web al NAS

Estas configuraciones se realizan por medio de un Wizard, por lo que en ningún momento nos enteramos que está realizando este aparato por debajo. Bueno, ya tenemos acceso desde Internet a un dispositivo NAS alojado en una red local, y ¿ahora?

Se ha detectado que, al consultar por nombre de usuario, nos proporciona información que serviría para identificar la dirección IP, pero además el sitio donde se encuentran ubicados estos dispositivos, lo cual ya nos da pistas de otras cosas que veremos a continuación. Para verificar esto, hemos tomado un diccionario con los nombres de usuario más utilizados, con el objetivo de obtener direcciones IP públicas que tengan publicado un NAS en Internet. A modo de prueba de concepto se utilizó un diccionario con 40000 nombres de usuario aproximadamente.

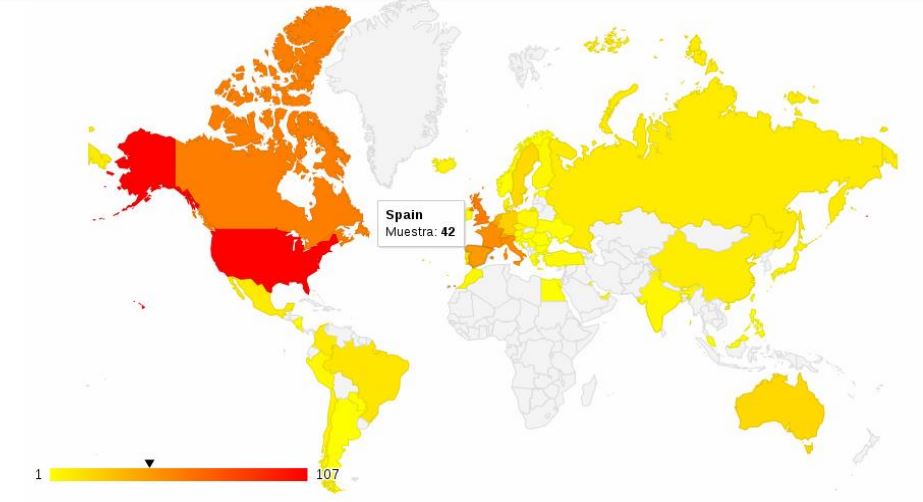

Como resultado, se obtuvo una muestra de 672 direcciones IP que tienen uno de estos dispositivos expuesto a Internet, es decir: 672 hogares/empresas tienen este dispositivo publicado en la web, exponiendo el acceso a su red local. Después se utilizaron estas direcciones IP para identificar los países que más utilizaban estos dispositivos, siendo Estados Unidos el que tiene la mayor cantidad, con un total de 107. En España se identificaron 42 y en Colombia 9 dispositivos. Es de resaltar que esta cantidad es muestral, por lo que la cantidad real es mucho mayor. A continuación, se muestra una gráfica que refleja la cantidad muestral de dispositivos identificados.

Ilustración 2 Distribución geográfica de NAS – Lacie- Seagate

Ilustración 2 Distribución geográfica de NAS – Lacie- Seagate

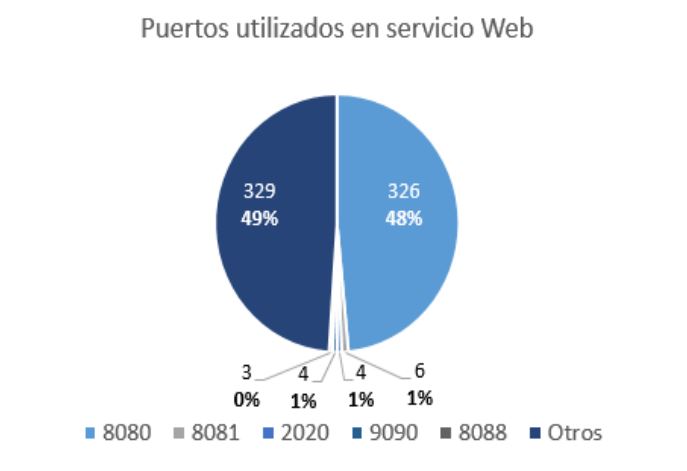

Realizando un cálculo se identificó que el 49% de la muestra utiliza el puerto 8080, y el 49 % restante utiliza puertos no comunes y aleatorios, sin existir un patrón común entre ellos.

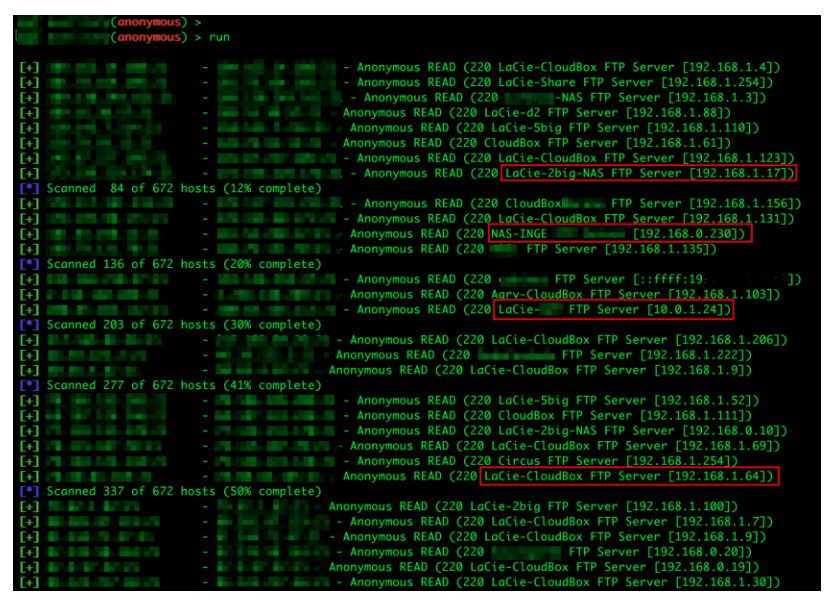

Después de obtener el listado de direcciones IP que cuentan con un dispositivo NAS, se observa que la mayoría tiene el puerto 21 abierto (FTP), por lo que se comprueba si el usuario anonymous se encuentra habilitado, y… ¡sorpresa!

Después de obtener el listado de direcciones IP que cuentan con un dispositivo NAS, se observa que la mayoría tiene el puerto 21 abierto (FTP), por lo que se comprueba si el usuario anonymous se encuentra habilitado, y… ¡sorpresa!

Ilustración 3 Prueba Usuario anonymous

Ilustración 3 Prueba Usuario anonymous

El 20 % de los 672 dispositivos tienen el servicio FTP activo y el usuario anonymous habilitado, es decir, 134 dispositivos se encuentran expuestos a Internet.

Otro aspecto interesante de la prueba fue observar que al realizar peticiones FTP al NAS, este respondía indicando la dirección IP de la red interna, lo que permite confirmar que no solo se encuentran en redes locales de hogares, sino también en redes mucho más grandes como empresas o universidades. Aunque no hemos indagado en los dispositivos encontrados, cabe esperar que más de uno almacene datos personales e información sensible corporativa, afectando a la confidencialidad de la información de los usuarios (dejando de lado otras operaciones de mayor peligrosidad).

Este análisis ha permitido observar que no somos muy cuidadosos a la hora de utilizar estos dispositivos en nuestros hogares, y que al querer estar en la vanguardia tecnológica estamos dejando de un lado aspectos de seguridad que ponen en riesgo nuestra información personal y financiera. Imaginémonos que no fuera un disco duro en la red, sino la cámara de la habitación de nuestro bebé…

Tampoco las organizaciones escapan de este tipo de fallos, pues se han identificado tanto universidades como empresas. A la luz de esto, no es raro que casi todos los días se publiquen fugas de información, ya que como han visto no ha sido necesario un ataque sofisticado, solo las piezas correctas y el tiempo suficiente.

En definitiva, la llegada del Internet de las cosas plantea nuevos retos tanto para los consumidores como para los fabricantes, por lo que debe haber un esfuerzo conjunto en el que los fabricantes diseñen dispositivos con unas mínimas garantías de seguridad, y el por otro lado los usuarios deben tomar conciencia sobre el uso de las nuevas tecnologías y sobre las medidas óptimas para asegurar su información.

(Información adicional puede obtenerse del siguiente paper, publicado en junio de 2016: FTP: The Forgotten Cloud, en el que se menciona algo tan escalofriante como que “there are still more than 13 million FTP servers in the IPv4 address space, 1.1 million of which allow “anonymous” (public) access. These anonymous FTP servers leak sensitive information, such as tax documents and cryptographic secrets. More than 20,000 FTP servers allow public write access…“).