El pasado 16 de septiembre volvió a celebrarse un año más una de las jornadas de seguridad más esperadas en Valencia, la RootedCON Valencia. Se trata de un evento que comenzó como satélite del congreso celebrado anualmente en Madrid y que, tras tener una gran acogida entre el público, goza de entidad propia desde hace ya dos ediciones.

Varios compañeros de S2 Grupo y autores de Security Art Work asistimos al evento como oyentes e incluso uno de nosotros, nuestro compañero Jaume Martín, participó como ponente este año. A continuación compartimos con vosotros un breve resumen de las distintas charlas que tuvieron cabida a lo largo de la jornada.

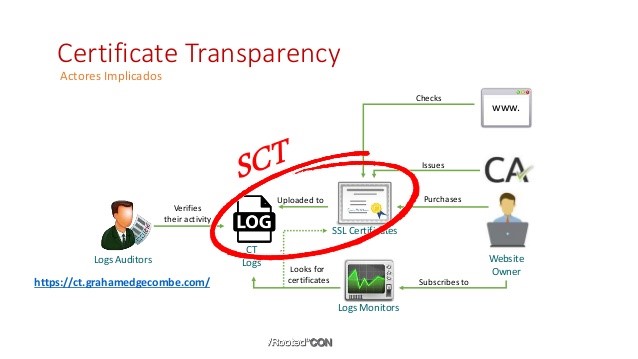

Exploiting Certificate Transparency blind spots

José Torres y Sergio de los Santos comenzaron la jornada hablándonos del estado actual de Certificate Transparency, impulsado por Google. Nos ilustraron acerca de los actores implicados en esta tecnología, así como de debilidades y puntos ciegos en la implementación que pueden llevar a que su infraestructura se vea comprometida. Vistas las pruebas y conclusiones aportadas, parece que a Certificate Transparency todavía le queda un buen tramo por recorrer.

José Torres y Sergio de los Santos, Esquema de los actores implicados en Certificate Transparency, SlideShare. Imagen tomada de: https://es.slideshare.net/rootedcon/jose-torres-y-sergio-de-los-santos-exploiting-certificate-transparency-blind-spots-rootedvlc4 [Accedido el 29/09/2017]

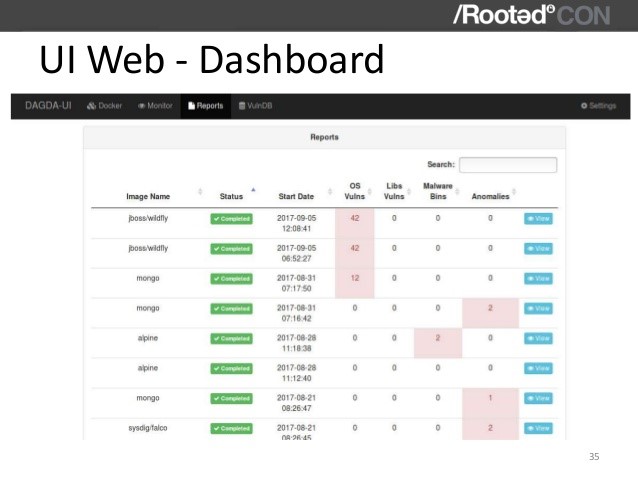

Dagda

Elías Grande nos presentó su proyecto Dagda, una herramienta capaz de analizar estáticamente contenedores Docker en busca de vulnerabilidades conocidas y detectar actividades anómalas en tiempo de ejecución. Se trata de una herramienta open source, con repositorio disponible en GitHub, que se presenta como una alternativa a productos como Docker Security Scanning, oficial pero en ‘free preview’. Y esta vez ¡Dagda viene con interfaz web mejorada!

User Interface de Dagda.

Elías Grande, User Interface de Dagda, SlideShare. Imagen tomada de: https://es.slideshare.net/rootedcon/elias-grande-dagda-rootedvlc4 [Accedido el 29/09/2017]

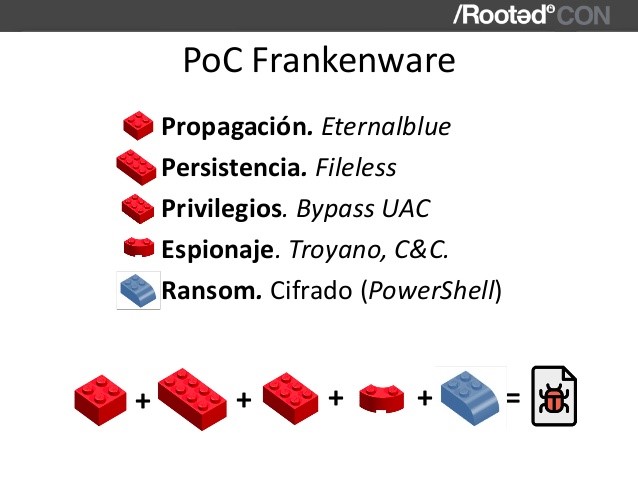

Anatomy of a modern malware: How easy the bad guys can f*** the world

Pablo Gonzalez y Francisco Ramirez nos detallaron de una manera sencilla cómo de fácil es crear malware actualmente, sin la necesidad de tener amplios conocimientos en la materia. Los ponentes nos explicaron, de forma rápida, los pasos para la creación de un sencillo malware, construyéndolo a partir de extractos de código (disponibles públicamente en Internet) y expusieron el riesgo que supone para todos la creciente evolución de las técnicas y los ataques a los sistemas de información.

Pablo González y Francisco Ramirez, Esquema del malware modular creado para la PoC, SlideShare.

Imagen tomada de: https://es.slideshare.net/rootedcon/pablo-gonzlez-y-francisco-ramirez-anatomy-of-a-modern-malware-how-easy-the-bad-guys-can-f-the-world-rootedvlc4 [Accedido el 29/09/2017]

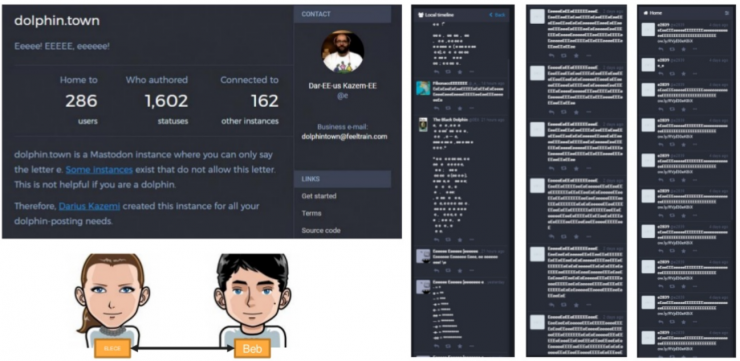

Playing with mastodon for fun and profit

En esta ponencia, Alfonso Muñoz y Miguel Hernández nos presentaron Mastodon una red social open source alternativa a Twitter que ha crecido exponencialmente en los últimos meses. Alfonso y Miguel expusieron las ventajas de expresarnos en una red social descentralizada y analizaron, desde el punto de vista de la seguridad, los problemas que tiene la plataforma y cómo se pueden explotar para realizar diversos ataques como denegaciones de servicio o el envío de phising masivo a usuarios.

Alfonso Muñoz y Miguel Hernández, Esquema de potencial covert cannel en Mastodon, SlideShare.

Imagen tomada de: https://es.slideshare.net/rootedcon/alfonso-muoz-y-miguel-hernandez-playing-with-mastodon-for-fun-and-profit-rootedvlc4 [Accedido el 29/09/2017]

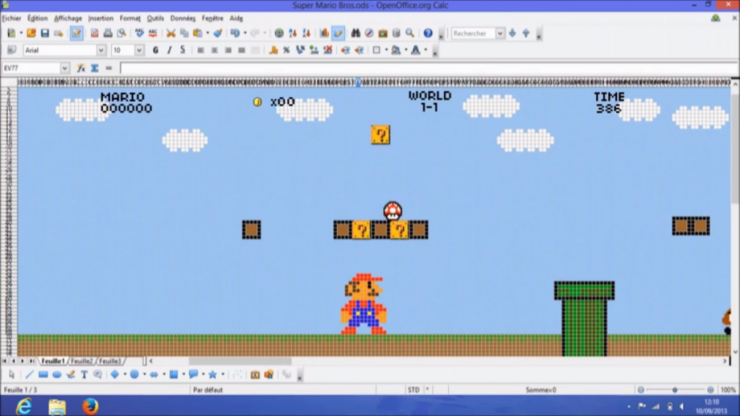

Rotten ‘phish’: Maldoc analysis tricks

Durante esta ponencia, nuestro compañero de S2 Grupo Jaume Martín compartió con nosotros sus conocimientos sobre maldoc, mostrando cómo los ficheros adjuntos (open office, ZIP, ISO, PDF, Excel, etc.) son utilizados por distintos actores, como grupos APT y de ciberdelincuentes, con fines maliciosos. A su vez nos ilustró con varias demos en que se realizaba el análisis de distintos documentos como un RTF con DOC embebido y con shellcode.

Anónimo, Gameplay de Super Mario embebido en documento de Open Office mediante el uso de una Macro VBA, Youtube.

Imagen tomada de: https://www.youtube.com/watch?v=ax2UBISNv2A&feature=youtu.be [Accedido el 29/09/2017]

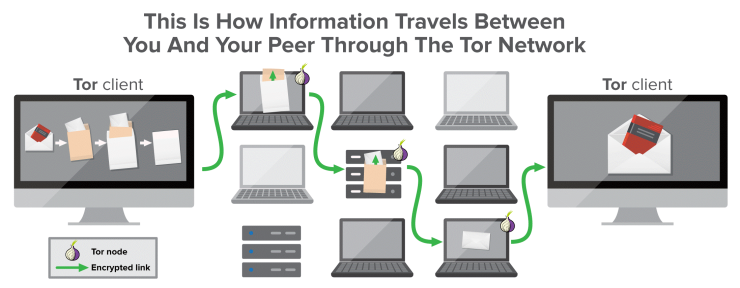

Censura en Internet, la batalla digital por la libertad

Durante su charla, Paula de la Hoz nos transmitió en un tono distinto, su imagen de la digitalización del mundo. Nos hizo ver cómo distintos gobiernos utilizan esta tendencia como una herramienta de control de la población y nos presentó distintas asociaciones y grupos (como la Electronic Frontier Foundation) que luchan por los derechos y libertades de los usuarios de Internet. Además, nos explicó distintos recursos de los que disponemos, como el uso de la red Tor para “navegación anónima” o el apoyo de proyectos de código abierto en plataformas colaborativas como GitHub.

Anónimo, Diagrama de enrutamiento de las comunicaciones entre clientes de la red Tor, ExpressVPN.

Imagen tomada de: https://www.expressvpn.com/internet-privacy/wp-content/uploads/sites/2/2016/01/what-is-a-tor-network.png [Accedido el 29/09/2017]

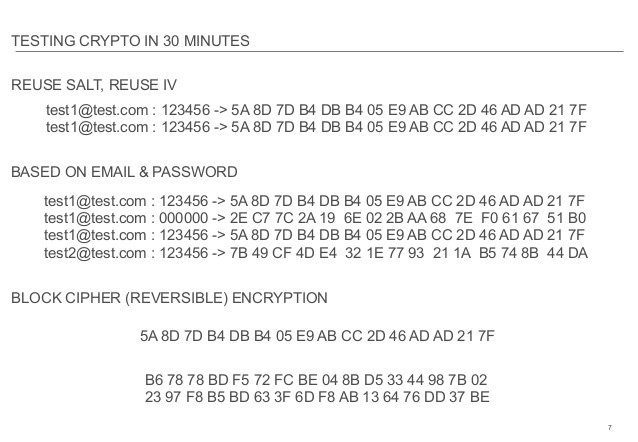

Historia de un CRYPTOFAIL

La penúltima charla de la conferencia corrió de la mano de José Selvi, con un tono más técnico que la anterior, pero como viene siendo habitual en el ponente, muy amena gracias a los toques de humor que siempre sabe poner José. En ella, nos enseñó cómo tras instalar un software cliente “novedoso y cool“, halló la creación de un registro en la maquina con el HASH de la contraseña del administrador… Tras horas de investigación “debuggeando” el código y escribiendo algunos scripts en GO, pudo comprobar que para generar el HASH se estaba utilizando AES-128 en modo ECB (sin bloques) y además con el mismo vector de inicialización, por lo que pudo recuperar la contraseña y tomar el control de la parte servidor. Toda una demostración de que el software nuevo que se instale en cualquier empresa siempre debería ser auditado por un profesional.

José Selvi, Identificación rápida de fallos en el cifrado de una aplicación, SlideShare.

Imagen tomada de: https://es.slideshare.net/rootedcon/jos-selvi-historia-de-un-cryptofail-rootedvlc4 [Accedido el 29/09/2017]

BlockChainValencia Tech

La última charla de la conferencia no fue específicamente sobre seguridad. Este espacio del evento lo ocupó la presentación de un grupo de programadores, entre los que se encuentra David Ortega, que están trabajando en el diseño de código sobre la red blockchain de Ethereum. La presentación fue muy breve y apenas tuvieron tiempo de explicar qué están desarrollando pero, para aquellos interesados en el tema, van iniciar una serie de charlas en Valencia. Parece que la red de Vitalik Butarin no solo ha atraído las miradas de grandes compañías como Microsoft o IBM. Veremos qué bondades nos presentan en el futuro las aplicaciones descentralizadas.

Como siempre, el evento fue una experiencia más que positiva, quedamos con un gran “to do list” con las ideas que se compartieron en este espacio y con muchas ganas de asistir a próximas ediciones. Gracias a los organizadores y hasta la próxima.

(Entrada elaborada en colaboración con Miguel Arenas, Javier Armiñana y Miguel Ángel Henarejos)