Un mes más, desde el laboratorio de malware queremos compartir con vosotros lo que se está cociendo en el mundo del malware. Recordar que en este tipo de entradas encontraremos amenazas conocidas, vistas en otras fuentes o analizadas directamente en nuestro laboratorio, pero el objetivo del post es conocer qué tipo de amenazas están activas. A continuación, mostramos un diagrama con la información recopilada este mes desde el laboratorio (pinchar en la imagen para ampliar):

Para poder observar de un modo más visual determinadas tendencias relativas a la infraestructura de algunas amenazas actuales, una vez más queremos mostraros unas gráficas que consideramos interesantes. La idea es sencilla y consiste en recopilar de diferentes fuentes abiertas y de fuentes propias, direcciones IP de command&control (C2 a partir de ahora). Después esta información recopilada la representamos de diferentes maneras como veremos a continuación.

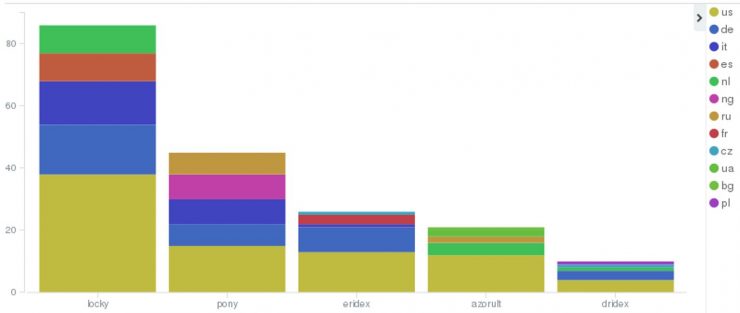

TOP 5 C2

La primera consiste en el TOP 5 de C2 distintos encontrados por un mismo tipo de malware, lo cual nos ayuda a hacernos una idea de su nivel de actividad durante este mes (pinchar en la imagen para ampliar):

Los diferentes colores identificados en la leyenda de la derecha muestran el país al que corresponden cada una de las direcciones IP de dichos C2.

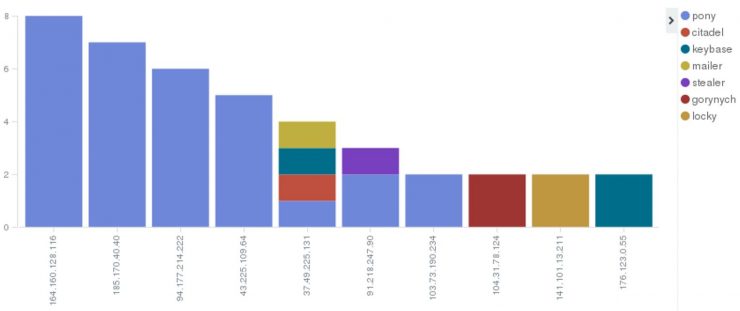

TOP 10 de direcciones IP con dominios de C2

En segundo lugar, tenemos organizado el TOP10 de direcciones IP con mayor cantidad de dominios de C2 distintos que hemos recopilado (pinchar en la imagen para ampliar).

Esta vez, los colores muestran el tipo de malware al que corresponde cada dominio de dichas IP.

Minado de Criptomonedas por Javascript

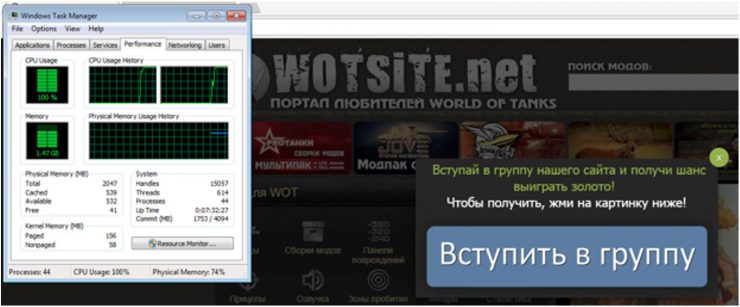

Junto con ransomware y troyanos de todo tipo, otro elemento muy común en el mundo del malware, independientemente de que provenga de spam, exploitkits u orígenes menos comunes, es el software de minado de criptomoneda, ya que infectando un pequeño número de equipos sin llamar demasiado la atención se pueden obtener ingresos sin “molestar” demasiado a las víctimas.

Lo curioso de una técnica concreta, que no es nueva pero cuya actividad se ha incrementado recientemente, es el hecho de conseguir que los usuarios minen para ti, sin instalar nada en sus sistemas. Desarrollando la lógica de minado en Javascript, y consiguiendo inyectarla en webs medianamente conocidas, se puede llegar a mantener a toda visita a esa web cuyo navegador tenga habilitado Javascript, minando para ti mientras navegan.

Esto causa que los principales objetivos de los actores detrás de estas técnicas sean webs de streaming de video y de juegos online, aunque otro objetivo común es el de inyectarlo en la publicidad que generan muchas de las webs, que abren nuevas ventanas y pestañas, y que en ocasiones puede quedar en segundo plano mucho tiempo mientras navegamos.

Desde ESET, muestran que los principales objetivos de estas técnicas son web orientadas a público de zonas como Rusia o Ukrania, aunque no significa que no se pueda expandir a otros públicos en cualquier momento.

Botnets detrás de las principales campañas de Malspam

Con la decadencia gradual de la utilización de los exploitkits como vía de infección, el envío de correos spam con malware adjunto ha ido cogiendo más fuerza los últimos meses. Una de las infraestructuras más eficaces para llevar a cabo estas campañas de envió de malspam consiste en utilizar botnets de equipos infectados con algún RAT.

En concreto, una de las más activas recientemente es la que está compuesta por equipos infectados con el malware Necurs. Desde sus inicios, esta botnet ha estado muy centrada en el envío del ransomware Locky a través de distintos tipos de downloaders en varios formatos. Recientemente ha vuelto con bastante fuerza enviando correos con documentos de office, que instalan a través de macros variantes de este ransomware, de las cuales las más reciente utilizan las extensiones “.ykcol” y posteriormente “.asasin” en los ficheros ya cifrados de las víctimas.

Una de las vías de comunicación entre esta botnet consiste en un protocolo de comunicación P2P (Peer to Peer), modificado para evitar que se pueda tomar el control de la red desde fuera. Esto causa una gran cantidad de tráfico UDP saliente hacia el resto de bots de la red por cada equipo infectado. Por ello puede llegar a ser fácil detectar una infección de esta amenaza si se tiene un poco de control sobre el tráfico de la red.

Exploitkits (EK) más activos

Como siempre, repasamos la reciente actividad de los distintos ExploitKits (EK) con más impacto durante este mes. Durante este mes de Octubre la principal actividad ha venido de la mano de RIG EK, Magnitude y Terror EK.

- RIG EK sigue destacando en los RAT, mediante el uso de Bunitu, Zeus, Ramnit, el ransomware GlobeImposter y el script de minado de criptomoneda en Javascript ya mencionado.

- En el caso de Magnitude, su objetivo ha sido el de infectar con muestras del ransomware Cerber.

- Por último, Terror EK instala muestras de Smokeloader. Este malware, aparte de robar información del equipo víctima, suele instalar posteriormente otros tipos de malware, que suele ser ransomware como Cerber o Locky

Como siempre, recordar que una de las mejores medidas para evitar infecciones a través de este vector de ataque consiste en mantener actualizado el navegador y sus componentes.

Principales campañas de infección a través de malspam

Debido al incremento de campañas de infección de malware a través de spam en detrimento de la utilización de Exploitkits, nos gustaría destacar también las diferentes campañas recientes llevadas a cabo por estos medios.

En especial, la más preocupante es la que lleva a cabo el grupo detrás de Trickbot, ya que los correos y documentos encargados de infectar los equipos, llegan en prefecto castellano con contenido y logotipos relacionados con bancos reales y en general están bastante elaborados.

Junto con estos, se siguen detectando correos con adjuntos con cadenas “INVOICE**”, “Payment**” o ”scan**” y similares en el asunto, orientados a infectar nuestros equipos con diferentes RAT, stealer y ransomware de todo tipo, destacando recientemente Pony, Remcos o el ransomware Locky.

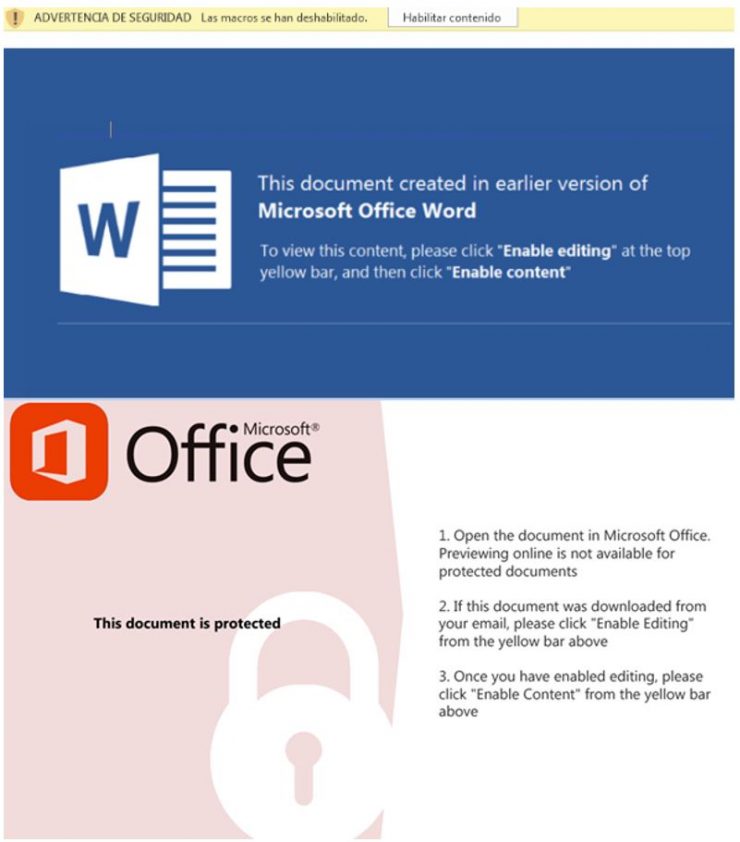

En la mayoría de casos son fácilmente reconocibles una vez abiertos (lo que en muchos casos, puede implicar que ya es tarde), por imágenes como esta que pide que se habiliten las macros, para facilitar la infección:

Desde el laboratorio de malware esperamos que les sea de utilidad esta información que compartimos cada mes.