La aceptabilidad de un determinado control es un factor crítico cuando hablamos de implantar salvaguardas en nuestras organizaciones. No nos engañemos: podemos implantar la mejor política perimetral en el mejor cortafuegos, el pasillo mecanizado más moderno, la política de contraseñas más robusta… si los usuarios no las aceptan, estas medidas fracasarán antes o después: los usuarios acabarán con tarjetas 3G conectando desde sus portátiles a Internet, el vigilante de seguridad abrirá el pasillo para que no se acumule gente en horas punta, y todos apuntarán sus contraseñas en postits.

Las medidas de seguridad más efectivas no suelen ser aquellas que sólo son técnicamente más avanzadas que el resto, sino que a esa eficacia -que se presupone- se debe unir un alto grado de aceptabilidad; hace años, estudiando acerca de sistemas de autenticación, leía un ejemplo muy significativo: quizás un modelo de autenticación rápido, barato y robusto podría basarse en un análisis de ADN o similar (me lo invento, por supuesto, no sé si analizar ADN en la actualidad es barato, rápido y robusto). Al acceder a una sala de acceso restringido, o a un sistema informático, podríamos sustituir las tarjetas inteligentes o las contraseñas por un simple análisis de sangre u orina del usuario, que en caso de ser satisfactorio abriría una puerta o una aplicación. Sencillo, ¿verdad? Probablemente, desde el punto de vista de seguridad, sería perfecto, pero el nivel de aceptabilidad haría que el sistema fracasara: poca gente está dispuesta a dar sangre para abrir una puerta, y tampoco a tener un botecito con la leyenda “Deposite aquí su muestra”.

La aceptabilidad de las medidas de seguridad es cada vez más crítica conforme la medida es invasiva o puede poner en riesgo -o parecer que pone en riesgo- la privacidad del usuario; en biometría encontramos los casos más claros: el análisis de huellas se asocia a criminales, el análisis de retina puede permitir la detección de enfermedades -aparte del miedo lógico a que un escáner nos barra el ojo-, etc. Modelos de autenticación biométrica técnicamente estupendos han fracasado debido a que los usuarios no aceptan el sistema, y por tanto evitan utilizarlo o tratan de engañarlo por cualquier medio.

De esta forma, es responsabilidad de los que trabajamos en seguridad el implantar controles no sólo técnicamente correctos, sino ACEPTABLES por parte de aquellos que tienen que vivir con ellas día a día. Es especialmente importante que nuestras medidas de seguridad sean aceptables cuando repercuten en el trabajo de los usuarios menos concienciados con la seguridad: si a un técnico le obligamos a utilizar contraseñas de veinte caracteres para entrar en un router, entenderá que se trata de una importante medida de seguridad, pero si obligamos a utilizar una clave igual de larga a alguien del departamento de Recursos Humanos para acceder a su correo electrónico, acabará apuntándola en cualquier sitio o utilizando contraseñas triviales.

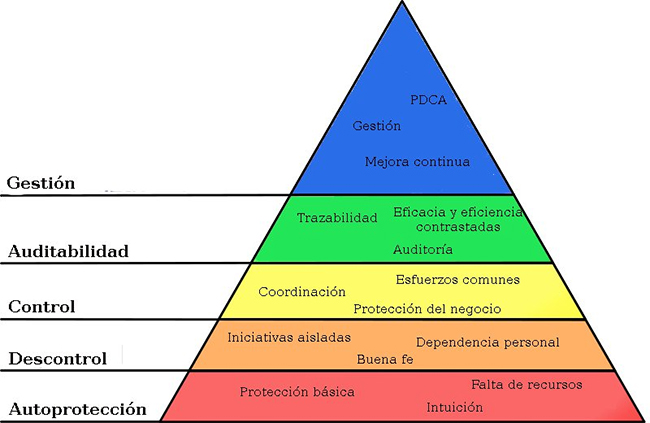

Evidentemente, no podemos seleccionar nuestros controles de seguridad en base únicamente a la aceptabilidad que van a tener en la organización; si así fuera, seguramente no implantaríamos ninguna medida de seguridad y dejaríamos la protección del negocio al libre albedrío de los usuarios, aproximación que significaría desprotección total (o best effort, en el mejor de los casos). Como siempre, necesitamos un equilibrio entre seguridad y, en este caso, aceptabilidad; si logramos dicho equilibrio, podremos estar seguros de haber implantado una medida que funcionará correctamente y que se mantendrá en el tiempo, garantizando así la seguridad de nuestro negocio.