Hoy toca un artículo doctrinal y algo metafísico…. Vamos, algo denso. Avisados estáis :)

Dentro las operaciones CNO (Computer Network Operations) encontramos tres tipos de capacidades o acciones: CND, CNA y CNE (Defensa, Ataque y Explotación respectivamente); mientras que CND trata obviamente de la defensa de entornos tecnológicos frente a ataques también tecnológicos -no contra un misil que impacta en un CPD-, las operaciones y capacidades CNE se focalizan en la adquisición y explotación de información a través de redes y ordenadores: lo que actualmente estamos denominando ciberespionaje. Por su parte, CNA, Computer Network Attack, hace referencia a lo que en muchas ocasiones se identifica con las operaciones puramente destructivas (las famosas “4D”: disrupt, deny, degrade and destroy).

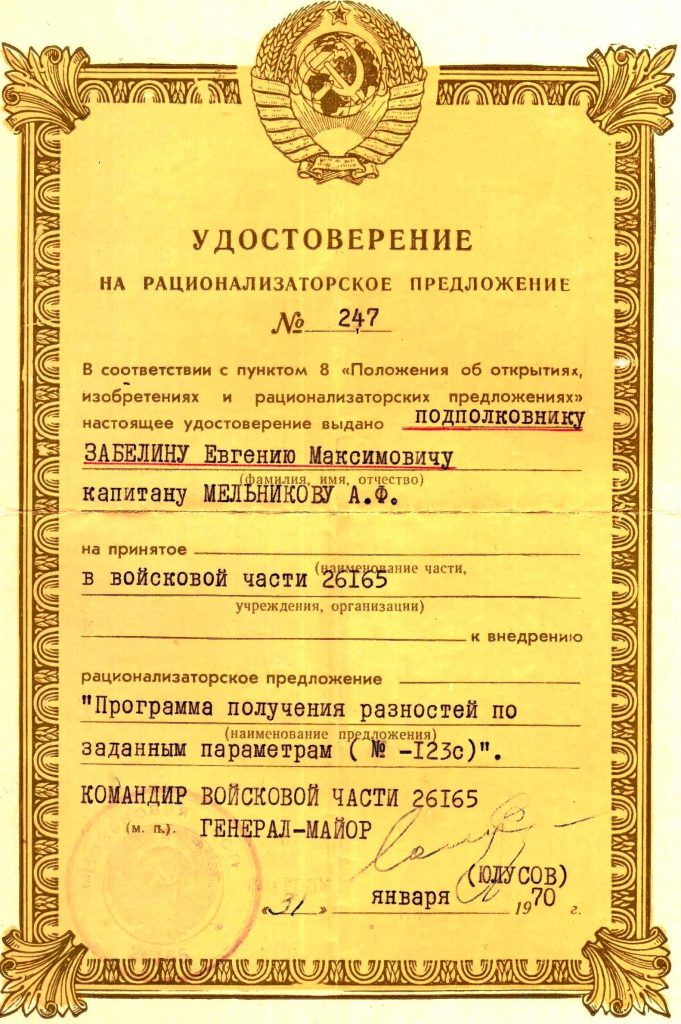

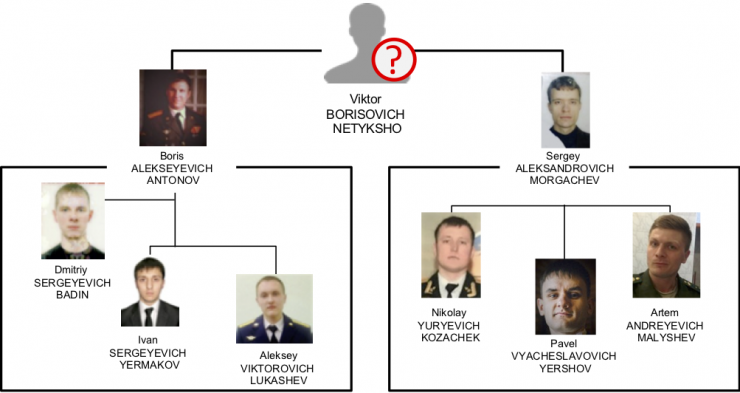

Aparentemente la Unidad 74455 está ligada a operaciones de desinformación, influencia, propaganda… lo que volvería a confirmar el amplio concepto de information warfare de la doctrina militar rusa, al que ya hemos hecho referencia en repetidas ocasiones y la mezcla del ámbito puramente técnico con el ámbito psicológico (dezinformatsiya, spetspropaganda, kompromat…). De hecho, la DIA estadounidense habla de la confrontación de información rusa (informatsionnoye protivoborstvo, IPb) como el término usado por el gobierno para el conflicto de la guerra de información, con dos grandes medidas: técnica, como una CNO clásica, y psicológica, como el intento de manipular a la población a favor de los intereses rusos ([1]), hablando abiertamente de PSYOP “ciber”; la primera de estas medidas correspondería a la Unidad 26165 y la segunda a la Unidad 74455.

Aparentemente la Unidad 74455 está ligada a operaciones de desinformación, influencia, propaganda… lo que volvería a confirmar el amplio concepto de information warfare de la doctrina militar rusa, al que ya hemos hecho referencia en repetidas ocasiones y la mezcla del ámbito puramente técnico con el ámbito psicológico (dezinformatsiya, spetspropaganda, kompromat…). De hecho, la DIA estadounidense habla de la confrontación de información rusa (informatsionnoye protivoborstvo, IPb) como el término usado por el gobierno para el conflicto de la guerra de información, con dos grandes medidas: técnica, como una CNO clásica, y psicológica, como el intento de manipular a la población a favor de los intereses rusos ([1]), hablando abiertamente de PSYOP “ciber”; la primera de estas medidas correspondería a la Unidad 26165 y la segunda a la Unidad 74455.