Si 2018 ya era un mal año para el GRU, el día cuatro de octubre diferentes países occidentales dan la puntilla final al Servicio publicando información de sus operaciones y agentes: se trata de Holanda, Reino Unido, Canadá y Estados Unidos -e inmediatamente Australia y Nueva Zelanda apoyan, como es normal, a sus aliados-; resumiendo: Holanda y FVEY rematan el annus horribilis del Servicio, como vamos a ver en este post.

Holanda

El día cuatro de octubre la inteligencia militar holandesa, el MIVD (Militaire Inlichtingen- en Veiligheidsdienst) publica en rueda de prensa ([1]) la operación ejecutada en abril en la que se identifica y expulsa del país a cuatro miembros del GRU acusados de atacar a la Organización para la Prohibición de las Armas Químicas (OPCW); al igual que hizo el Departamento de Justicia estadounidense en julio, proporciona todo lujo de detalles sobre las identidades, técnicas, medidas de seguridad, objetivos… de los agentes del GRU actuando en suelo holandés con pasaporte diplomático. Según esta información, cuatro agentes del Servicio (dos adscritos a la Unidad 26165, Aleksei SERGEYEVICH MORENETS y Evgenii MIKHAYLOVICH SEREBRIAKOV, y dos adscritos posiblemente a la Unidad 22177, Alexey VALEREVICH MININ y Oleg MIKHAYLOVICH SOTNIKOV) aterrizan el 10 de abril en Holanda y son recibidos por personal de la Embajada Rusa en este país, alquilan un coche y ejecutan una operación de proximidad (close access) para intentar comprometer la seguridad de la OPCW. Son identificados, se les incauta dinero en metálico y equipamiento técnico (que por supuesto es analizado al detalle, mostrando datos de otras operaciones) que incluye dispositivos para atacar redes inalámbricas y son acompañados a un avión de Aeroflot que los devuelve a Rusia. Ante las graves acusaciones holandesas, Rusia defiende que sus agentes simplemente realizaban una inspección de seguridad en la embajada del país en Holanda.

Reino Unido

El NCSC (National Cyber Security Center), dependiente del GCHQ británico, propina también el cuatro de octubre un nuevo y duro golpe al GRU [2]: como hemos dicho con anterioridad acusa al servicio ruso, directa y abiertamente, de diferentes ciberataques, entre ellos contra la agencia anti dopaje WADA o el DNC estadounidense; sin el despliegue de pruebas de los holandeses, los británicos acusan al GRU -y lo identifican directamente con APT28- de ataques contra la Agencia Internacional Anti Dopaje (World Anti Doping Agency, WADA), el DNC, infraestructuras críticas de Ucrania o la Organización para la Prohibición de Armas Químicas (Organization for the Prohibition of Chemical Weapons, OPCW). En todos los casos se explicita “NCSC assess with high confidence that the GRU was almost certainly responsible”: esta elevada confianza en sus afirmaciones hace que el gobierno británico acuse directamente al Kremlin de estos ataques; se indica además que el NCSC seguirá trabajando con sus aliados para sacar a la luz las actividades y los métodos del GRU (frase especialmente significativa).

USA

Ese mismo día el Departamento de Justicia publica una nueva acusación contra agentes del GRU; en esta ocasión se identifica a siete agentes del Servicio, cuatro de los cuales son los expulsados de Holanda en abril y los tres restantes habían sido identificados en julio por el mismo Departamento. En la siguiente tabla se muestra el resumen de estas identidades:

| Unidad | Nombre | Empleo | Cargo | Aliases | Acusaciones previas |

| 26165 | Aleksei SERGEYEVICH MORENETS |

|

| Lexa |

|

| 26165 | Evgenii MIKHAYLOVICH SEREBRIAKOV |

|

| Zhenya |

|

| 26165 | Artem ANDREYEVICH MALYSHEV | Teniente |

| djangomagicdev realblatr |

DNC

|

| 26165 | Ivan SERGEYEVICH YERMAKOV |

|

| Kate S. Milton James McMorgans Karen W. Millen | DNC |

| 26165 | Dimitry SERGEYEVICH BADIN |

| Ayudante Jefe de Departamento |

| DNC |

| 22177 | Alexey VALEREVICH MININ |

|

|

|

|

| ¿22177? | Oleg MIKHAYLOVICH SOTNIKOV |

|

|

|

|

El Departamento de Justicia acusa ([3]) a todos ellos de ataques, además de a empresas como WestingHouse Electric Company, a organizaciones anti doping como la WADA, de la que ya hemos hablado, la USADA (US Anti Doping Agency) o el CCES (Canadian Centre for Ethics in Sport), entre otros; en especial, y de ahí el asunto de la orden de detención emitida por el FBI que se muestra en la imagen, el GRU aparentemente se focalizaba en el ataque a este tipo de organizaciones ligadas al deporte, quizás a raíz de las acusaciones contra Rusia de dopaje sistemático de sus atletas y su impacto en las olimpiadas de Rio de Janeiro de 2016.

Canadá

Por último, en la misma jornada Canadá también se suma a las acusaciones oficiales contra el GRU manifestando de forma pública ([4]), aunque de manera más escueta que el resto de países, que el Servicio ruso, de nuevo identificado con APT28, ha atacado a la WADA -con sede central en Canadá- y al Canadian Centre for Ethics in Sport, y responsabiliza también al GRU de los ataques a la OPCW en Holanda, apoyando así a sus aliados. Todo ello, como en casos anteriores, con high confidence, Por este motivo, el gobierno canadiense considera al gobierno ruso directamente responsable de una violación de las leyes internacionales y de las normas establecidas.

Referencias

[1] Ministerio de Defensa de Holanda. GRU close access cyber operation against OPCW. Octubre, 2018. https://english.defensie.nl/binaries/defence/documents/publications/2018/10/04/gru-close-access-cyber-operation-against-opcw/ppt+pressconference+ENGLISH+DEF.pdf

[2] NCSC. Octubre 2018. https://www.ncsc.gov.uk/news/reckless-campaign-cyber-attacks-russian-military-intelligence-service-exposed

[3] DoJ. U.S. Charges Russian GRU Officers with International Hacking and Related Influence and Disinformation Operations. Octubre, 2018. https://www.justice.gov/opa/pr/us-charges-russian-gru-officers-international-hacking-and-related-influence-and

[4] Gobierno de Canadá. Canada identifies malicious cyber-activity by Russia. Octubre, 2018. https://www.canada.ca/en/global-affairs/news/2018/10/canada-identifies-malicious-cyber-activity-by-russia.html

Como ya adelantamos en el

Como ya adelantamos en el  Durante unos meses hemos publicado en

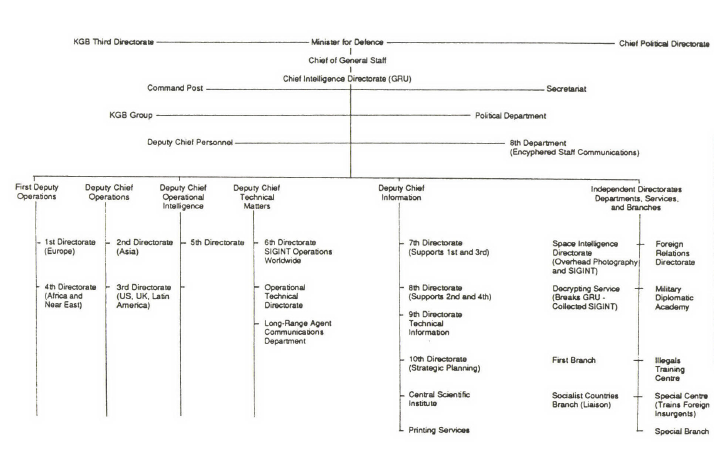

Durante unos meses hemos publicado en  La Primera Dirección General del KGB era la responsable de todas las operaciones del servicio fuera de la URSS; esta Dirección incluía departamentos focalizados en diferentes áreas geográficas del mundo, que constituían el núcleo operativo de la Dirección General, y que eran responsables entre otros cometidos de casi todas las empresas ligadas al KGB que operaban fuera de territorio soviético. Y dentro de estos departamentos geográficos, el Quinto se ocupaba de Francia, Italia, Países Bajos, Irlanda… y España. Sin duda no llegábamos al nivel de Estados Unidos y Canadá (Primer Departamento, ocupado en exclusiva por estos dos países) pero tampoco andábamos muy lejos, quizás en un segundo nivel. Por diferentes motivos que obviamente han ido cambiando a lo largo de los años, desde la Guerra Civil hasta nuestros días España ha sido un objetivo histórico (no el más prioritario, pero sí relevante) para la inteligencia soviética y ahora lo sigue siendo para la inteligencia rusa: desde el NKVD durante su tiempo de vida hasta los servicios actuales, pasando obviamente por el KGB desde mediados hasta finales del pasado siglo. Exactamente igual que la URSS, o Rusia en la actualidad, también es y ha sido un objetivo importante para Occidente: por ejemplo, no tenemos más que leer algo sobre la operación Mari, en los años 60 ([2]).

La Primera Dirección General del KGB era la responsable de todas las operaciones del servicio fuera de la URSS; esta Dirección incluía departamentos focalizados en diferentes áreas geográficas del mundo, que constituían el núcleo operativo de la Dirección General, y que eran responsables entre otros cometidos de casi todas las empresas ligadas al KGB que operaban fuera de territorio soviético. Y dentro de estos departamentos geográficos, el Quinto se ocupaba de Francia, Italia, Países Bajos, Irlanda… y España. Sin duda no llegábamos al nivel de Estados Unidos y Canadá (Primer Departamento, ocupado en exclusiva por estos dos países) pero tampoco andábamos muy lejos, quizás en un segundo nivel. Por diferentes motivos que obviamente han ido cambiando a lo largo de los años, desde la Guerra Civil hasta nuestros días España ha sido un objetivo histórico (no el más prioritario, pero sí relevante) para la inteligencia soviética y ahora lo sigue siendo para la inteligencia rusa: desde el NKVD durante su tiempo de vida hasta los servicios actuales, pasando obviamente por el KGB desde mediados hasta finales del pasado siglo. Exactamente igual que la URSS, o Rusia en la actualidad, también es y ha sido un objetivo importante para Occidente: por ejemplo, no tenemos más que leer algo sobre la operación Mari, en los años 60 ([2]).