Ayer S2 Grupo entregó los premios al primer concurso de criptografía organizado por la ETSINF de la Universidad Politécnica de Valencia y patrocinado por esta casa, en el marco de las actividades propuestas para el Año Turing.

Ayer S2 Grupo entregó los premios al primer concurso de criptografía organizado por la ETSINF de la Universidad Politécnica de Valencia y patrocinado por esta casa, en el marco de las actividades propuestas para el Año Turing.

La amplia participación y el interés del alumnado fue muy alto, llegando a presentar resultados más de 50 estudiantes. Los criptogramas de Vigenère divididos en cuatro bloques de dificultad con cuatro retos cada uno propuestos por el profesorado de la ETSINF, fueron resueltos en menos de un día, demostrando el alto nivel de los participantes.

S2 Grupo, de la mano de nuestro director de seguridad Antonio Villalón y un servidor entregaron a los ganadores su bien merecido premio, un iPad para el primer clasificado, Salvador Arnal Julián y sendos iPods para el segundo clasificado, Rafael Boix Carpi y terceros, Vicent Selfa Oliver y Eduardo Pablo Novella Lorente.

Agradecer por último el interés mostrado por los participantes y el esfuerzo de la ETSINF en todas las actividades que están realizando para conmemorar el centenario de este Año Turing 2012. Para el año siguiente ya se está barajando la posibilidad de organizar un reto hacking que ponga a prueba las habilidades de los alumnos de esta escuela, por el momento enhorabuena a los premiados por su esfuerzo.

Hoy comienza el

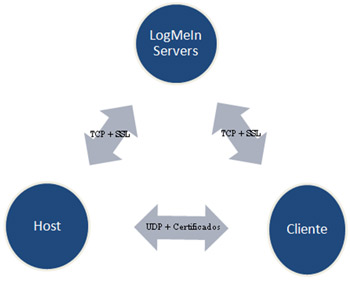

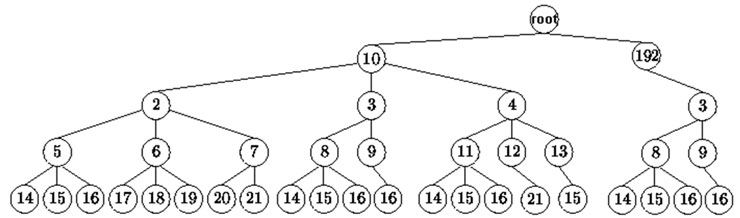

Hoy comienza el  Vamos pues al tema. El esquema básico de comunicación de LogMeIn está formado por 3 elementos: un servidor propiedad de esta compañía, el equipo al que queremos conectarnos (un PC por ejemplo) y el equipo desde el que queremos conectar (PC, servidor, Smartphone, etc). Inicialmente y tras instalar el agente en la máquina Host, esta iniciará una conexión a los servidores de LogMeIn para enviar un Heartbeat TCP cada 30 segundos, manteniendo así una conexión abierta SSL capaz de remitir comandos al Host. En este punto podríamos crear una firma de Snort para identificar qué equipo tiene el agente instalado, pero perderíamos en este caso la dirección del cliente desde donde se intentan conectar, dado que la IP destino sería la de los servidores de LogMeIn (212.118.234.0/24, 64.74.103.0/24). Al margen de esto el NAT puede también jugarnos alguna mala pasada enmascarándonos la dirección origen.

Vamos pues al tema. El esquema básico de comunicación de LogMeIn está formado por 3 elementos: un servidor propiedad de esta compañía, el equipo al que queremos conectarnos (un PC por ejemplo) y el equipo desde el que queremos conectar (PC, servidor, Smartphone, etc). Inicialmente y tras instalar el agente en la máquina Host, esta iniciará una conexión a los servidores de LogMeIn para enviar un Heartbeat TCP cada 30 segundos, manteniendo así una conexión abierta SSL capaz de remitir comandos al Host. En este punto podríamos crear una firma de Snort para identificar qué equipo tiene el agente instalado, pero perderíamos en este caso la dirección del cliente desde donde se intentan conectar, dado que la IP destino sería la de los servidores de LogMeIn (212.118.234.0/24, 64.74.103.0/24). Al margen de esto el NAT puede también jugarnos alguna mala pasada enmascarándonos la dirección origen. Antes de que mi jefe me pegue una patada en el culo a lo “Tio Phil”, me corte en pedazos y se haga una hamburguesa por revelar el Plan Estratégico Corporativo os voy a enseñar, para los que no la conocéis, la Web

Antes de que mi jefe me pegue una patada en el culo a lo “Tio Phil”, me corte en pedazos y se haga una hamburguesa por revelar el Plan Estratégico Corporativo os voy a enseñar, para los que no la conocéis, la Web  Pegando un vistazo a las presentaciones de la última Black Hat me sorprendió bastante la última de Mark Russinovich sobre “Zero Day Malware Cleaning with the Sysinternals Tools”. Mark ha incorporado mejoras notables en esta suite de herramientas gratuitas, para contribuir a la causa y profundizar un poco más en ellas, me animé a comprar el libro. En tan solo 23 páginas ya había amortizado los 31$ con cositas tan interesantes sobre estas tools y el sistema operativo de Microsoft, como las que paso a comentar.

Pegando un vistazo a las presentaciones de la última Black Hat me sorprendió bastante la última de Mark Russinovich sobre “Zero Day Malware Cleaning with the Sysinternals Tools”. Mark ha incorporado mejoras notables en esta suite de herramientas gratuitas, para contribuir a la causa y profundizar un poco más en ellas, me animé a comprar el libro. En tan solo 23 páginas ya había amortizado los 31$ con cositas tan interesantes sobre estas tools y el sistema operativo de Microsoft, como las que paso a comentar.

Hace escasos días surgía la noticia de la posibilidad de saltar el código de bloqueo de los dispositivos iPhone con IOS 4.1 a través de las llamadas de emergencia, permitiendo realizar llamadas a cualquier número. El escándalo saltaba nuevamente, y los “antimaqueros” tenían una nueva excusa para demonizar al gigante de Jobs y los usuarios amantes de “la Manzana”, entre los que se encuentra un servidor, sonreíamos resignadamente ante las burlas de estos.

Hace escasos días surgía la noticia de la posibilidad de saltar el código de bloqueo de los dispositivos iPhone con IOS 4.1 a través de las llamadas de emergencia, permitiendo realizar llamadas a cualquier número. El escándalo saltaba nuevamente, y los “antimaqueros” tenían una nueva excusa para demonizar al gigante de Jobs y los usuarios amantes de “la Manzana”, entre los que se encuentra un servidor, sonreíamos resignadamente ante las burlas de estos.