Al hilo de lo que comentamos en el anterior artículo The blackout, ¿puede que todo lo que sucedió en Turquía el 31 de Marzo no se debería estrictamente a causas técnicas y fallos humanos?

Atacar un sistema eléctrico nacional para provocar un cero de tensión no es trivial, a pesar de que en el imaginario colectivo del siglo XXI tales sistemas son la infraestructura crítica por excelencia y aparentemente constituyen el primer objetivo de cualquier terrorista. Podemos pensar en dos aproximaciones. La primera, que está en la línea del artículo del Observer, consiste en desconectar una a una las infraestructuras que abastecen a todos los clientes: o abrimos interruptores en todas las líneas de transporte, o disparamos todos los grupos de las centrales de generación, o las desconectamos de la red abriendo los interruptores en las líneas de evacuación, o abrimos todos los interruptores de cabecera de las líneas de distribución.

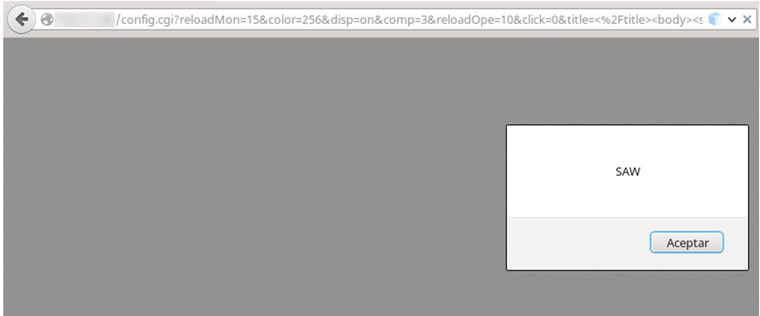

Esto supone un grado de infiltración del sistema eléctrico de un país absolutamente total, requiriendo, además, tener capacidad de control y mando para coordinar todas las actuaciones simultáneamente (en realidad no hace falta llegar al 100% de infiltración, ya que eventualmente se inducirá un desequilibrio tal en el sistema que el efecto dominó facilitará el trabajo).

Cada vez son más frecuentes los ciberataques producidos por equipos multidisciplinares en los cuales sus integrantes disponen de conocimientos IT y conocimientos del funcionamiento del sistema industrial al cual pretenden atentar. Esto se ha convertido en un arma muy poderosa, ya que los atacantes no solo son capaces de acceder al sistema de control industrial, sino que pueden identificar qué parte del proceso industrial es crítica y delicada y que saboteando su sistema de control, pueden producir graves daños que afecten tanto a la producción de la planta como a la propia instalación.

Cada vez son más frecuentes los ciberataques producidos por equipos multidisciplinares en los cuales sus integrantes disponen de conocimientos IT y conocimientos del funcionamiento del sistema industrial al cual pretenden atentar. Esto se ha convertido en un arma muy poderosa, ya que los atacantes no solo son capaces de acceder al sistema de control industrial, sino que pueden identificar qué parte del proceso industrial es crítica y delicada y que saboteando su sistema de control, pueden producir graves daños que afecten tanto a la producción de la planta como a la propia instalación.

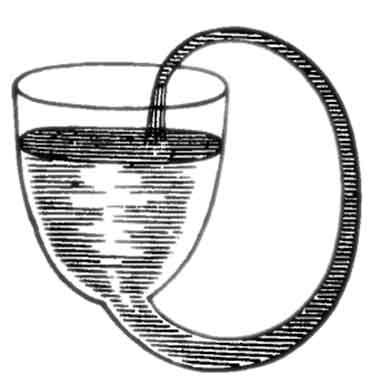

Existen ideas que se resisten a desaparecer. Y entre ellas hay un tipo especial, las que se basan en la confusión entre los propios deseos y la realidad. En ocasiones estas ideas se convierten en entes que sobreviven a su propia refutación. Durante siglos el ser humano ha ambicionado construir una máquina que sea capaz de funcionar continuamente, produciendo trabajo y sin aportes energéticos del exterior. Tanto la ha buscado que tiene hasta nombre: el móvil perpetuo de primera especie.

Existen ideas que se resisten a desaparecer. Y entre ellas hay un tipo especial, las que se basan en la confusión entre los propios deseos y la realidad. En ocasiones estas ideas se convierten en entes que sobreviven a su propia refutación. Durante siglos el ser humano ha ambicionado construir una máquina que sea capaz de funcionar continuamente, produciendo trabajo y sin aportes energéticos del exterior. Tanto la ha buscado que tiene hasta nombre: el móvil perpetuo de primera especie.