Esta entrada y la serie en su conjunto ha sido elaborada conjuntamente con Ana Isabel Prieto, Sergio Villanueva y Luis Búrdalo.

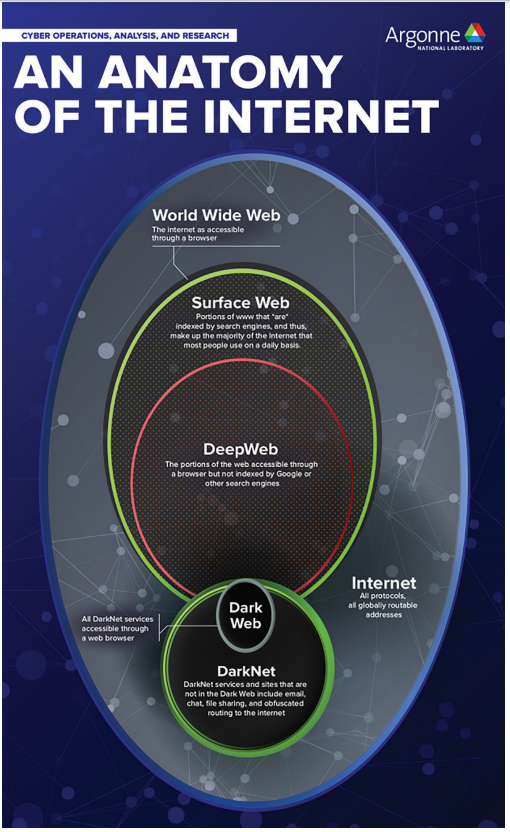

Internet aporta un mundo de posibilidades para el desarrollo personal y la realización de muchas de las actividades diarias, siendo una pieza indispensable en la sociedad actual. En esta red existen cientos de millones de dominios a los que acceder, aunque por desgracia, no todos ellos son seguros. Los dominios maliciosos son aquellos utilizados por los cibercriminales con el fin de realizar conexiones con servidores command and control, robar credenciales a través de campañas de phishing o distribuir malware.

En muchas ocasiones, estos dominios comparten entre sí ciertas características léxicas que a simple vista pueden llamar la atención. Por ejemplo, en campañas de phishing son relativamente comunes los dominios con TLD xyz, top, space, info, email, entre otros. De igual manera, los atacantes utilizan técnicas DGA (Domain Generation Algorithm) para crear dominios aleatorios con los que exfiltrar información como, por ejemplo, istgmxdejdnxuyla[.]ru. Otras propiedades llamativas pueden ser un exceso de guiones, dominios de varios niveles o dominios que intentan suplantar organizaciones legítimas como sería el caso de amazon.ytjksb[.]com y amazon.getfreegiveaway[.]xyz.

Con la digitalización en auge, las organizaciones navegan a miles de dominios diferentes, lo cual dificulta la detección de dominios maliciosos entre tanto tráfico legítimo. En una organización de tamaño medio, se registra a diario tráfico de entre 3000 y 5000 dominios. Este volumen hace inviable llevar a cabo su análisis de manera manual. Tradicionalmente, parte de este proceso de detección se automatiza mediante reglas de búsqueda de patrones, por ejemplo, reglas para hallar dominios con TLD (Top Level Domain) utilizados en campañas de phishing, que contengan el nombre de grandes empresas y no sean los legítimos o que tengan más de X caracteres.

[Read more…]