(Puedes consultar todas las partes de esta serie en los siguientes enlaces: 1. Apagón, 2. Esto no puede estar pasando, 3. Silencio sepulcral, 4. La hora de la verdad, 5. Daños colaterales, 6. La verdad está ahí fuera, 7. Lo que sabemos que no sabemos, 8. De vuelta al mundo real, 9. Conclusiones. Esperamos que hayan disfrutado con ella tanto como nosotros escribiéndola y publicándola).

Madrid, 20 de Marzo de 2017 – 18:52h

De forma paralela, Defensa está intentando contactar por todos los medios con los acuartelamientos militares de Zaragoza y alrededores: la Academia Militar de San Gregorio, la BRILOG (Brigada Logística) o la Academia de Logística de Calatayud no responden ni por telefonía, ni por radio, ni por satélite. El Centro de Sistemas y Tecnologías de la Información y las Comunicaciones (CESTIC) se ve incapaz de contactar con ninguna unidad militar de Zaragoza.

Los esfuerzos se amplían a Huesca con el Regimiento de Cazadores de Montaña y la Escuela Militar de Montaña y Operaciones Especiales de Jaca, pero tampoco logran establecer comunicación, lo que extraña a los militares: sus sistemas de comunicaciones están en teoría protegidos contra EMP, por lo que deberían poder responder a las llamadas. No queda nada claro el porqué de este silencio.

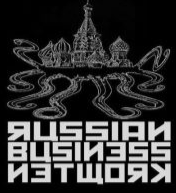

Las relaciones del Kremlin (por extensión, de sus servicios de inteligencia) con el crimen organizado “clásico”, con las mafias rusas, es un hecho más o menos probado; sin ir más lejos, en documentos filtrados por WikiLeaks el fiscal español José Grinda vincula directamente a la mafia rusa con los servicios de inteligencia del país.

Las relaciones del Kremlin (por extensión, de sus servicios de inteligencia) con el crimen organizado “clásico”, con las mafias rusas, es un hecho más o menos probado; sin ir más lejos, en documentos filtrados por WikiLeaks el fiscal español José Grinda vincula directamente a la mafia rusa con los servicios de inteligencia del país. Corea del Norte ha sido, desde 1953, un país conocido por su hermetismo. Se ha sabido que ni los ciudadanos que pueden acceder a la electricidad tienen acceso a Internet. Podemos suponer bastante acertadamente el porqué de esta prohibición. En el país norteño de la península se dispone de una intranet llamada “Kwangmyong”, que, obviamente, es monitorizada por el gobierno. Hace no mucho, incluso, se supo por una filtración del DNS del dominio .kp que éste sólo disponía de 28 sitios web. Se supone, además, que sólo 3 millones de los 25 que hay de habitantes usan smartphones.

Corea del Norte ha sido, desde 1953, un país conocido por su hermetismo. Se ha sabido que ni los ciudadanos que pueden acceder a la electricidad tienen acceso a Internet. Podemos suponer bastante acertadamente el porqué de esta prohibición. En el país norteño de la península se dispone de una intranet llamada “Kwangmyong”, que, obviamente, es monitorizada por el gobierno. Hace no mucho, incluso, se supo por una filtración del DNS del dominio .kp que éste sólo disponía de 28 sitios web. Se supone, además, que sólo 3 millones de los 25 que hay de habitantes usan smartphones. El concepto de hacker patriótico puede entenderse como el atacante, en el ámbito ciber, cuyas actividades apoyan de una u otra forma a su país en un conflicto real, dirigidas contra el enemigo del estado ([1]). Junto a China, Rusia ha sido quizás uno de los países que más ha potenciado a estos colectivos, activos desde hace años en conflictos como el de Kosovo (1999), Estonia (2007) o Georgia (2008); en España, si ha existido algo similar alguna vez y en cualquier caso no state sponsored, podría ligarse a pequeñas acciones en la red contra el entorno etarra tras el asesinato de Miguel Ángel Blanco (1997), quizás a caballo entre el hacktivismo y los patriotic hacker (esto daría para un interesante debate), pero en cualquier caso muy alejado de las actividades de grupos patrióticos en otros conflictos o países.

El concepto de hacker patriótico puede entenderse como el atacante, en el ámbito ciber, cuyas actividades apoyan de una u otra forma a su país en un conflicto real, dirigidas contra el enemigo del estado ([1]). Junto a China, Rusia ha sido quizás uno de los países que más ha potenciado a estos colectivos, activos desde hace años en conflictos como el de Kosovo (1999), Estonia (2007) o Georgia (2008); en España, si ha existido algo similar alguna vez y en cualquier caso no state sponsored, podría ligarse a pequeñas acciones en la red contra el entorno etarra tras el asesinato de Miguel Ángel Blanco (1997), quizás a caballo entre el hacktivismo y los patriotic hacker (esto daría para un interesante debate), pero en cualquier caso muy alejado de las actividades de grupos patrióticos en otros conflictos o países.