A finales del pasado mes leí un artículo de Raúl Morales titulado “Proponen nodos suicidas para proteger las redes de los hackers”. En él se comentaba la propuesta de la Universidad de Cambridge para la protección de redes descentralizadas o distribuidas: permitir a cualquier nodo de una red terminar con un nodo considerado malo con la contrapartida de que el nodo “ejecutor” se vea obligado a “suicidarse” (desconectarse) como justificación al acto de “eliminación” de ese nodo malo (en pocas palabras, doy mi vida por el bien común).

Hay que remarcar que se trata de una propuesta, y claro, para eso estamos los “chicos” de Security Art Work, para sacarle punta a (casi) todo. Teniendo eso muy en cuenta, ¿qué soporte tiene esta propuesta? ¿No nos lleva a sacar al justiciero que llevamos dentro?

Puesto que los investigadores de Cambridge se basan en la naturaleza para establecer este mecanismo de autodefensa (las abejas atacan con su aguijón perdiendo con ello la vida), se puede establecer como hipótesis de trabajo el argumento contrario basado en la naturaleza humana, por ejemplo, los terroristas suicidas. Al otorgarse total derecho a eliminar nodos malignos sin otro fundamento legal que la obligación de desconectar nuestro propio nodo, esta medida podría utilizarse por parte de grupos criminales con gran capacidad para establecer nodos “nacidos para el suicidio”, de manera que, al amparo de esta propuesta, se dediquen a destruir con carta blanca nodos que realmente no tienen actividad sospechosa o delictiva.

Por otro lado, de sobra es conocida la existencia de mecanismos reguladores para la obtención de licencias de armas, en los que se deben pasar exámenes médicos y psicológicos que ratifiquen nuestra capacitación. Si la libertad de agredir a otro nodo está al alcance de la mano de cualquiera, por muy loable que sea el fin de esta acción, podremos llegar al caso de nodos de “gatillo fácil”, es decir, nodos que no estén lo suficientemente preparados o entrenados para distinguir patrones de ataques que en algunos casos puedan tratarse de falsos positivos (mi nodo pensó que el tuyo era maligno).

Tanto por el hecho de dejar una puerta a la impunidad, como por la capacidad de no estar lo suficientemente preparados para tomar la decisión correcta, considero que debe dejarse en manos de los profesionales la investigación y análisis de las actividades que puedan considerarse delictivas en el entorno de la red, y no delegarla en mecanismos semiautomáticos que pueden fallar o ser utilizados con fines poco dudusos. Porque para ello ya existen las Brigadas de Delitos Informáticos de los distintos Cuerpos de Seguridad del Estado.

En seguridad informática o en cualquier otro aspecto de la vida, más vale prevenir que curar.

Aunque esté lejos de controlar un lanzamiento de misiles (espero), esta reflexión viene al hilo de una serie de acusaciones realizadas desde ciertos entornos que indican que Microsoft podría tener algún tipo de puerta trasera oculta en el código del Windows Update.

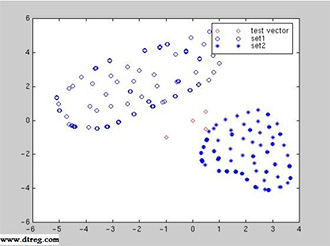

Aunque esté lejos de controlar un lanzamiento de misiles (espero), esta reflexión viene al hilo de una serie de acusaciones realizadas desde ciertos entornos que indican que Microsoft podría tener algún tipo de puerta trasera oculta en el código del Windows Update. En general, podemos aproximar la problemática de detección heurística de software malicioso a un sistema de reconocimiento automático de patrones, similar al empleado por los sistemas antispam. De esta manera, dado un elemento a analizar, se extraerían N características a considerar, con sus valores correspondientes, definiendo por tanto para este elemento un punto en un espacio N-dimensional de elementos analizados. Si la heurística seleccionada fuera lo suficientemente adecuada, observariamos agrupaciones de elementos en este espacio, tal y como se puede apreciar en la gráfica.

En general, podemos aproximar la problemática de detección heurística de software malicioso a un sistema de reconocimiento automático de patrones, similar al empleado por los sistemas antispam. De esta manera, dado un elemento a analizar, se extraerían N características a considerar, con sus valores correspondientes, definiendo por tanto para este elemento un punto en un espacio N-dimensional de elementos analizados. Si la heurística seleccionada fuera lo suficientemente adecuada, observariamos agrupaciones de elementos en este espacio, tal y como se puede apreciar en la gráfica.