El concepto de Salud 4.0 surge como una derivación específica de la Industria 4.0. Pero, ¿qué es la Industria 4.0? Este concepto surge en Alemania en 2011, como un proyecto de mejora de la industria pero sin una definición clara (véase la referencia al final del artículo).

A partir de este momento, la Industria 4.0 ha ido apareciendo con diferentes interpretaciones, aunque existe una definición unificada. La Industria 4.0 es un paraguas donde se engloban nueve tecnologías que ayudan en la transformación de la producción industrial y en la automatización de procesos.

Estas tecnologías son:

- Big Data y Análisis de datos

- Simulación

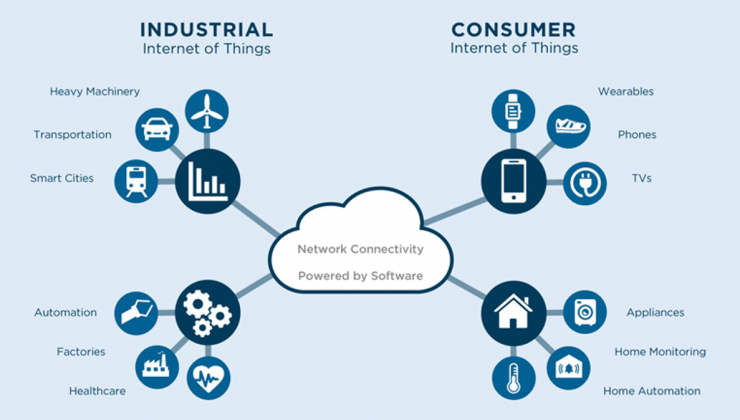

- Internet de las Cosas (Internet of Things o IoT)

- Realidad Aumentada

- Computación en la nube

- Fabricación aditiva (Additive Manufacturing)

- Robótica autónoma

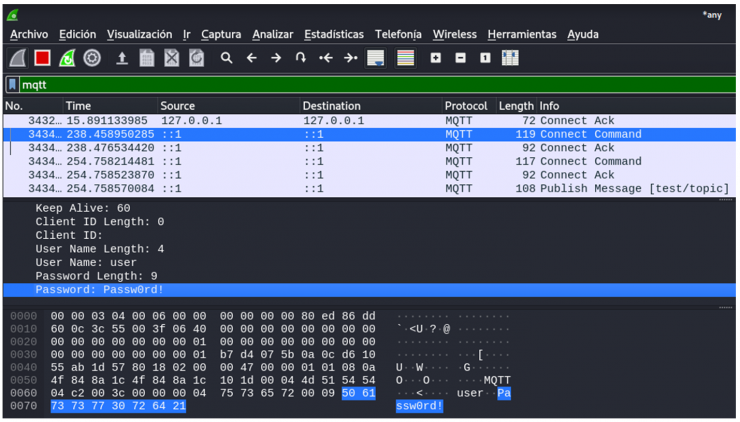

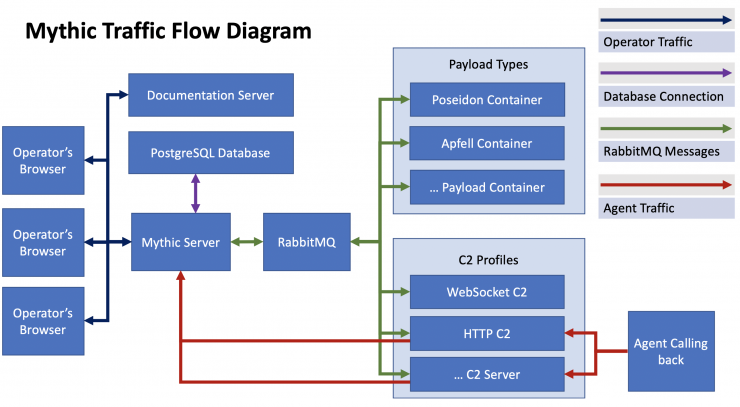

- Ciberseguridad

- Sistemas de integración