El pasado 6, 7 y 8 de diciembre tuvo lugar en Montpellier la 5ª edición de la Botconf.

Durante los tres días, más de 300 personas asistieron a la conferencia de las botnets por excelencia. Las charlas fueron todas de un alto nivel y se abordaron temas que fueron desde el desarrollo de herramientas para la obtención o clasificación de malware hasta los problemas legales que pueden acarrear la publicación de ciertas evidencias en nuestros descubrimientos.

A continuación se resumen algunas de las más de veinticinco charlas expuestas:

How to Compute the Clusterization of a Very Large Dataset of Malware with Open Source Tools for Fun & Profit

La charla que dio comienzo a la conferencia expuso la necesaria automatización en la clasificación de familias de malware, dado el elevado número de muestras con las que en estos días suelen trabajar los analistas.

Así pues, se nos presentó la implementación de varios algoritmos de Deep Learning para la clusterización de datos a partir del parseo de los resultados de análisis estáticos previos, como también algunos de los problemas surgidos relacionados con la dificultad que todavía supone la gestión de la complejidad por el Big Data.

[Read more…]

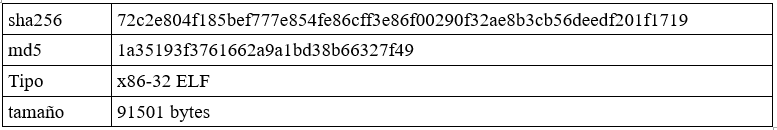

Hace unos días analizando varios correos di con uno que contenía un adjunto sospechoso. Era un documento .docx que a simple vista no tenia nada dentro pero ocupaba 10 kb.

Hace unos días analizando varios correos di con uno que contenía un adjunto sospechoso. Era un documento .docx que a simple vista no tenia nada dentro pero ocupaba 10 kb.