Unaaldía organiza su primer evento de ciberseguridad en la ciudad de Málaga los próximos días 7 y 8 de junio. El evento ha sido bautizado como UAD360 y contará con talleres, conferencias y un CTF presencial. Además la organización dará regalos a los asistentes y se encargará del almuerzo y desayuno del sábado así como de una consumición de la fiesta del sábado.

La iniciativa ha sido promovida por Una al día y cuenta con la colaboración de la Universidad de Málaga e Hispasec, además del patrocinio de la empresa Buguroo y el apoyo de Extenda e Incibe.

Aquí os compartimos la agenda del evento y la descripción de las charlas y talleres:

Charlas

Sergio de los Santos – Macro problemas / Micro soluciones

Ingeniero Informático de Sistemas por la Universidad de Málaga, donde también ha cursado un Máster en Ingeniería del Software e Inteligencia Artificial. Ha sido galardonado, desde 2013 a 2017, con el premio Microsoft MVP Consumer Security, e imparte clases del máster de Seguridad TIC en la Universidad de Sevilla. Director del Máster en ciberseguridad de la UCAM.

Actualmente Sergio es Director del área de Innovación y Laboratorio de ElevenPaths, la unidad de ciberseguridad en Telefónica Digital. Desde 2000, ha trabajado como auditor y coordinador técnico, ha escrito un libro sobre la historia de la seguridad y tres libros más técnicos sobre hacking y seguridad Windows.

La charla propuesta versará sobre cómo el malware de macro se ha vuelto el vector de ataque estándar y qué micro-soluciones podrían mitigarlo

Durante los 45 minutos que durará la charla se dará un repaso técnico a diferentes ejemplos reales de malware que han utilizado macros en los últimos tiempos como método de infección. Nos centraremos en el “por qué”, “cómo” y “qué” herramientas disponemos para mitigar este problema.

Fernando Diaz – Dead or Alive 6: Core Unlocks

Ingeniero de software en VirusTotal. Dedicado a desarrollo de tecnología de Sandboxing distribuido para análisis dinámico de binarios en entornos Windows y Android. Investigación dedicada a analisis de malware, kernel drivers y gamehacking.

DOA6 es un videojuego de reciente lanzamiento en Marzo de 2019, dentro del género de lucha. Para aquellos jugadores que no quieran comprar el juego completo, Koei Tecmo da acceso al juego completo pero capado: podremos jugar a todos los modos, pero solo podremos seleccionar 4 personajes de los disponibles.

En esta charla, veremos cómo encontrar la manera de modificar el juego durante ejecución para tener acceso a estos personajes bloqueados y modificar su set de movimientos, pudiendo jugar sin tener el personaje comprado. Para automatizarlo, utilizaremos Frida, un framework de instrumentación de binarios.

David Santos – TOR DIY isolated or not

Investigador de seguridad con más de 10 años de experiencia en el sector público, principalmente enfocado en el estudio e investigación de nuevas amenazas y su explotación.

La charla comenzará con una explicación sobre el funcionamiento interno de Tor, mostrará cómo se ha llevado a cabo la posibilidad de montar una red Tor aislada de Tor Network y las vicisitudes encontradas. Finalmente se mostrará cómo se ha empleado Tor como entorno de laboratorio para realizar ataques y pruebas en nodos de salida, además de resultados reales obtenidos. Se publicará la documentación relacionada con parte de la charla al finalizar la misma.

Soledad Antelada – Protegiendo la red más rápida del mundo

Ingeniera en Ciberseguridad en el Lawrence Berkeley National Lab, perteneciente al Departamento de energía de EEUU y la líder de seguridad de Scinet/SC, la conferencia Internacional de computación de alto rendimiento. Fundadora de GirlsCanHack, una organización dedicada a involucrar a las mujeres en la ciberseguridad y Presidenta del Consejo de Mujeres Científicas e Ingenieras en Berkeley Lab, WSEC. Su experiencia abarca penetration testing, reconocimiento de amenazas, análisis de tráfico de red, respuesta a incidentes, análisis forense, resolución de incidentes de seguridad, arquitectura de red y promoción de una sólida cultura de seguridad a través de consultoría técnica.

SCinet es la infraestructura de red de alto rendimiento dedicada de la Conferencia de Supercomputación (SC), diseñada y construida por expertos voluntarios de la industria, la academia y el gobierno de EEUU y diversas Universidades Europeas. SC es la conferencia internacional para redes, almacenamiento y análisis de computación de alto rendimiento esponsorizada por ACM (Asociación para Maquinaria de Computación) y la asociación de computación IEEE. SC18 en Dallas, superó los 4Tbps. La planificación comienza más de un año antes de cada conferencia SC y culmina en una instalación de alto rendimiento que, durante la conferencia, es la red más rápida y potente del mundo. SCinet es compatible con las aplicaciones y experimentos revolucionarios que son un sello distintivo de la Conferencia SC permite a los expositores demostrar las capacidades informáticas avanzadas de sus soluciones y servicios. El equipo de seguridad de red se encarga de proteger los recursos de SCinet, proveedores, expositores y asistentes durante la conferencia además de proporcionar una solución de seguridad de vanguardia en cada edición de SC. Las actividades del equipo de seguridad incluyen participar en la construcción de la arquitectura de red, diseñar el security stack, filtrar el tráfico dañino de la red, prevenir la aparición de sistemas comprometidos, la gestión de incidentes y también proteger Internet de la potencia de la red SCinet.

Bernardo Quintero

Fundador de Hispasec y VirusTotal. Manager at Chronicle (Google).

Charla por confirmar

Talleres

Luis Vacas – Taller de Pentesting

Capitán del primer equipo español en la plataforma online “Hack The Box”. Ha impartido charlas de evasión de antivirus y es un gran conocedor de pentesting sobre sistemas Windows.

El taller explicará conceptos básicos sobre pentesting guiados por pruebas reales de explotación sobre una infraestructura de 5 máquinas. El nivel irá subiendo y abordará mañana y tarde del viernes.

Eduardo Matallanas – Taller de Inteligencia Artificial

Ph.D. en las áreas de Informática y Gestión de la Energía por la Universidad Politécnica de Madrid (UPM). Doctorado en «Redes neuronales artificiales recurrentes para el control distribuido de redes eléctricas con electricidad fotovoltaica». Autor y coautor de 11 artículos en revistas internacionales y 7 artículos de conferencias internacionales que se centran en las áreas de energía y control. Actualmente trabaja como ingeniero de datos en Plain Concepts.

Hoy en día el uso de la IA se ha hecho extensivo gracias a la democratización de estos servicios y la aparición de nuevos frameworks. Pero el concepto de IA no es nuevo, es más antiguo de lo que creemos. En el taller se hará una revisión histórica de los diferentes hitos dentro de la IA. Se comentará cómo han evolucionado las técnicas de IA y cuáles son los paradigmas de aprendizaje. También se resumirá cuál es el flujo de vida de un proyecto de IA y cómo se dividen cada una de sus fases. Por último, se comentarán diferentes ejemplos de aplicación de la IA. En cuanto a la parte más práctica del taller se verán diversos ejemplos de aplicación sobre el dataset de MNIST y cómo aplicar diferentes aproximaciones para empezar con un ejemplo clásico de clasificación, además de familiarizarse con el framework de TensorFlow desarrollado por Google.

Alberto Segura – Taller de Introducción al Exploiting

Ingeniero Informático por la Universidad de Granada, posee un máster profesional y está cursando el doctorado. Actualmente trabaja como analista de malware en Hispasec.

En el taller se dará una introducción a la explotación de binarios en Linux. Se realizará una breve introducción al lenguaje ensamblador (x86 y x86_64) y a la disposición de memoria, centrándose especialmente en la base necesaria para el desarrollo de exploits (como las convenciones de llamada y retorno de funciones). De modo que, con estos conocimientos básicos, se introduzcan herramientas (GDB, radare2, pwntools) y técnicas habituales (ret2libc, ROP) para la explotación de binarios. Además, se dará un repaso de las medidas de seguridad (ASLR, NX, Stack Canary, PIE) que se han ido añadiendo para dificultar la explotación de vulnerabilidades en binarios, incluyendo escenarios en los que dichas medidas de seguridad no imposibilitan una explotación satisfactoria.

Esperamos que el evento os resulte de interés, y esperamos las crónicas de los que asistáis.

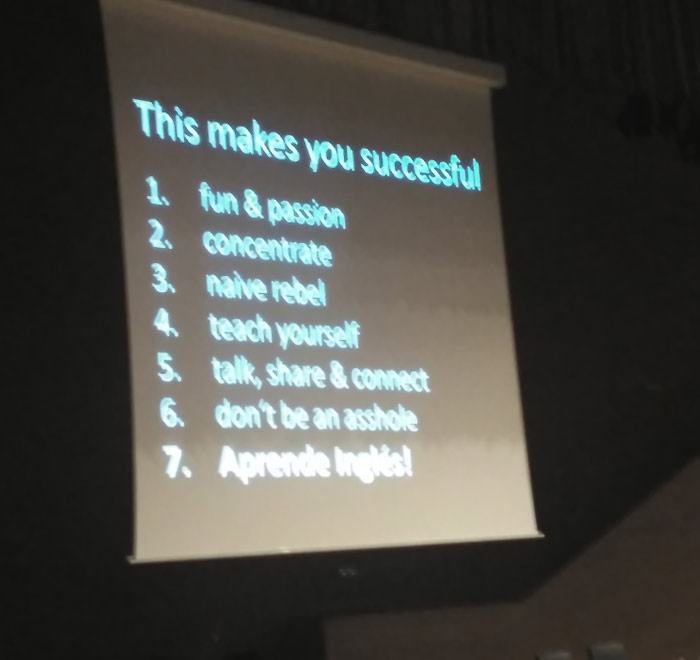

Los días 1, 2 y 3 de octubre tuvo lugar en Albacete la 5ª edición de la Convención Navaja Negra, que congregó a unos 650 asistentes entre los que se encontraban tanto expertos como aficionados, estudiantes y profesionales, todos ellos con un denominador común, su pasión por la seguridad informática.

Los días 1, 2 y 3 de octubre tuvo lugar en Albacete la 5ª edición de la Convención Navaja Negra, que congregó a unos 650 asistentes entre los que se encontraban tanto expertos como aficionados, estudiantes y profesionales, todos ellos con un denominador común, su pasión por la seguridad informática. En éste mi primer post, os hablaré acerca de cómo poner en práctica las habilidades de hacking de una persona. Para ello existen múltiples plataformas que permiten que cualquiera mediante una serie de desafíos con diferentes niveles de dificultad, obtenga una visión de su nivel en cuanto a habilidades de seguridad informática se refiere.

En éste mi primer post, os hablaré acerca de cómo poner en práctica las habilidades de hacking de una persona. Para ello existen múltiples plataformas que permiten que cualquiera mediante una serie de desafíos con diferentes niveles de dificultad, obtenga una visión de su nivel en cuanto a habilidades de seguridad informática se refiere.