Últimamente hemos estado conviviendo con muchas campañas de propagación de malware por correo que está llenando de SPAM la bandeja de entrada de mucha gente con ficheros maliciosos de todo tipo.

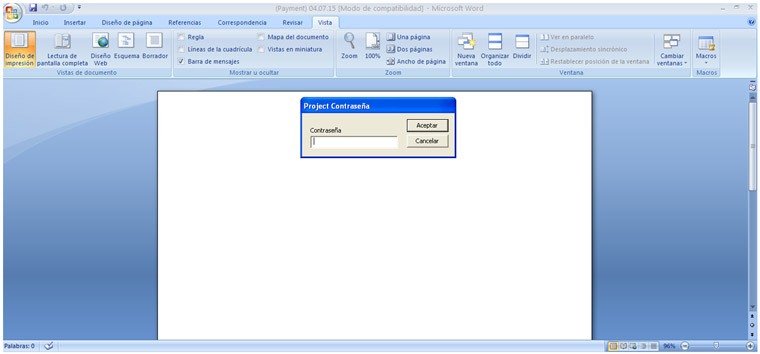

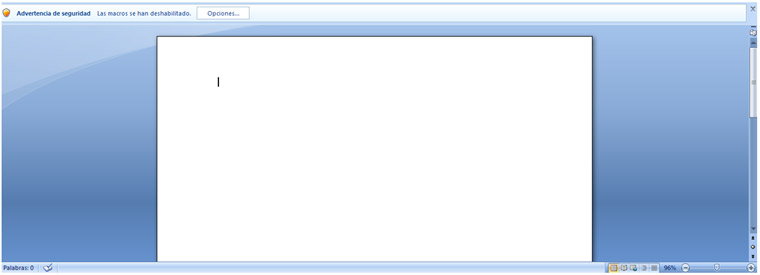

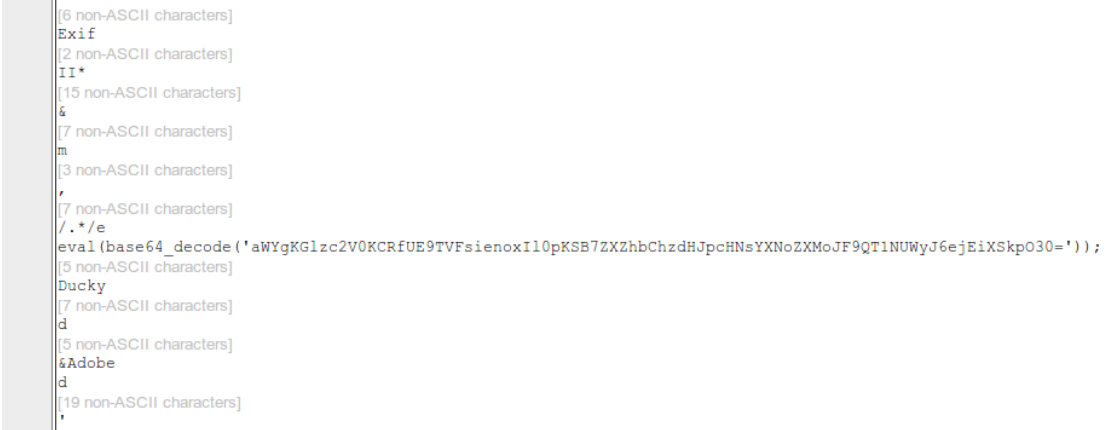

Desde nuestro laboratorio de malware estamos observando que la mayoría de ficheros maliciosos recibidos son bastante poco sutiles. Por ejemplo, ficheros de tipo “Script” con extensiones más raras como “.js”, “.vbs” o “.wsf”, o ficheros ofimáticos de desconocidos, con nombres en otro idioma y que piden que les permitas la ejecución de macros, las cuales el propio Word te bloquea y te recuerda que pueden ser peligrosas (con mucha razón).

No obstante, un caso algo más particular que estamos recibiendo, es el de los accesos directos de Windows con “truco”. No es la primera vez que nos topamos con este método de infección, y a principios de este último mes de 2016 hemos vuelto a recibir ficheros como estos.

[Read more…]

Hoy hace ya unos días desde que los integrantes de SecurityArtWork finalizaran su aventura en el

Hoy hace ya unos días desde que los integrantes de SecurityArtWork finalizaran su aventura en el