«Saludos Profesor Falken, ¿le apetece una partidita de ajedrez?»

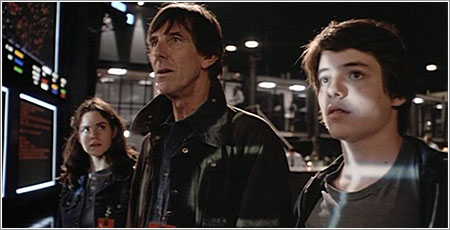

Muchos de los lectores de este blog recordarán esta mítica frase de la película Juegos de Guerra, película de culto para todos los apasionados de las nuevas tecnologías. Fue en esta película, siendo apenas un niño, en la que oí por primera vez el término PUERTA TRASERA, cuando los dos programadores amigos del protagonista le desvelan que suelen ocultar en el código puertas traseras para poder acceder a los sistemas posteriormente a su entrega.

Evidentemente, la posibilidad de que software que controla infraestructuras tan críticas como el lanzamiento de misiles pueda contener puertas traseras es aterradora, y más aún si el acceso está protegido por una contraseña como “Joshua” (¿y por qué no “patata”? Falken, te lo has currado…). Lamentablemente el riesgo existe, ya que los programadores siguen teniendo la costumbre de dejarse algún tipo de acceso oculto que queda fuera del control de los administradores de sistema que les permita entrar en caso de necesidad.

Aunque esté lejos de controlar un lanzamiento de misiles (espero), esta reflexión viene al hilo de una serie de acusaciones realizadas desde ciertos entornos que indican que Microsoft podría tener algún tipo de puerta trasera oculta en el código del Windows Update.

Aunque esté lejos de controlar un lanzamiento de misiles (espero), esta reflexión viene al hilo de una serie de acusaciones realizadas desde ciertos entornos que indican que Microsoft podría tener algún tipo de puerta trasera oculta en el código del Windows Update.

¿Y si fuera cierto? Evidentemente sería un problema muy serio de seguridad, porque querría decir que cualquier empleado de Microsoft (o servicio de inteligencia, o hacker particular que haya descubierto la puerta oculta como sucede en Juegos de Guerra) podría acceder en cualquier momento a los equipos de un gran número de personas y robar información, contraseñas, accesos a otros sistemas no-Microsoft y en definitiva vulnerar completamente la seguridad de un particular, organización o incluso de un país.

¿Es posible detectar estos usos? Lamentablemente es una tarea bastante complicada, sobretodo tratándose de Software propietario, ya que no permite que podemos auditar el código para saber que hace exactamente. A nivel de red también es complicado detectar este tráfico, ya que puede estar oculto en tráfico habitual en el funcionamiento del sistema operativo, resultando difícilmente reconocible (Un “ALT” de un tag “IMG” que cambie al visitar la web de Windows Update para realizar las actualizaciones puede contener instrucciones codificadas, o pueden existir instrucciones codificadas en el propio paquete de actualización). De hecho incluso auditando el código puede ser difícil de detectar, puesto que la puerta trasera puede estar basada en vulnerabilidades dejadas en el código a propósito para poder ser explotadas a posteriori y entrar así en los sistemas.

Otra opción es recurrir a los controles de índole legal, pero eso no va a proteger realmente nuestra información, y menos aún si la fuga de información ha sido producida debido a un “lamentable error” en forma de vulnerabilidad en el desarrollo del software.

Visto lo visto, parece que los usuarios de software propietario tendrán que adoptar una política de “confianza” con su proveedor de software, al igual que lo hacemos muchos de nosotros diariamente con nuestro mecánico, fontanero, etc, y al igual que con ellos, confiar en su profesionalidad y en su buena fe.

¿Más alternativas?

Yo, LINUX. ¿Y ustedes?

[Actualización a posteriori: Kritópolis reporta esta noticia que procede de Cryptome, que es cuanto menos sospechosa. Pero, ¿dónde acaban las sospechas y comienzan la paranoia y las teorías conspiratorias?]