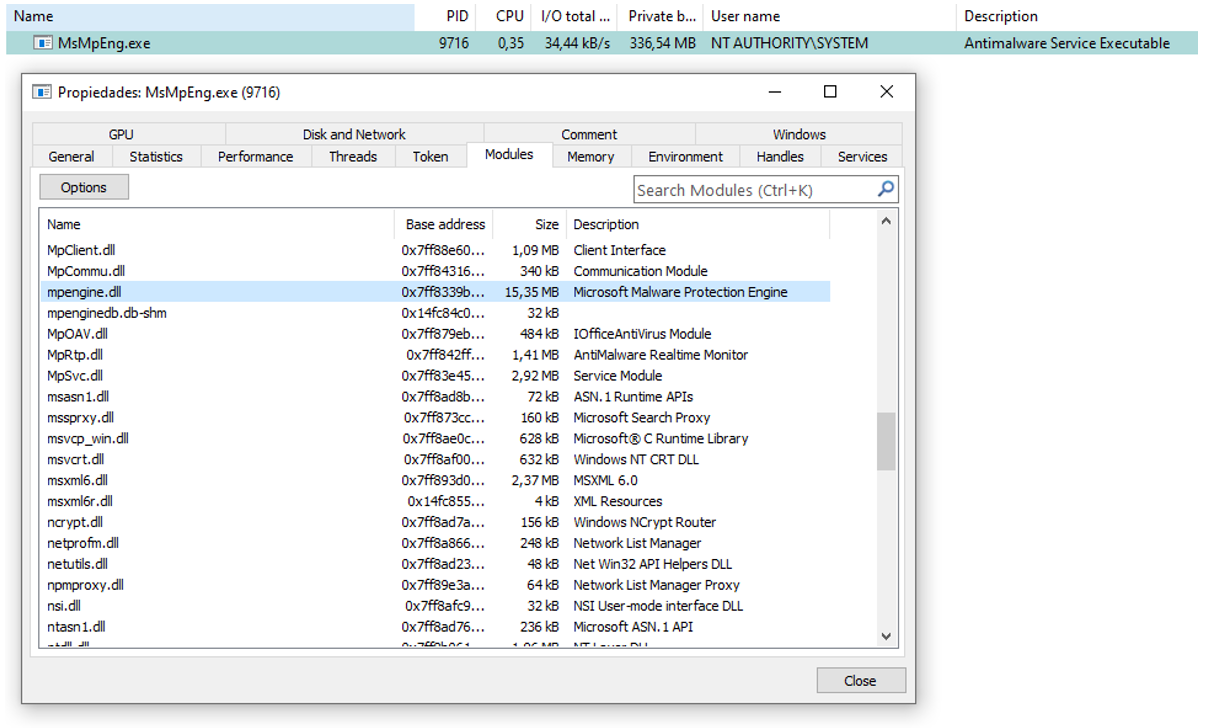

La herencia de manejadores de objetos entre procesos en un sistema Microsoft Windows puede constituir una buena fuente para la identificación de vulnerabilidades de elevación de privilegios locales (LPE). Tras introducir los conceptos básicos alrededor de este tipo de debilidades de seguridad, se presentará una herramienta capaz de identificarlos y explotarlos, aportando a Pentesters y Researchers un nuevo punto donde focalizar sus acciones de intrusión e investigación respectivamente, sigue leyendo!

Dentro de un sistema operativo Microsoft Windows los procesos son capaces de interactuar con objetos securizables del sistema como ficheros, PIPES, claves de registro, hilos o incluso otros procesos. Para ello y mediante el uso del WINAPI el proceso origen requiere al S.O. de un manejador (Handle en inglés) para realizar una determinada acción sobre el objeto en cuestión.

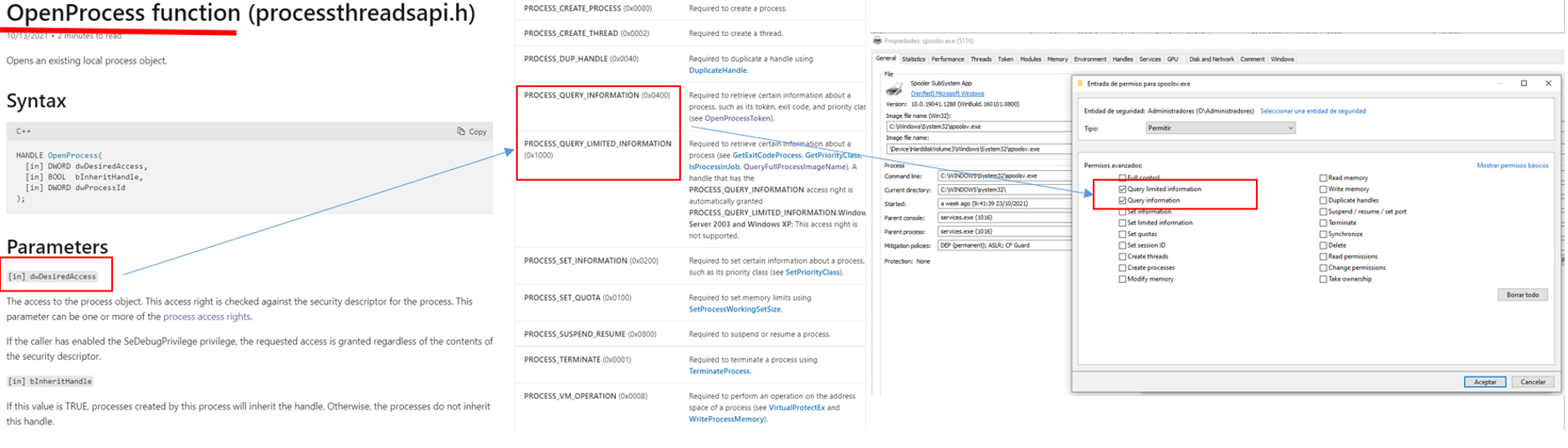

Si se disponen de los permisos y/o privilegios adecuados el S.O. autoriza este acceso entregando el susodicho manejador del objeto al proceso que lo requiere. Desde ese momento es posible interactuar con el dentro de los límites de los permisos solicitados. Veamos el siguiente ejemplo donde un proceso origen haría uso de la función del WinApi OpenProcess para tratar de abrir un proceso destino (spoolsv.exe) con el objetivo de obtener información de forma remota de él (PROCESS_QUERY_INFORMATION).

[Read more…]

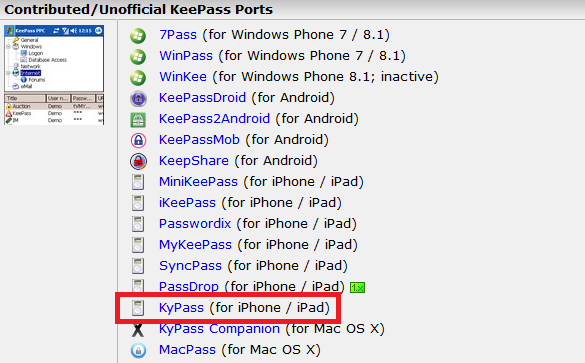

En especial nos vamos a centrar en la aplicación de pago para iOS Kypass, que por el módico precio de 6,99€, promete dotar de un nivel de seguridad similar a “Fort Knox” a nuestras contraseñas.

En especial nos vamos a centrar en la aplicación de pago para iOS Kypass, que por el módico precio de 6,99€, promete dotar de un nivel de seguridad similar a “Fort Knox” a nuestras contraseñas.

Ser administrador del dominio o disponer de credenciales de acceso con máximos privilegios a repositorios de ficheros, bases de datos o sistemas ERP no sirve de mucho a la hora de plasmar los riesgos de la organización auditada en un informe, ya que “negocio”, muchas veces, no concibe las consecuencias que puede suponer el disponer de tales capacidades.

Ser administrador del dominio o disponer de credenciales de acceso con máximos privilegios a repositorios de ficheros, bases de datos o sistemas ERP no sirve de mucho a la hora de plasmar los riesgos de la organización auditada en un informe, ya que “negocio”, muchas veces, no concibe las consecuencias que puede suponer el disponer de tales capacidades. – Con este post me gustaría inaugurar una nueva sección en SAW llamada Barbarities, destinada a albergar cual pozo ciego, todas aquellas atrocidades que desde el punto de vista de seguridad uno ha ido viendo con el paso de los años. Se anima al lector a que comparta sus experiencias –

– Con este post me gustaría inaugurar una nueva sección en SAW llamada Barbarities, destinada a albergar cual pozo ciego, todas aquellas atrocidades que desde el punto de vista de seguridad uno ha ido viendo con el paso de los años. Se anima al lector a que comparta sus experiencias –  Dentro del mundo de las amenazas avanzadas persistentes o APTs, juegan un papel muy importante las técnicas utilizadas por los artefactos malware, para comunicarse y exfiltrar información a través de los C2s (Command & Control). En este aspecto existen tantas formas como imaginación pueda aportar el atacante y como protocolos y servicios existan. Un pequeño ejemplo de los “trucos” para enmascarar el tráfico ilegítimo como información aparentemente normal son:

Dentro del mundo de las amenazas avanzadas persistentes o APTs, juegan un papel muy importante las técnicas utilizadas por los artefactos malware, para comunicarse y exfiltrar información a través de los C2s (Command & Control). En este aspecto existen tantas formas como imaginación pueda aportar el atacante y como protocolos y servicios existan. Un pequeño ejemplo de los “trucos” para enmascarar el tráfico ilegítimo como información aparentemente normal son: