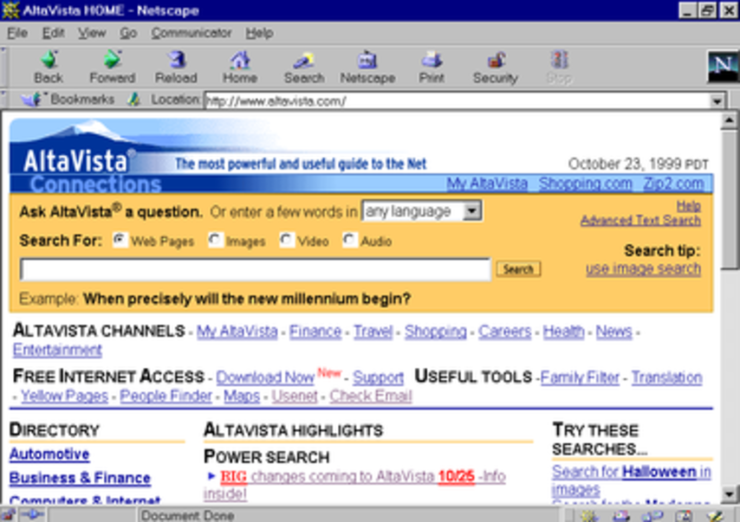

Preparaos para revivir la era de las camisas de franela y las riñoneras: un grupo de ciberdelincuentes autodenominado APT-HomeAlone, ha anunciado su plan para catapultar al mundo entero de regreso a los años 90 esta Nochevieja.

Mediante una serie de complejas ciberoperaciones, estos piratas informáticos pretenden reprogramar todos los dispositivos electrónicos para que, al sonar las doce campanadas, nos encontremos en el 1 de enero de 1990. Imagínate intentar publicar en Instagram tus fotos de Nochevieja y encontrarte buscando un módem para conectarte a Terra, Infovia, Ya.com, Wanadoo…

Estos hábiles delincuentes utilizan métodos avanzados, incluyendo “Retro-Infiltración de Sistemas” y “Manipulación Temporal de Redes”. Para ello han desarrollado un software llamado “BackToThe90s.exe”, capaz de transformar interfaces modernas a versiones que recuerden a Windows 95, con sus icónicos fondos de escritorio y sonidos de inicio.

[Read more…]

Geoestratégicamente es destacable la rivalidad histórica latente entre Irán y Arabía Saudita que muchos asemejan a lo que fuera la Guerra Fría entre Estados Unidos y la (ex)Unión Soviética. Como en muchas rivalidades en esta zona del mundo, las diferencias religiosas juegan un factor crucial (Irán es mayoritaríamente chiíta y Arabia Saudita sunita), y a ésto hay que sumarle que ambos paises se encuentran enfrascados en una lucha por el dominio regional del territorio intentando hacerse con un control sobre un corredor terrestre hacia el Mediterráneo. Además hay añadir la inestabilidad política que se generó en la región a raíz de la Primavera Árabe y por supuesto los intereses en la zona de las grandes potencias y demás tensiones

Geoestratégicamente es destacable la rivalidad histórica latente entre Irán y Arabía Saudita que muchos asemejan a lo que fuera la Guerra Fría entre Estados Unidos y la (ex)Unión Soviética. Como en muchas rivalidades en esta zona del mundo, las diferencias religiosas juegan un factor crucial (Irán es mayoritaríamente chiíta y Arabia Saudita sunita), y a ésto hay que sumarle que ambos paises se encuentran enfrascados en una lucha por el dominio regional del territorio intentando hacerse con un control sobre un corredor terrestre hacia el Mediterráneo. Además hay añadir la inestabilidad política que se generó en la región a raíz de la Primavera Árabe y por supuesto los intereses en la zona de las grandes potencias y demás tensiones