¿Quiénes son y a qué se dedican?

Hacking Team es una empresa de ciberseguridad que realiza software, el cual se puede considerar de dudable legitimidad ya que su función es conseguir/recopilar información sensible y de carácter privado.

Dicha empresa tiene una suite de seguridad, compuesta por un gran número de herramientas y funcionalidades. Esta suite se conoce como Da Vinci. Como es de esperar, se puede personalizar para cada cliente, dependiendo de necesidades y presupuesto.

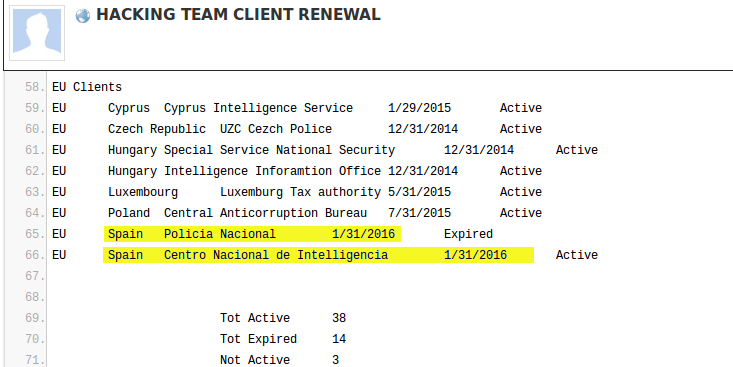

Tienen (o tenían, ya que a raíz de lo sucedido, dudo que continúen siendo clientes…) un gran abanico de clientes, entre los cuales se encuentran gobiernos y fuerzas del orden de diferentes países como Alemania, Arabia Saudita, Australia, Azerbaiyán, Bahrein, Chile, Chipre, Colombia, Corea del Sur, Ecuador, Egipto, Emiratos Árabes Unidos, España, Estados Unidos, Etiopía, Honduras, Hungría, Italia, Kazajstán, Luxemburgo, Malasia, Marruecos, México, Mongolia, Nigeria, Omán, Panamá, Polonia, República Checa, Rusia, Singapur, Sudán, Suiza, Tailandia, Uzbekistán, Vietnam… Y cómo no, (¡qué curioso!), entre ellos está España.

Figura 1: Imagen que muestra España como cliente de Hacking Team

En su página web oficial, incluso encontramos un vídeo donde se anuncian y promocionan explicando lo que hacen: Hacking Team Commercial

Resulta curioso que una empresa de este tipo se anuncie tranquilamente y de esta manera, pero claro, en realidad llegamos siempre al mismo punto: que ellos diseñen este tipo de herramientas, ¿está mal? Desde mi punto de vista, el diseño del software en sí mismo no está mal. Lo que está mal es el uso que se le da a la herramienta, con qué fin se utiliza. (Aunque tampoco es el objetivo de este post generar una polémica sobre lo que está bien y mal…)

Orígenes

En el año 2001 un par de programadores italianos, Alberto Ornaghi y Marco Valleri, publicaron una herramienta open source y gratuita llamada Ettercap. Este software es capaz de interceptar tráfico de red, capturar contraseñas, además de conseguir escucha activa contra una serie de protocolos comunes.

Como os imagináis, esta herramienta se hizo muy popular y cuenta la leyenda que la policía de Milán se puso en contacto con ellos para darle uso en función de sus necesidades. Así, la policía de Milán se convirtió en el primer cliente oficial de la pequeña consultoría que mantenían ambos desarrolladores. De ahí nacería con el tiempo Hacking Team.

¿Qué ha pasado y qué podemos encontrar?

¿Y por qué todo este rollo? (Esperemos que no sea un rollo, es una manera de hablar :-) ) ¿Por qué esta noticia? ¿Por qué este post? La noticia viene porque la empresa de la que hemos estado hablando hasta ahora ha sido hackeada. Resulta un tanto irónico pero sí, la empresa “hackeadora” ha sido hackeada, y se ha publicado en Internet una gran cantidad de información muy interesante: software que generaba la empresa, clientes que pagaban por sus servicios, etc…

Si contabilizamos los datos que les han extraído, estamos hablando de alrededor de 400GB de almacenamiento. (El que tenga la feliz idea de descargarse el archivo .torrent que prepare disco duro, ancho de banda y paciencia jejeje).

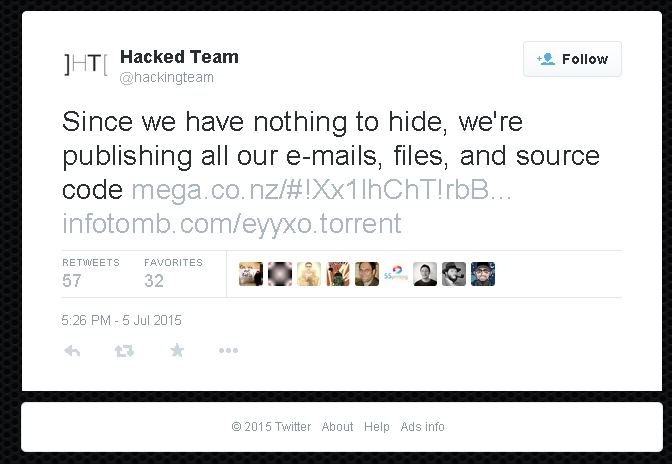

El día 6 de este mes fue cuando empezó todo. Este fue el día más terrorífico para la gente de Hacking Team. Hackearon su cuenta de Twitter y publicaron en su nombre enlaces desde los cuales podemos obtener la información sensible extraída y almacenada por ellos.

Figura 2: Imagen que muestra el tuit publicado Hacking Team

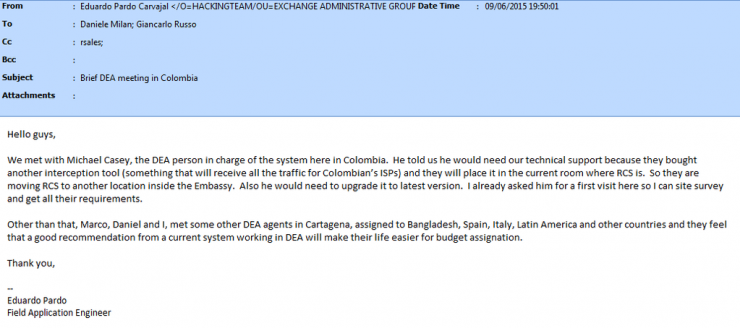

También se han desvelado correos donde se muestra que fuerzas del orden compraban y pagaban por el uso y soporte de dicho software. La imagen que se muestra a continuación es un correo electrónico de un empleado de la DEA pidiendo soporte para la actualización de los Rcs a la última versión:

Figura 3: Correo electrónico que muestra a la DEA en contacto con Hacking Team

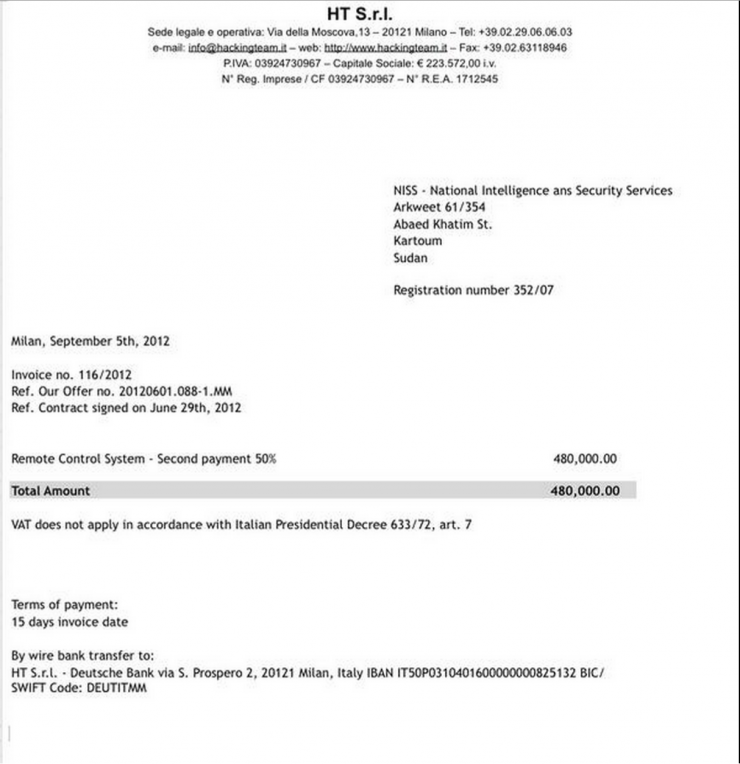

Como se ha mencionado anteriormente, se han encontrado también datos de países como Azerbayan, Russia, Arabia Saudí o Emiratos Arabes Unidos. Varios de estos gobiernos están en el punto de mira de las organizaciones internacionales de defensa de los derechos humanos. El caso más llamativo es el de Sudán. Uno de los documentos publicados es una factura de 480.000 euros firmada por el servicio de inteligencia sudanés con fecha junio 2012. Tres años después, Hacking Team declaró ante el representante de Naciones Unidas en Italia que la empresa jamás había tenido negocios relacionados con ese país.

Figura 4: Imagen que muestra un contrato con Sudán

Y así hay varios ejemplos más que podríamos mencionar en este artículo, pero no acabaríamos nunca… Lo más curioso que he encontrado y que es lo último que añadiré es un repositorio de github, en el cual se van añadiendo herramientas interesantes que utilizaba la empresa Hacking Team y que ofrecían.

Ahora bien, creo que no debo dar ninguna charla ni discurso sobre el uso que se le debe dar a la información añadida en este artículo.

Por último, si queréis seguir leyendo cosas curiosas al respecto os recomiendo que os paséis por este perfil de Twitter: @evacide

Fuentes:

- http://hipertextual.com/2015/07/hacking-team-hackeado

- http://es.gizmodo.com/hacking-team-asi-funciona-la-empresa-hackeada-contrata-1715945205

- http://es.gizmodo.com/caos-en-hacking-team-pide-a-sus-clientes-dejar-de-util-1716089992

- http://internacional.elpais.com/internacional/2015/07/07/actualidad/1436220111_034556.html

- Figura 1: https://xnet-x.net/gobierno-espanol-hacking-team/

- Figura 2: http://www.csoonline.com/article/2943968/data-breach/hacking-team-hacked-attackers-claim-400gb-in-dumped-data.html

- Figura 3: https://twitter.com/rj_gallagher/status/618176144106500096/photo/1

- Figura 4: http://es.gizmodo.com/hacking-team-asi-funciona-la-empresa-hackeada-contrata-1715945205