Y después de Dyn, llegó Deutsche Telekom. Si hace unos días alertábamos sobre la existencia de una nueva variante de Mirai, el pasado domingo 27 de noviembre, un ataque contra los routers de la operadora Deutsche Telekom dejó sin Internet a un gran número de alemanes, pues casi un millón de hogares se vieron afectados por el no funcionamiento de sus routers y reinicios constantes cada quince minutos.

Esta vez, Mirai atacó basándose en una vulnerabilidad en el firmware de los dispositivos que utiliza la empresa proveedora de servicios Deutsche Telekom. Esta utiliza el protocolo TR-064 asociado al puerto 7457 expuesto a todo Internet para configurar de forma remota el router. A pesar de que algunos modelos tienen restringido el acceso a direcciones IP relacionadas con el ISP, para una gran parte no es así.

Entre los comandos que ofrece el servicio está la capacidad de obtener datos como el SSID, la MAC o la clave Wi-Fi, sin embargo el exploit se basa en la posibilidad de ejecución de código remota mediante la instrucción de configuración del servidor NTP.

Esta vulnerabilidad vió la luz el 8 de Noviembre mediante su exposición en el portal web Exploit Database. El exploit fue desarrollado en Ruby e integrado en Metasploit y, aunque incidía sobre el mismo hecho que Mirai, únicamente se basa en la extracción de la clave Wi-Fi y la apertura del puerto 80 a Internet para capacitar el acceso al panel de administración del router. Además, la vulnerabilidad hacía referencia a los routers Eir D1000, routers que no se han identificado, por el momento, como objetivo de la botnet.

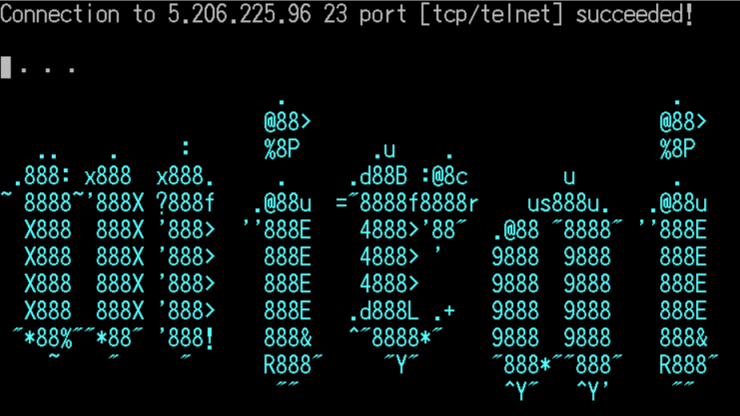

Mirai, por otra parte, ha afectado a los routers de la marca Zyxel mediante la ejecución vía POST, de comandos que bloqueaban en el acceso tanto al ISP mediante el protocolo TR-064, como a cualquier usuario vía TELNET.

La ejecución de los comandos es la siguiente:

busybox iptables -A INPUT -p tcp --destination-port 7547 -j DROP busybox killall -9 telnetd

Seguidamente, se descargaba malware de dominios relacionados con Mirai (comprobación llevada a cabo mediante miraitracker.com) con tres tipos de arquitecturas diferentes, según el dispositivo en el que se ejecutara.

Estos son algunos de los dominios identificados:

http://5.8.65.5/1 http://5.8.65.5/2 http://l.ocalhost.host/1 http://l.ocalhost.host/2 http://l.ocalhost.host/3 http://l.ocalhost.host/x.sh http://p.ocalhost.host/x.sh http://timeserver.host/1 http://ntp.timerserver.host/1 http://tr069.pw/1 http://tr069.pw/2

Curiosamente, una de las tres muestras detectadas por el momento, coincide con el malware encontrado la pasada semana en nuestro honeypot (con el sospechoso nombre ntpd.x86_6e2002f8d9a6d372d15d9c9dbe9fe286), a pesar de haber sido propagado mediante otro protocolo. De esto se puede deducir que Mirai va ampliando sus vectores de ataques y, de ese modo, creciendo ininterrumpidamente el número de víctimas. Según Shodan, sobre 41 millones de dispositivos tienen expuesto el puerto 7547 sin restricciones.

Además, el tiempo de aplicación de nuevas variantes es relativamente corto dada la brevedad de tiempo entre la salida a la luz del exploit original y la utilización del mismo en la botnet, de lo que se extrae que existe un mantenimiento, no sólo continuado en el tiempo, sino también sofisticado.

Mirai se ha convertido en una constante amenaza y, por lo que estamos observando, lo seguirá siendo.

Referencias:

- https://badcyber.com/new-mirai-attack-vector-bot-exploits-a-recently-discovered-router-vulnerability/

- http://www.tecnoxplora.com/internet/ciudad-con-ley/vulnerabilidad-deja-conexion-internet-casi-millon-routers-alemania_20161129583d7d3c0cf267e7fb95f5c3.html

- https://bandaancha.eu/articulos/tr069-control-remoto-tu-router-manos-8218

- https://isc.sans.edu/forums/diary/Port+7547+SOAP+Remote+Code+Execution+Attack+Against+DSL+Modems/21759/

- http://www.securityweek.com/mirai-based-worm-targets-devices-new-attack-vector

- https://devicereversing.wordpress.com/

- https://www.exploit-db.com/exploits/40740/