[Nota: Esta serie de posts es una narración de un análisis forense de un caso práctico de respuesta ante incidentes totalmente ficticio (pero contada, esperamos, de forma didáctica y con gracia y salero). Si queréis una versión con la misma dosis técnica pero con menos narrativa, podéis consultar el vídeo de la charla que el autor dio en las XIII Jornadas STIC del CCN-CERT, o echar un ojo las slides de la presentación].

[Nota 2: Estos posts desgranan un taller de análisis forense englobado dentro de la respuesta ante un incidente. Habrá algunas cosas que se podrían hacer de manera más eficiente y elegante, pero la idea era hacerlas de forma sencilla para que sean fáciles de entender. Y como todo buen taller práctico, se puede seguir paso a paso: el CCN-CERT está alojando en LORETO todo el material, que podéis descargar desde aquí. Tenéis tanto las evidencias en bruto (si queréis primero intentar encontrar el bicho por vuestra cuenta sin leer nada de la solución) como una guía paso a paso con todas las herramientas y evidencias necesarias en cada paso].

En el artículo anterior comprobamos que, al parecer, se habían producido algunos accesos altamente irregulares desde el equipo de Salvador Bendito, el administrador de sistemas senior (y única persona además de los altos cargos del MINAF que tenía acceso a CHITONSRV).

La cuestión es bastante delicada: Salvador Bendito lleva 7 años como funcionario del MINAF, con un comportamiento intachable y habiendo sido parte fundamental en la respuesta a otros incidentes (como el del malware fileless del año pasado). Sin embargo, ante la más mínima posibilidad de que él haya sido el culpable, se impone seguir un riguroso procedimiento que ofrezca todas las garantías.

Ángela habla con María Feliz, la subdirectora general de Festejos del MINAF y responsable del EHP, y le cuenta los hallazgos realizados hasta el momento. María está de acuerdo en que hay que proceder con cautela, y llama tanto al director de RRHH de MINAF como a la líder del sindicato mayoritario del MINAF. La reunión dura escasos minutos, y se toma una decisión preliminar.

Salvador Bendito se encuentra copiando las evidencias al servidor de seguridad desde su portátil cuando aparece Ángela acompañada del director de RRHH, la líder sindical… y dos personas de seguridad física, que le indican amablemente que se aparte del equipo.

Con una cierta intranquilidad, Ángela le explica la situación a Salvador, que parece no creerse lo que está pasando. De forma titubeante, acepta el hecho de que van a retirar sus equipos para ser investigados, y entrega su tarjeta de acceso (sus credenciales de usuario han sido bloqueadas hace 5 minutos exactos por sus compañeros de Sistemas), quedando bajo vigilancia del personal de seguridad en una de las salas de reuniones de la primera planta.

Ángela desconecta el disco duro del puesto de usuario de Salvador y lo conecta en su portátil haciendo uso de un bloqueador de escritura. Mediante FTK Imager Lite realiza una adquisición forense del disco a un disco externo USB, en lo que parecen ser las dos horas más largas en mucho tiempo.

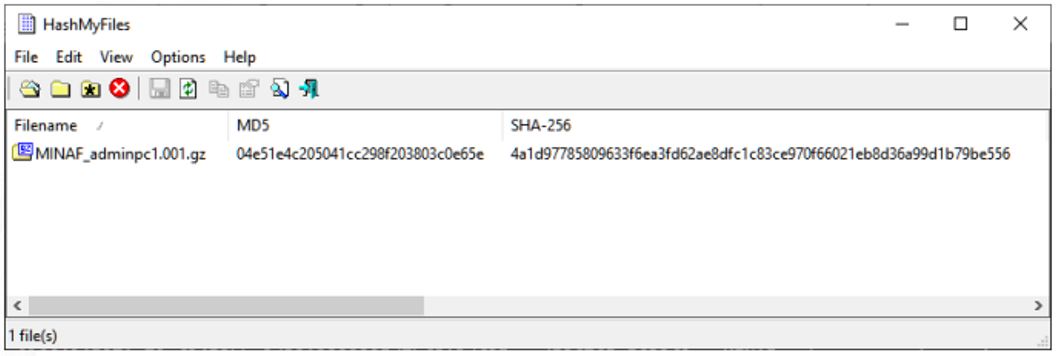

Una vez realizada la copia, se obtienen los hashes SHA-256 del disco (Nota: FTK Imager no comprime por defecto en .gz. Ha sido cosa del autor del artículo, para reducir el tamaño de la imagen y así hacerla más amigable para aquellos que queráis jugar con ella):

MINAF_adminpc1.001.gz 4a1d97785809633f6ea3fd62ae8dfc1c83ce970f66021eb8d36a99d1b79be556

Ángela realiza una copia de las evidencias en su puesto de usuario, y tanto el disco duro USB como el original son guardados por la Inspección General. La primera tarea a realizar es verificar los hashes con la herramienta HashMyFiles:

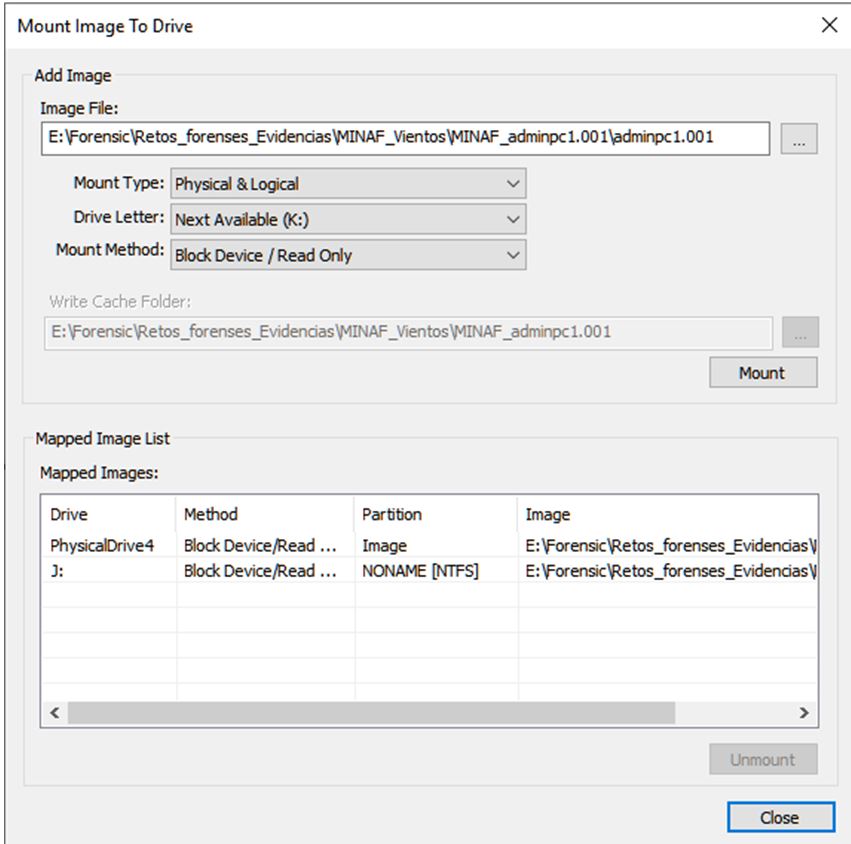

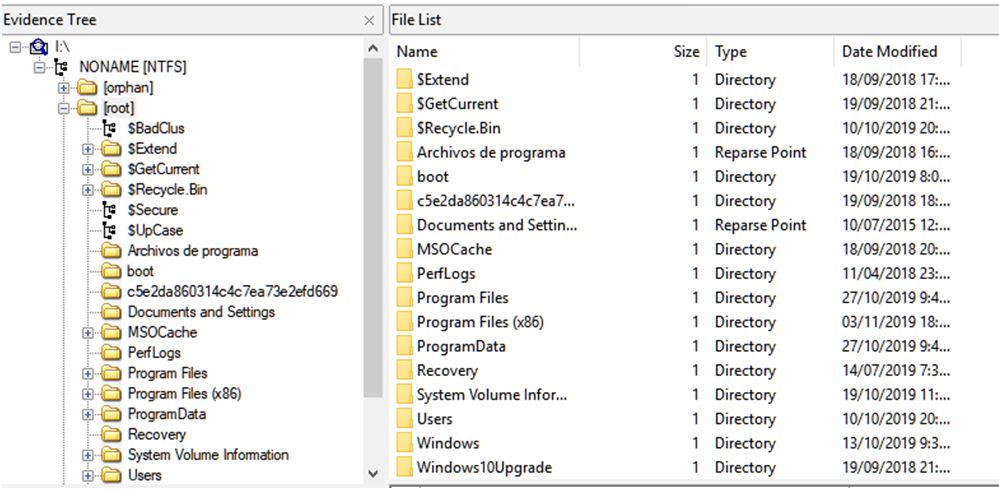

Una vez verificados los hashes, Ángela tiene una imagen de disco con la que trabajar, así que dado que tiene FTK Imager (otra opción interesante es Arsenal Image Mounter) monta la imagen y la añade a las evidencias de FTK Imager (algo muy cómodo para poder evitar problemas de acceso a disco, y de paso comprobar que ha montado la unidad correcta):

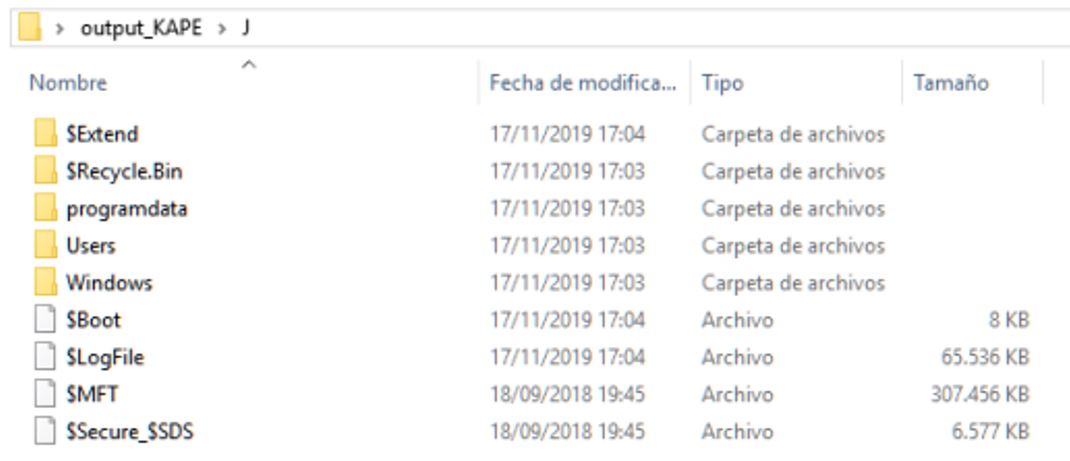

Dado que quiere extraer rápidamente las evidencias básicas, Ángela hace uso de KAPE (Kroll Artifact Parser and Extractor) sobre la partición montada con FTK Imager (aunque no se lleven muy bien), con el comando:

.\kape.exe --tsource J:\ --tdest "C:\Users\angela\Desktop\output_KAPE" --target !BasicCollection --ifw

Y pasados un par de minutos examina los resultados de la carpeta de salida:

MFT, logs de eventos de Windows, registro, historial de navegación de usuarios… parece que lo básico está (y si hace falta algo más, tenemos la imagen accesible a través de FTK Imager). Sin tiempo que perder, Ángela se pone manos a la obra.

Paso 2.1: MFT

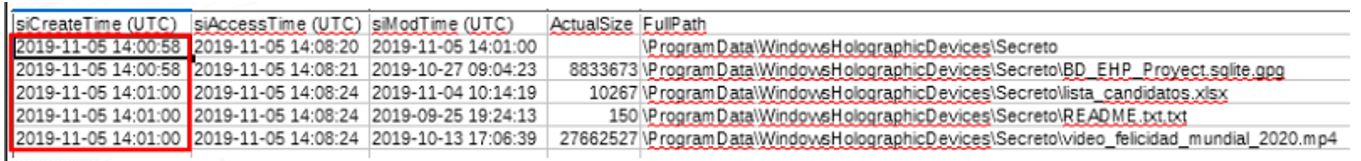

El primer paso a seguir es comprobar si tenemos algún rastro de la documentación confidencial en el equipo ADMINPC1 (el nombre del equipo de Salvador Bendito). Para ello Ángela convierte con mftdump.exe la MFT del equipo, y vuelve a hacer un grep por la cadena “Secreto”. El .csv resultante no está vacío, y muestra la cruda verdad:

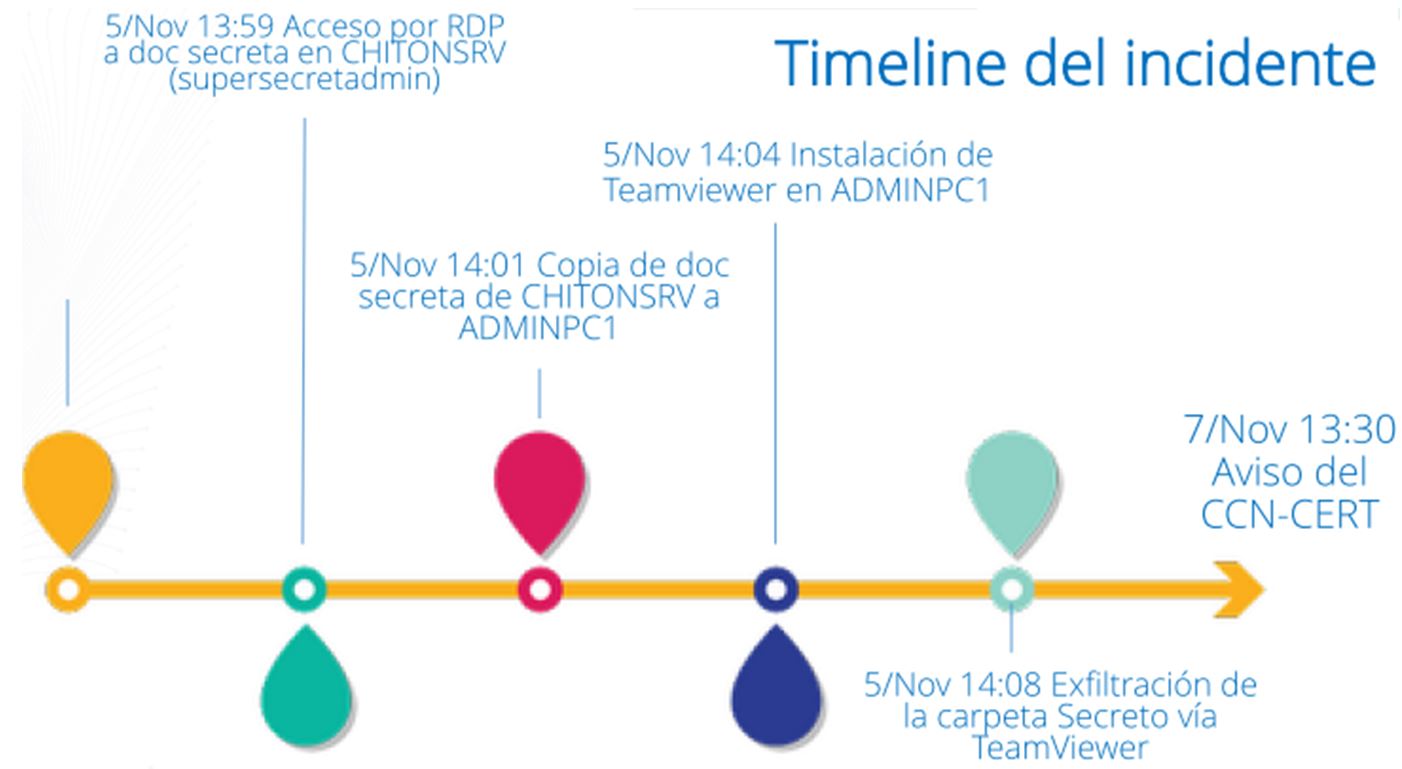

Los ficheros han sido creados el 5 de noviembre. Ángela está siendo metódica y llevando una línea temporal de los hitos más importantes, que ahora queda así:

Ángela accede a la carpeta \ProgramData\WindowsHolographicDevices\Secreto y confirma que el contenido de la misma es idéntico a la de CHITONSRV. Hasta han copiado el vídeo que el EHP iba a emplear en su campaña inicial (el mítico “Shiny Happy People” de R.E.M…

Paso 2.2: SRUM

El siguiente paso en la investigación es averiguar cómo se ha podido exfiltrar la información. Dado que tenemos una buena cantidad de datos, Ángela va a aprovechar una de las nuevas capacidades de Windows 10: SRUM (System Resource Utilization Monitor), el monitor de uso de recursos de Windows … entre ellos el ancho de banda.

Haciendo uso de la herramienta NetworkUsageView y del fichero:

C:\Windows\System32\sru\SRUDB.dat

Ángela puede obtener rápidamente un gráfico del gasto de ancho de banda del equipo de Salvador si agrupa por aplicación:

Paso 2.3: TeamViewer

¿TeamViewer? ¡Pero si es un programa que no está en el catálogo de software corporativo! Si le dejaran aplicar AppLocker en todo el MINAF, otro gallo nos cantaría. TeamViewer (si hay alguien que no lo conozca en 2020), es un software de acceso remoto que permite tanto el control remoto (muy al estilo del Escritorio Remoto) como la transferencia de ficheros.

Afortunadamente, TeamViewer deja una buena cantidad de logs que Ángela puede recuperar rápidamente de la copia forense en estas localizaciones:

C:\Archivos de Programa (x86)\Teamviewer\TeamViewer14_Logfile.log

C:\Archivos de Programa (x86)\Teamviewer\Connections_incoming.txt

C:\Users\salvador.bendito\AppData\Roaming\TeamViewer\TeamViewer14_Logfile.log

C:\Users\salvador.bendito\AppData\Roaming\TeamViewer\Connections_incoming.txt

Los logs son ficheros de texto bastante pequeños, por lo que el análisis es tan rápido como cruento. Ángela no tarda en encontrar las pruebas que tanto temía buscar. En primer lugar, una conexión a través de TeamViewer a un equipo remoto:

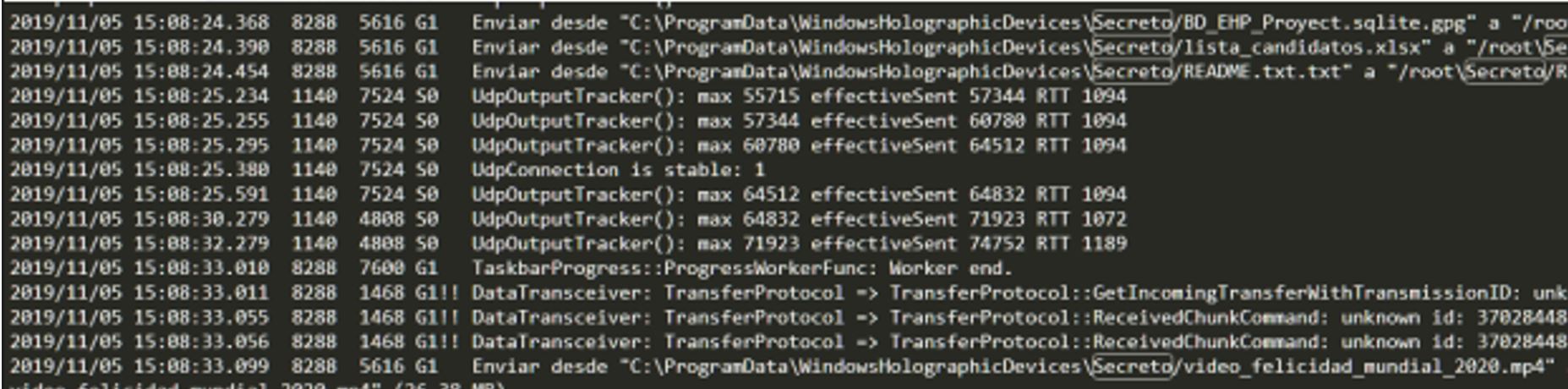

En segundo lugar, evidencias del uso de TeamViewer para exfiltrar los datos:

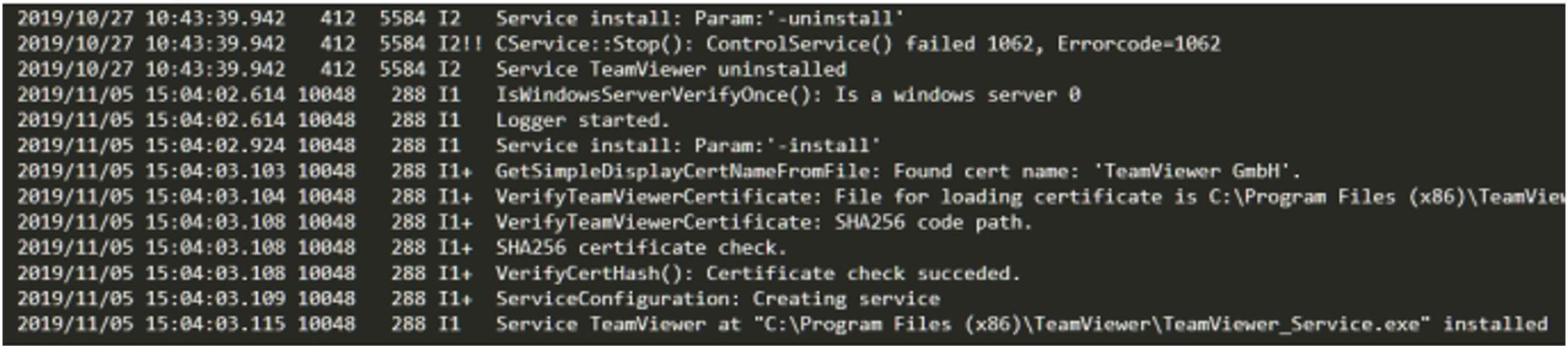

Y como último clavo del ataúd, evidencias de cuándo fue instalado:

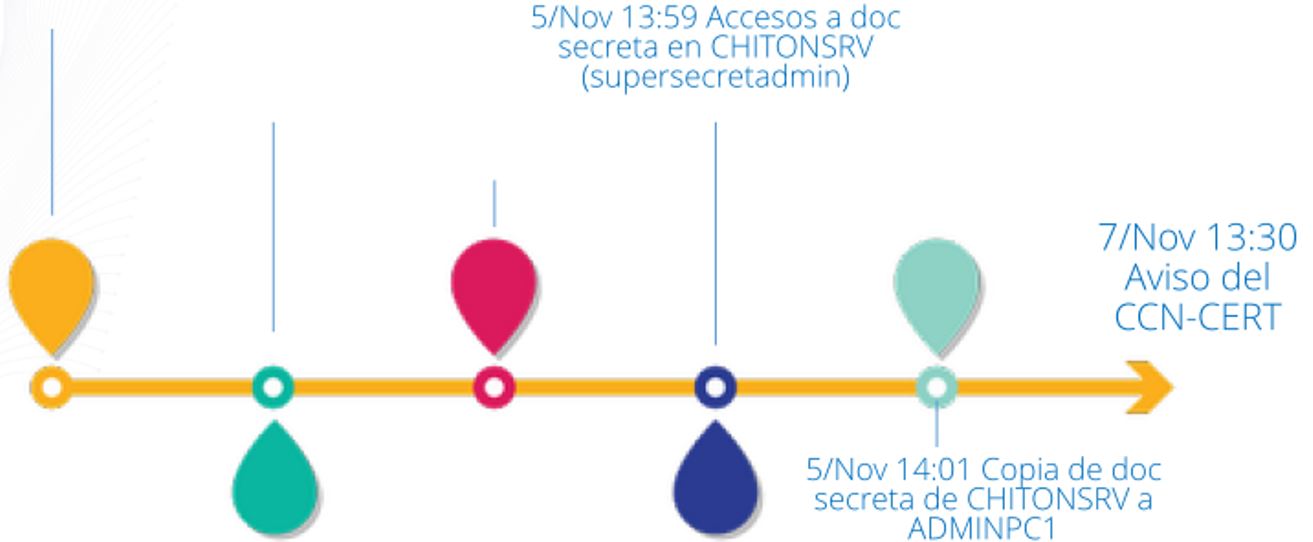

Con estas nuevas evidencias, Ángela puede actualizar su línea temporal, que muestra claramente lo que parece haber sucedido:

La hipótesis de trabajo parece bastante clara: Salvador Bendito hizo uso de sus privilegios como administrador del servidor CHITONSRV para entrar a través de Escritorio Remoto y copiar la carpeta Secreto su equipo. Una vez copiados los datos, instaló TeamViewer en su equipo y lo empleó para exfiltrar los datos al equipo Kali-One.

María Feliz parece estar satisfecha con estos datos, y llama a la Policía Nacional para que pongan a Salvador Bendito bajo custodia policial, a expensas de que el CNI realice su propia investigación para saber si Salvador es un espía de una potencia extranjera ([Nota]: insértese escena de dos policías llevándose esposado a Salvador mientras proclama a gritos su inocencia y diciendo que todo ha sido un montaje).

Ángela, sin embargo, no está del todo de acuerdo con esta decisión. En primer lugar, Salvador siempre ha sido un funcionario modelo: trabajador, cumplidor y siempre dispuesto a echar un cable, nunca ha dado ninguna señal de descontento con el MINAF.

En segundo lugar, Salvador es un administrador de sistemas MUY competente: si hubiera tenido que robar información del MINAF, Ángela está segura que lo habría hecho de forma mucho más sigilosa y que solo se habrían dado cuenta con mucha, mucha suerte. A menos que se hubiera pillado a Salvador en mitad de una operación mucho más compleja, la cosa no cuadra.

Son ya las 21.00h de la noche, y Ángela lleva trabajando 13 horas con un café y un sándwich de la máquina en el cuerpo. Sin embargo, su intuición dice que “algo no está bien”. Las investigaciones de Ángela (y sobre todo, sus hallazgos) en el siguiente artículo…