La entrada de hoy viene de la mano de Gabriel Sánchez-Román Urrutia, Teniente de navío de la Armada y Analista de Ciberseguridad del MCCD. Disfruten con su lectura.

¿Cómo enfrentarse a un APT? Esa es la gran pregunta que nos hacemos los que nos dedicamos a la ciberseguridad, bien sean de empresas o de diferentes organizaciones. Recientemente, escribí un artículo en el Instituto Español de Estudios Estratégicos sobre el posible uso de las APT cómo un método de disuasión por parte de los estados, en el que comparo las APT con algo que conozco muy bien: los submarinos.

Básicamente, sus similitudes emanan de las características principales de una APT: resiliencia, anonimato e invisibilidad frente a los principios fundamentales submarinistas: seguridad, discreción y conservación de la iniciativa.

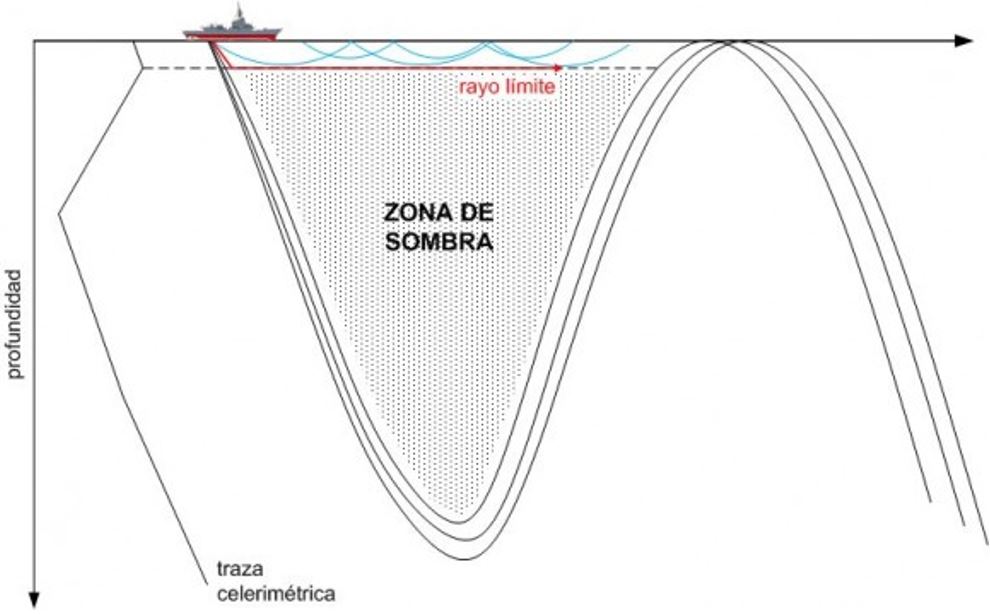

Un aspecto a tener en cuenta previamente, de forma breve, es el concepto de acústica submarina. A grandes rasgos, la velocidad del sonido en el agua depende de la temperatura, la profundidad y, en menos medida, de la salinidad y aumenta hasta un punto conocido como profundidad de capa. A partir de ahí, la velocidad del sonido (y la detección) comienza a disminuir de forma drástica y más tarde a aumentar. Es muy importante para el submarino conocer el valor de la profundidad de capa, la cual se puede conocer de forma teórica o ser medida a través de un baticelerímetro. Por lo tanto, por encima de la profundidad de capa el submarino y el buque tendrán mejor detección el uno del otro, mientras que si el submarino está por debajo de esa profundidad estará en una zona de sombra, siendo indetectable por el buque salvo que utilice sonares de profundidad variable. Aquí está el juego del ratón y el gato entre buque y submarino, algo parecido a lo que ocurre en el ciberespacio con las APT.

Como hemos visto, existen situaciones actualmente que hacen que la aproximación submarinista encaje perfectamente con las vicisitudes de una APT. De un tiempo a esta parte, la monitorización de las comunicaciones entre los equipos de una organización estaba completamente olvidada. En otras palabras, se había centrado la atención en lo que salía o entraba de una red, pero se habían descuidado las comunicaciones dentro de la propia red; es decir, se perdía el factor de detección de la fase del movimiento lateral.

¿De qué sirve tener IDS muy buenos si no sabes lo que ocurre dentro de tu red? Es por esto que estamos viendo un gran auge de los llamados Endpoint Detection and Response (EDR, por sus siglas en inglés). La defensa a nivel de endpoint está cobrando cada vez más importancia, así como entender que lo que ocurre dentro de tu red es igual o más relevante que lo que ocurre desde fuera hacia dentro o viceversa.

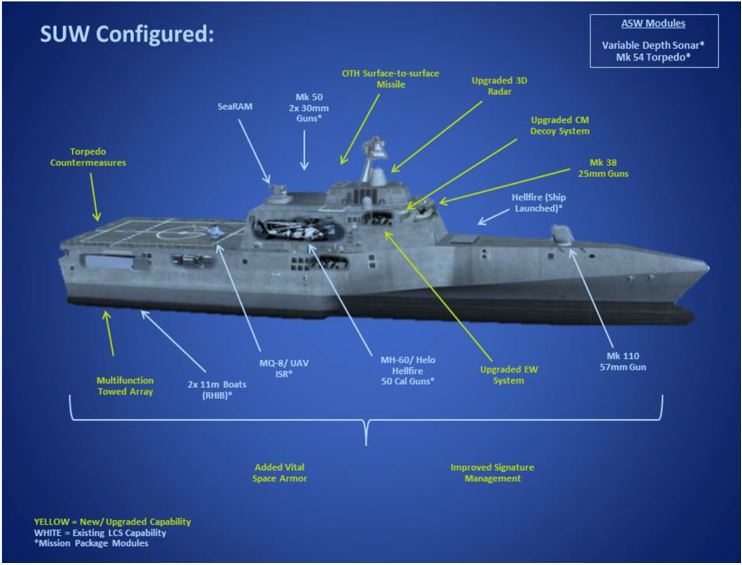

Haciendo un símil con el armamento de un buque de guerra: una fragata que se precie puede lanzar misiles (sin contar con los misiles balísticos) a una distancia aproximada de 80 millas (148 kilómetros aproximadamente). También cuenta con misiles buque-aire, otros misiles buque-buque de más corto alcance y por supuesto armamento de menos calibre para autodefensa, siendo este último más importante de lo que parece. Si este armamento de menor calibre —como ametralladoras o cañones de hasta 5 pulgadas— es descuidado o se le resta importancia, la aproximación suficiente para atacar a la fragata de un buque militar (o no) aparentemente inofensivo podría suponer un grave problema a pesar de que esta contara con misiles muy buenos de largo alcance.

Decía el Comandante del acorazado alemán “Graff Spee”, combatiente en la famosa Batalla del Río de la Plata, Hans Wilhelm Langsdorff que:

“Cuando el armamento de largo alcance no ha funcionado, no queda sino batirse con el pequeño calibre, cuerpo a cuerpo como hacían nuestros antepasados”

Algo parecido podría ocurrir si se descuida la defensa a nivel endpoint o las comunicaciones internas de la red.

Retomando la pregunta inicial y volviendo a la aproximación submarinista: ¿Cómo combatir a las APT? Cuando un buque militar detecta la presencia de un posible submarino, aunque sea dentro de unas maniobras, debe abandonar cualquier tarea para buscarlo.

Igualmente, en una red de una empresa u organización, entre campañas de phishing o ejecuciones de malware desde dispositivos extraíbles, la posible presencia de una APT debe dirigir la atención a ella. Preguntarse qué evidencias se tienen de que hay una APT en la red es similar a cuál es la última posición conocida del posible submarino conocido como DATUM, es decir, la última evidencia que tenemos de que el submarino supuestamente ha estado ahí. A partir de dichas evidencias se puede clasificar como submarino posible (POSSUB), probable (PROBSUB) o cierto (CERTSUB).

Las evidencias pueden ser desde una frecuencia de alguna pala del eje, algún aparato auxiliar (como la de un compresor) o cualquier sonido característico de un submarino. Centrémonos en esto un poco más. Todos los barcos o submarinos de la misma serie tienen la mayoría de los sonidos en la misma frecuencia. Sin embargo, cada unidad en particular tiene una frecuencia que la diferencia de las otras de su clase. Es decir, con la detección submarina, no solo se podría decir la clase de buque sino también, aun, llegar a clasificarla por nacionalidad o incluso su nombre.

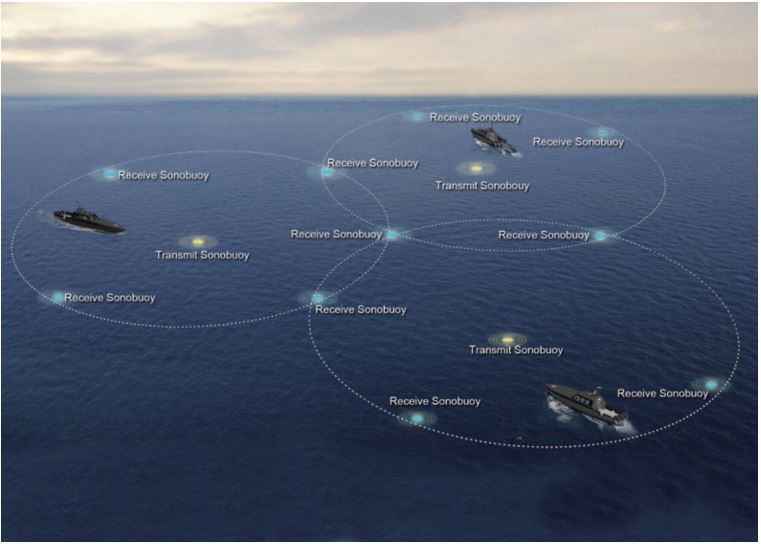

Esto no sería posible sin tener una gran base de datos. ¿Podría hacerse lo mismo con las APT? Es decir, entrenar IDS y hacerles capaces, no solo de reconocer que hay una APT dentro de la red sino también, a partir de su base de datos poder, aun, discernir su posible nacionalidad e incluso su nombre. Es decir, la identificación de las Tácticas Técnicas y Procedimientos (TTP, por sus siglas en inglés). Una vez que se tiene el DATUM, la misión es investigarlo. En la Segunda Guerra Mundial, los submarinos se buscaban con un precario SONAR y poco más. La inclusión de la aeronave (enemigo más temido por el submarino) abrió una nueva puerta a la guerra antisubmarina, así como el uso de campos de sonoboyas tanto activas como pasivas.

Traducido al ciberespacio, esto ofrece nuevas formas de enfrentarse a una APT. Una vez que se sabe que está dentro de la red: ¿se podría dejar algún cebo para se descubra? Hay que tener mucho cuidado en cada acción, porque la APT, al igual que el submarino, en cuanto cree que puede haber sido descubierto, lanza un torpedo en la dirección donde sospecha que está el buque de guerra más cercano, se sumerge a una profundidad de seguridad y abre distancia hasta desaparecer. El uso de sonoboyas podría asemejarse al uso de honeypots, por lo que es interesante estudiar donde colocarlos y qué se puede hacer para que resulten atractivos. Hay que destacar que el ingenio, en estos casos, es un valor añadido.

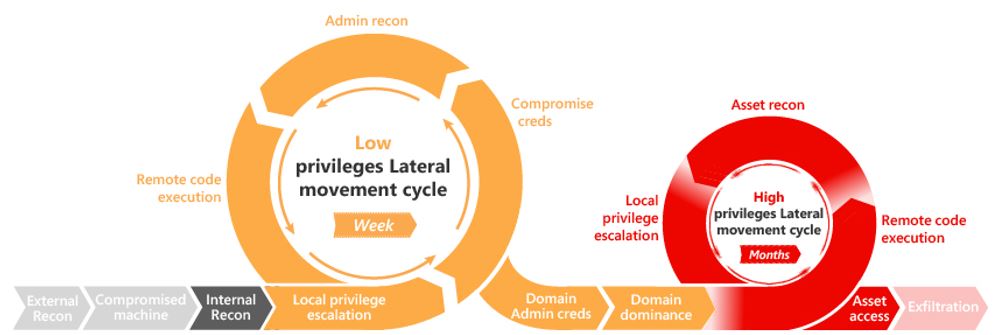

A partir de la siguiente imagen, con las fases de un ataque más detalladas, se podría hacer un planteamiento de donde poder detectar a un atacante, incluso en una fase previa a que haya entrado en la red:

El caso del uso de las aeronaves, metafóricamente, es comparable con dos factores a distintos niveles en una empresa, por ejemplo. Primero, a nivel directivo, hay que tener una vista de pájaro de la situación, ya que en ocasiones el personal que investiga activamente el incidente, los técnicos, pueden estar tan centrados en encontrar evidencias que no son capaces de abstraerse y analizar de una manera global lo que está ocurriendo.

Por otra parte, las aeronaves con capacidad antisubmarina utilizan diversas técnicas: reciben y analizan la información proporcionada por las sonoboyas (activas o pasivas) para triangular posiciones, o utilizan detectores de anomalías magnéticas (MAD, por sus siglas en inglés) que podrían encontrar a un submarino si está relativamente cerca de la superficie.

Análogamente en ciberseguridad, los Threat Hunters representan el rol de aeronaves antisubmarinas. El uso del Threat Hunting puede hacer recuperar la iniciativa por parte de la organización que está siendo atacada y, como hemos visto, por niveles: si el submarino pierde la iniciativa, irá a por la discreción y si pierde está, buscará su propia seguridad y huirá. Así mismo, se puede hacer perder la iniciativa a la posible APT tratando de adelantarse a sus próximas acciones.

En este aspecto, es necesario mencionar también el término de Purple Team. Cada vez, el personal del SOC y Blue Teams se empieza, también, a formar para adquirir conocimientos propios de un Red Team. El General y gran estratega Sun Tzu, decía: “conoce a tu enemigo y conócete a ti mismo y saldrás victorioso en mil batallas”. Saber como piensa el atacante es tan importante o más que saber cómo defenderse. Por lo tanto, el Purple Team debe estar a la vanguardia en las nuevas técnicas, con las directrices del equipo de Threat Intelligence, y debe aportar a los operadores de monitorización indicadores de compromiso que les hagan ir por delante del posible siguiente paso de la APT. En otras palabras: intentar cerrarle todas las puertas.

Algo parecido realizan los buques de guerra para hostigar a los submarinos diésel impidiéndoles recargar baterías. Los submarinos diésel necesitan recargar las baterías (aparte de renovar la atmósfera en el interior), al menos una vez al día, y para ello tienen que estar a cota periscópica (entre 14 y 16 metros de profundidad en función del tipo de submarino), lo que es una operación ruidosa y poco discreta. Si se acumulan buques enemigos en la zona, el submarino no podrá encontrar una zona idónea para realizar dicha operación, lo que le hará tomar decisiones muy diversas y peligrosas para su propia integridad: puede posarse en el fondo para ahorrar baterías (si la zona lo permite), o huir, llegando a estar en una situación desesperada y viéndose forzado a romper la discreción en algún momento.

Recopilando todas las particularidades de esta aproximación, podríamos decir que: la detección de una posible APT debería centrar las máximas atenciones por parte del personal de ciberseguridad de una empresa u organización. Una vez tenemos ese DATUM, la idea es investigarlo para conocer cómo de fiable es y encontrar otras evidencias para afirmar que es una posible APT. Reuniendo evidencias, se podrá conocer en qué fase del ataque podemos estar y así, planificar la estrategia para su hostigamiento.

Una posible atribución sería también interesante, (recordemos: POSSUB, PROBSUB y CERTSUB) a partir de esas “frecuencias características” (TTPs) que se obtienen de la APT. Es muy importante adelantarse a sus acciones, de ahí que la labor del Purple Team, Threat Hunters, etc. sea fundamental. El objetivo principal será que la APT pierda la iniciativa (anonimato), porque a partir de ahí se centrará en mantenerse oculta (discreción) y si sospecha que es descubierta se centrará en su propia seguridad (resiliencia) huyendo de la red pudiendo lanzar un torpedo (ransomware o exfiltración de emergencia masiva de datos) antes de abandonarla.

Dicho esto, como se dice en el argot submarinista, buena caza.

Referencias

- http://www.ieee.es/Galerias/fichero/docs_opinion/2020/DIEEEO12_2020GABSAN_Submarinos.pdf

- https://naukas.com/2012/08/23/en-busca-de-las-llaves-en-el-fondo-del-mar/

- https://www.naval-technology.com/features/feature-the-worlds-best-anti-submarine-warfare-asw-helicopters-4153353/

- https://www.ultra-electronics.com/uploads/business-documents/media-brochures/ultra_iss_brochure_uk.pdf

- https://docs.microsoft.com/es-es/advanced-threat-analytics/ata-threats