Ver primera y segunda parte.

¡Buenas cazadores! ¿Qué tal va la temporada de caza?

Tras lo visto en anteriores posts, en este artículo vamos a continuar entendiendo y mejorando nuestro laboratorio de Threat Hunting.

Ya hemos aprendido a introducir nuestros datos sobre ataques reales y ahora aprenderemos a explotar esos datos. Poder visualizar los datos de una manera cómoda es, junto con la selección de buenas fuentes de datos, la parte más importante de un laboratorio. Todo el tiempo que invirtamos en una visualización intuitiva y agradable será tiempo ahorrado durante el análisis.

Ahora vamos de vuelta al laboratorio, esta vez vamos a aprender a manejar algunas de las funcionalidades de HELK que aún no hemos visto.

El Laboratorio – Visualización de datos

Kibana Dashboards

Los dashboards de Kibana son la parte visual que nos ofrece el laboratorio HELK. Desde Kibana es posible crear visualizaciones y pizarras de trabajo visualmente muy atractivas y que permiten, de un vistazo, saber si estamos ante algo sospechoso o no.

Para ello, HELK dispone de varios dashboards que veremos brevemente. Para verlos, pinchamos sobre el icono del menú lateral derecho que pone “Dashboard”.

1. ALL-MITRE-ATTACK

Este proporciona una visualización práctica y fácil de usar de las técnicas, tácticas, grupos APT… que hay en Mitre ATT&CK. Muy útil para ver rápidamente qué técnicas se le atribuyen a un grupo o necesidades parecidas.

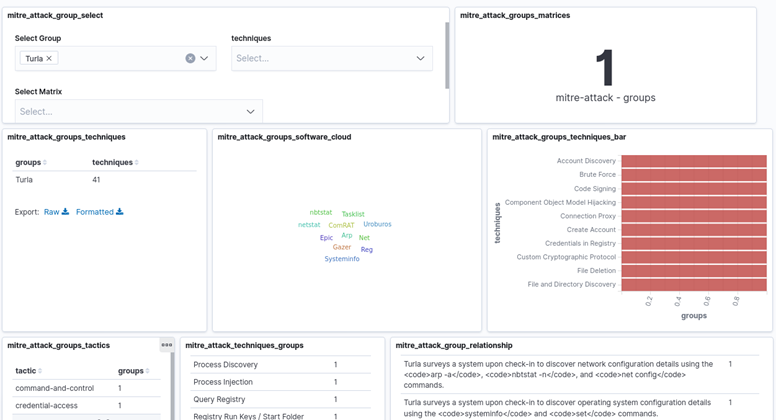

2. MITRE-ATTACK-GROUPS

Esta visualización permite la investigación de un grupo APT por los datos que hay en Mitre ATT&CK sobre él. El dashboard ofrece un formulario de búsqueda y muestra una serie de visualizaciones muy interesantes.

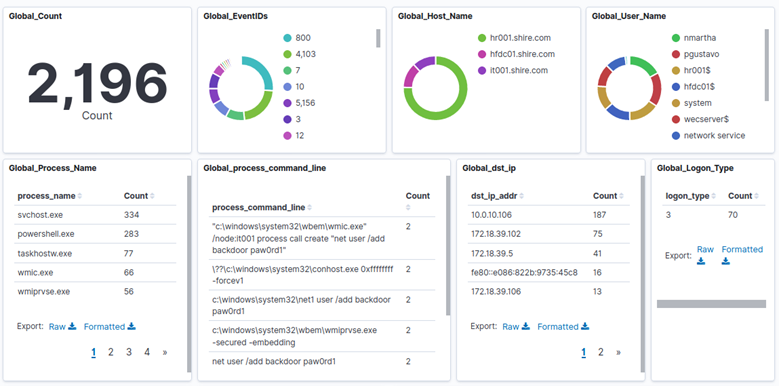

3. Global Dashboard

Este dashboard os ofrece una visualización rápida de todos los eventos existentes en el laboratorio en el rango temporal que se establezca; este es un dashboard muy útil cuando no se sabe lo que se busca. Por ejemplo, permite ver de manera rápida si un equipo genera más eventos de los normal, si un proceso está siendo muy ruidoso o si se están haciendo más peticiones a una IP de lo esperado.

4. Host Investigation Dashboard

Esta pizarra es muy útil cuando se sabe que algo ha pasado en un equipo y es necesario ver más en detalle los eventos relacionados con ese equipo. El dashboards requiere el nombre del equipo a investigar y el rango de fechas que estemos interesados en investigar.

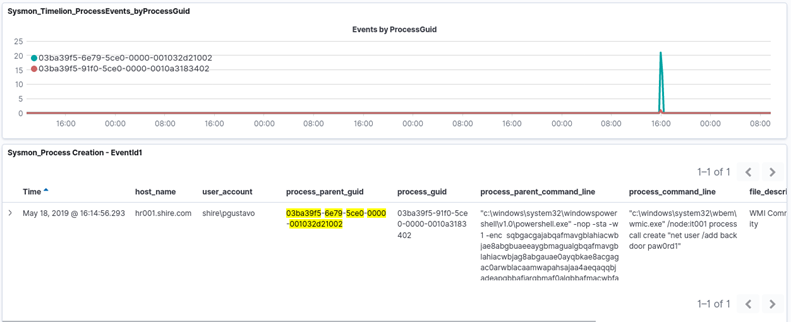

5. Process Investigation

Al igual que el anterior dashboard permitía investigar un equipo, en esta pizarra es posible investigar las acciones de un proceso concreto utilizando su GUID.

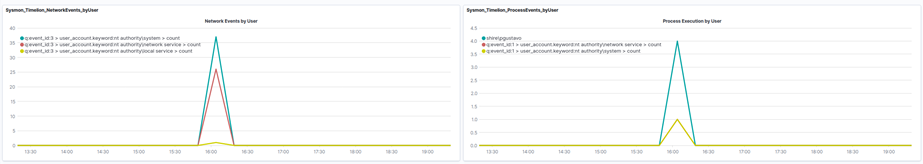

6. User Investigation Dashboard

Al igual que los anteriores, desde aquí es posible investigar los eventos, pero en este caso aquellos relacionados por un usuario concreto.

7. Sysmon Dashboard

Esta pizarra es la misma que la de Global Dashboard, pero únicamente con los datos que enviados por Sysmon.

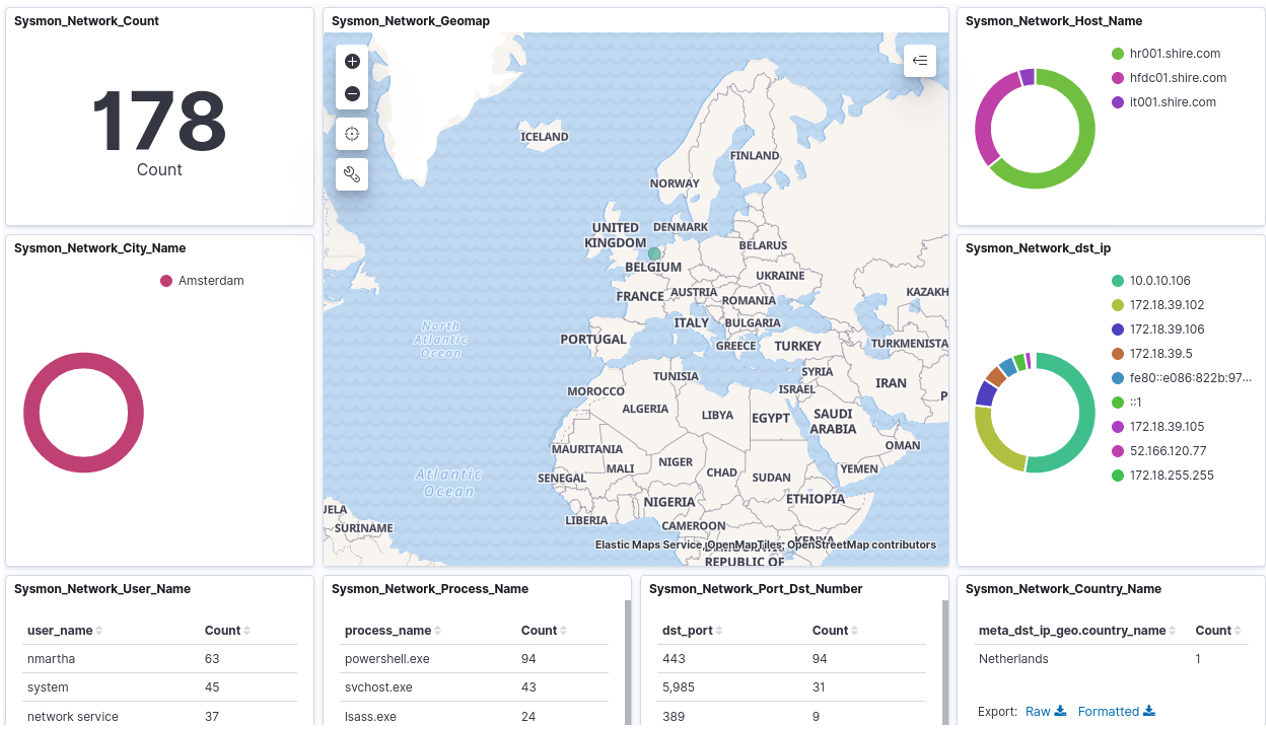

8. Sysmon Network Dashboard

Esta pizarra permite investigar los eventos 3 de Sysmon, es decir, los relativos a tráfico de red. Esto permite descubrir qué procesos de qué equipos están realizando conexiones de red y a qué países.

Aparte de todos estos, HELK dispone de muchos otros dashboards, sin olvidar que Kibana ofrece la posibilidad de crear los nuestros propios de una manera muy cómoda.

En la próxima entrada, veremos Grafiki, un proyecto personal que permite una visualización de los datos mediante grafos, y que estoy seguro de que será de mucha utilidad. Hasta entonces, feliz caza!