Dentro del universo Windows existen infinidad de características y detalles que, dada su magnitud y profundidad, podrían conformar a su vez múltiples universos en los que divagar, aprender y, sobretodo, perderse.

En el artículo de hoy vamos a hacer un alto en los Identificadores de Seguridad de Windows, con la esperanza de dar a conocer (o recordar) algunas de las posibilidades que nos ofrece. Primero, un poco de teoría.

¿Qué es el SID? El SID (Security Identifier), explicado de forma breve, es el equivalente a nuestro DNI. Es decir, Windows genera un SID único e inalterable para cada una de sus entidades. Se entiende por entidad como todo aquello que puede ser autenticado por el Sistema Operativo (usuarios, grupos, procesos, etc.). En definitiva, gracias a este mecanismo, el usuario del dominio Paco tendrá para siempre su propio identificador, como también lo tendrá el grupo de Administradores del Dominio.

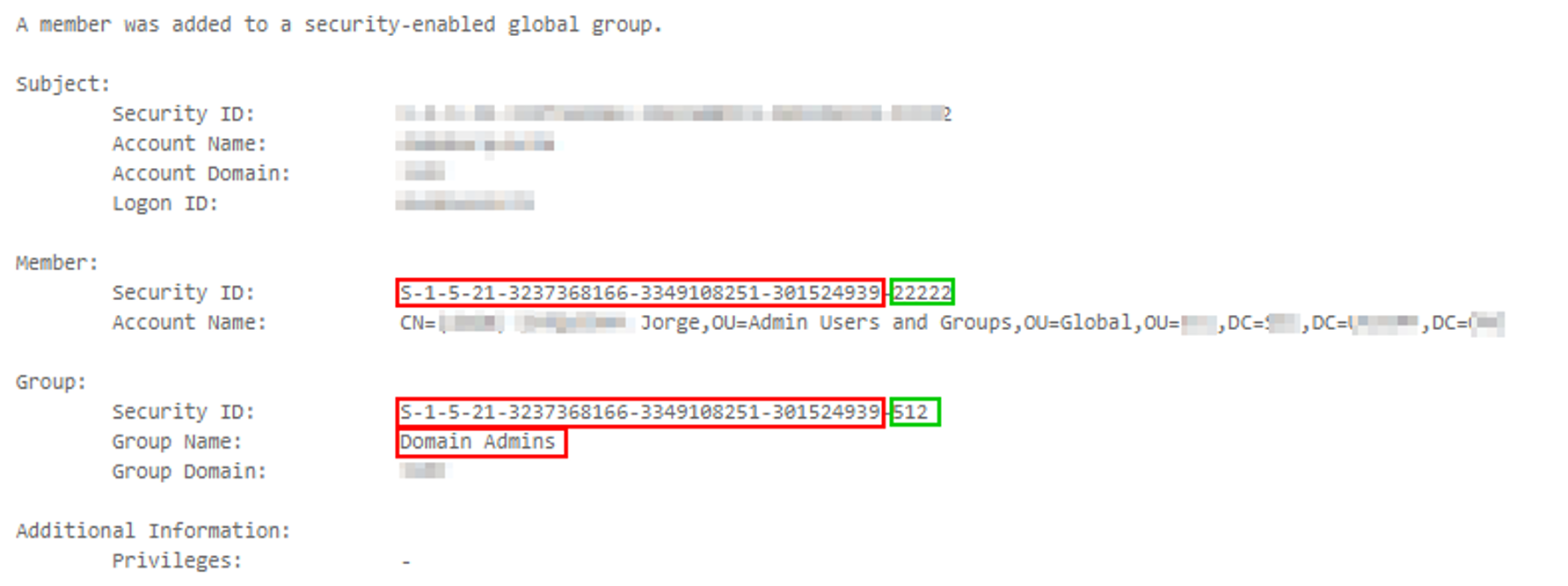

En lo que respecta a los grupos de seguridad, Windows decidió establecer un conjunto de SIDs (Well-known SIDs) para establecer un criterio común de identificación sobre ellos. Por ejemplo, en el caso del grupo Administradores del Dominio, el SID sigue un patrón que comienza por S-1-5-21 y finaliza con la secuencia 512 . De acuerdo con esta información, un ejemplo de SID de un grupo de Administradores del Dominio podría ser el siguiente:

S-1-5-21-3237368166-3349108251-301524939-512

En todos los SIDs, la secuencia numérica intermedia sigue el patrón xxxx-yyyy-zzzz, cuyo valor identifica al dominio de la organización.

Ahora que ya conocemos un poco más algunos aspectos básicos de los SID, ¿De qué nos sirve desde el punto de vista de la seguridad?

En primer lugar, y gracias al apoyo del maravilloso EventID 4728 de Windows, podemos ser capaces de registrar cuándo un usuario ha sido añadido a un grupo de interés, como lo es por ejemplo el grupo global de Administradores de Dominio:

Si bien es cierto que este hecho podría haberse registrado gracias al nombre del grupo “Domain Admins”, pudiera ser que, en algún momento, alguien interno a la organización o un atacante cambiaran el nombre de dicho grupo. Es una posibilidad remota, sí, pero nunca se sabe en estos tiempos :)

De la imagen anterior, podemos también identificar el SID del usuario que ha sido añadido al grupo de Administradores del Dominio:

S-1-5-21-3237368166-3349108251-301524939-22222

Por lo tanto, y en segundo lugar, si somos capaces de registrar cada uno de los SID que identifican a las cuentas de usuarios más relevantes de la organización a proteger, podremos ser capaces de llevar a cabo una monitorización exhaustiva del comportamiento de las mismas de forma bastante más precisa.

Por ejemplo, seremos capaces de seguir monitorizando su actividad aunque ocurra un cambio de nombre de cuenta (pese a que nuestro fiel aliado EventID 4781 debería sernos de utilidad para darnos cuenta de un hecho como este).

En tercer lugar, de cara a una auditoría forense, podría ser interesante buscar trazas concretas de un usuario por su SID en lugar de por su nombre, ya que ante un cambio del mismo, sumado a una cantidad elevada de datos a analizar, podríamos llegar a no darnos cuenta de este hecho, perdiendo por tanto trazas de acciones potencialmente determinantes para la investigación.

En cuarto y último lugar, de cara a un informe pericial, y en caso de tener que realizar cualquier mención sobre alguna entidad de Windows (recordamos que pueden ser grupos, cuentas de usuarios, procesos, etc.), podríamos referenciar su SID, dado que ahora tenemos la seguridad de que sirve como identificación inapelable.

En definitiva, la característica SID puede sernos de utilidad para tener la certeza de que cada acción tiene un dueño, por mucho que pueda cambiar de apariencia.