En un proceso continuado a lo largo de los últimos lustros, los términos de gobernanza y de buen gobierno han venido adquiriendo un creciente protagonismo en todo tipo de organizaciones que, o bien han buscado mejorar su nivel de madurez o, en otros casos, se han visto sometidas a los requisitos de nuevos marcos sectoriales de control.

La preocupación por los problemas de “gobierno corporativo” en todo tipo de organizaciones apareció por primera vez en el “Informe Cadbury” (Reino Unido, 1992); este informe recogía un “código de buen gobierno” al que debían adherirse las corporaciones que cotizaban en la bolsa de Londres.

Posteriormente, en 1999 y 2004, la Organización para la Cooperación y Desarrollo Económico, OCDE, publicaría las primeras ediciones de sus “Principios de Gobernanza Corporativa”.

En 2004 los investigadores del Instituto de Tecnología de Massachusetts, MIT, Peter Weill y Jeanne Ross propondrían seis activos clave que deberían ser objeto de prácticas de gobierno en cualquier organización:

- Los activos financieros,

- los activos físicos,

- los recursos humanos,

- el esquema de relaciones de la organización,

- la propiedad intelectual, y

- la información y las Tecnologías de la Información.

Cronología de los marcos de referencia en gobernanza corporativa

En el ámbito de las Tecnologías de la Información vendrían después marcos de trabajo como COBIT, “un marco para el gobierno y la gestión de las tecnologías de la información de la empresa, dirigido a toda la empresa”, y normas internacionales como ISO/IEC 38500 “Gobernanza corporativa de la Tecnología de la Información”. Habían nacido con el propósito de desarrollar esta capacidad empresarial como una parte integral del gobierno corporativo de las organizaciones; de forma elemental, se puede definir como el liderazgo, los procesos y las estructuras que aseguran que las tecnologías de la información apoyan los objetivos y estrategias de la organización.

Sin solución de continuidad, el año 2013 alumbraría la primera edición de la norma ISO/IEC 27014 “Information Technology. Security Techniques. Governance of information security”, vigente hasta diciembre de 2020 en que apareciera una segunda versión, renombrada como “Information security, cybersecurity and privacy protection. Governance of information security”.

Más recientemente, en septiembre de 2021, una nueva norma de la Organización Internacional de Normalización, la ISO 37000 “Governance of organizations. Guidance” ha venido a consolidar el edificio de la gobernanza:

“La gobernanza corporativa es un sistema basado en las personas que permite la dirección, la supervisión y el rendimiento de cuentas de una organización en el marco de la consecución de las metas definidas. En esencia, esto incluye:

a) establecer y comprometerse con el propósito y los valores de la organización;

b) determinar el enfoque de la organización para la generación de valor;

c) dirigir y comprometerse con la estrategia para generar valor;

d) vigilar que la organización se desenvuelva y se comporte de acuerdo con las expectativas establecidas por su órgano de gobierno;

e) proporcionar trazabilidad acerca de este desempeño y comportamiento.

Es en este escenario en el que, hace unos días, el Centro Criptológico Nacional ha publicado su Informe “Aproximación al marco de gobernanza de la ciberseguridad” del año 2022.

Una aproximación proactiva

Indudablemente, el actual y complejo escenario de contantes oleadas de ciberataques de alta persistencia y notable sofisticación tecnológica exige adoptar otras respuestas diferentes, más allá de la mera respuesta reactiva. Como acertadamente señala el documento, “el éxito de la transformación digital depende, en gran medida, de garantizar los requisitos mínimos de seguridad protegiendo la información tratada y los servicios prestados”.

Aspecto clave para la ciberseguridad es medir y determinar indicadores que permitan parametrizar la amenaza, identificar el estado de seguridad y, de esta forma, determinar la superficie de exposición en función de las amenazas conocidas, las vulnerabilidades de la tecnología, las deficiencias en la implementación de la seguridad y la mala praxis de los usuarios.

Naturalmente, la hoja de ruta para una prevención proactiva se fundamentará en la adopción del Esquema Nacional de Seguridad (ENS).

Salvaguardas

Partiendo del mencionado escenario de ciberataques diarios de peligrosidad muy alta o crítica contra el sector público y las empresas estratégicas, esta guía del CCN recuerda que la gestión de la ciberseguridad de cualquier organización debe estar completamente alineada con la criticidad de sus procesos, sin olvidar que la ciberseguridad no contempla únicamente aspectos técnicos, sino también organizativos, normativos y legales. Para ello, resulta indispensable que las salvaguardas tecnológicas estén coordinadas e integradas en una capa organizativa (gobernanza) que contemple aquellos aspectos complementarios a la tecnología (cumplimiento), necesarios para asegurar que la ciberseguridad y la seguridad de la información se entienden como un proceso ordenado y metodológico dirigido a garantizar la ciberresiliencia de los procesos de negocio.

El documento repasa los diferentes tipos de salvaguardas: las organizativas, normativas y procedimentales; las tecnológicas; la vigilancia y la auditoría continua; y, finalmente, las conductuales, que sitúan a las personas como elemento crítico de la estrategia de protección de los departamentos de ciberseguridad.

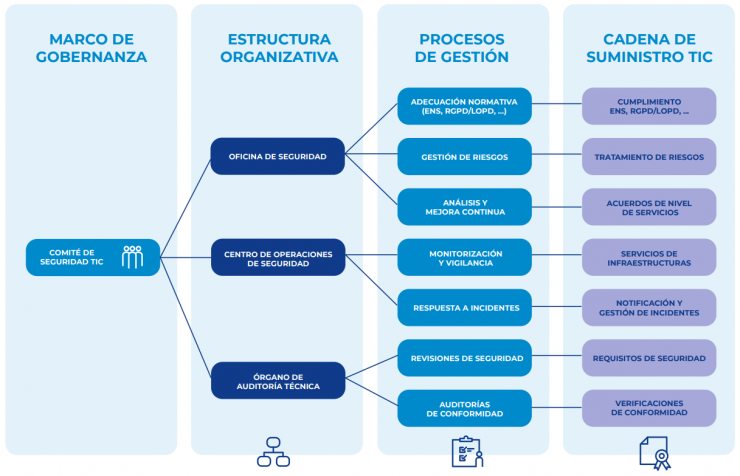

El marco de gobernanza de la ciberseguridad

Después de esta revisión del contexto, el documento concluye que la gestión de la ciberseguridad, como tarea clave para la prevención proactiva, requiere del establecimiento de un marco de gobernanza, en el que se designen a las entidades responsables de dicha gestión y se definan claramente sus competencias en este ámbito, que deberán ser conocidas por toda la organización. El modelo básico de referencia propuesto se basa en tres premisas:

- Identifica una estructura organizativa de unidades prestadoras de los diferentes servicios de ciberseguridad;

- Integra los procesos de gestión para la gobernanza de la ciberseguridad, con especial énfasis en los servicios de prevención proactiva que dicho marco debe contemplar; e

- Identifica los servicios aprovisionados por la cadena de suministro de Tecnologías de la Información, así como los requisitos de cumplimiento exigibles a los suministradores.

La estructura organizativa del Marco de Gobernanza propuesto se basa en los componentes que seguidamente se analizarán. En todo caso, dicho modelo admitirá variaciones en su desarrollo, atendiendo a diversas características de la organización y precisando de una adaptación en función de: la estrategia y objetivos que, en esta materia, defina la entidad a través del Comité de Seguridad TIC; la asignación de funciones y responsabilidades; las obligaciones adicionales que pueda tener la entidad; su dimensión; las dependencias organizativas y con terceros existentes; su grado de madurez; sus capacidades; etc.

El Comité de Seguridad TIC

Se constituye como el órgano especializado y permanente de una organización para la ciberseguridad y estará integrado por aquellas personas con responsabilidad en la toma de decisiones en materia de seguridad y privacidad de la información, así como por aquellas designadas en representación de otros órganos o comités.

En primer lugar, se propone una extensa lista de responsabilidades en diferentes ámbitos.

Para la ejecución de dichos cometidos el Comité de Seguridad TIC podrá apoyarse en la figura del Responsable de Seguridad de la Información y en tres entidades operativas:

- Una Oficina de Gobernanza y Cumplimiento Normativo de la Seguridad TIC;

- Un Órgano de Auditoría Técnica; y

- Un Centro de Operaciones de Ciberseguridad.

Este esquema también podría verse complementado con una unidad específica para la Gestión de Incidentes de Seguridad.

Especial atención deberá prestar este Comité al desarrollo de instrucciones técnicas de seguridad, a la elaboración y actualización de la Política de Seguridad de la Información y a los servicios y soluciones prestados por terceros pertenecientes al sector privado.

En todo caso, la responsabilidad última de la seguridad siempre recaerá en el Comité de Seguridad TIC, que, partiendo de su responsabilidad como órgano que aprueba la estrategia, alinea la seguridad con los objetivos del organismo, define los objetivos de cumplimiento de apetito de riesgo y supervisa el cumplimiento del ENS, con sus principios básicos y requerimientos mínimos.

La Oficina de Gobernanza y Cumplimiento Normativo de la Seguridad TIC

Entre las competencias de esta Oficina se incluyen la coordinación de los diferentes actores de seguridad de los órganos concernidos y el Centro de Operaciones de Ciberseguridad. Además, tendrá funciones de asesoría legal y normativa, prestando apoyo en la resolución de cuestiones de este ámbito a toda la estructura de seguridad y pudiendo asumir competencias de asesoría legal en materia de ENS, Protección de Datos y otras regulaciones del entorno de la seguridad de las TIC, la resiliencia y la privacidad.

El Órgano de Auditoría Técnica

Así mismo, se recomienda la constitución de un Órgano de Auditoría Técnica independiente para la realización de auditorías de conformidad de los sistemas.

Se subraya especialmente la necesidad de independencia de este Órgano respecto al resto de la estructura técnica y de seguridad.

Modelo de Gobernanza de un Centro de Operaciones de Ciberseguridad (COCS)

El cuarto elemento propuesto dentro de la estructura organizativa del Marco de Gobernanza es el Centro de Operaciones de Ciberseguridad: se trata de una responsabilidad de la organización, a través de la Unidad responsable de la Operación de la Ciberseguridad que asume la dirección técnica y estratégica del servicio, con la colaboración de las unidades responsables de las infraestructuras y operaciones en todos aquellos elementos relacionados con la infraestructura de ciberseguridad.

El documento desarrolla una propuesta de estructura funcional del COCS articulando un nivel de dirección estratégica, otro nivel de dirección técnica y, finalmente, un nivel de operación y gestión.

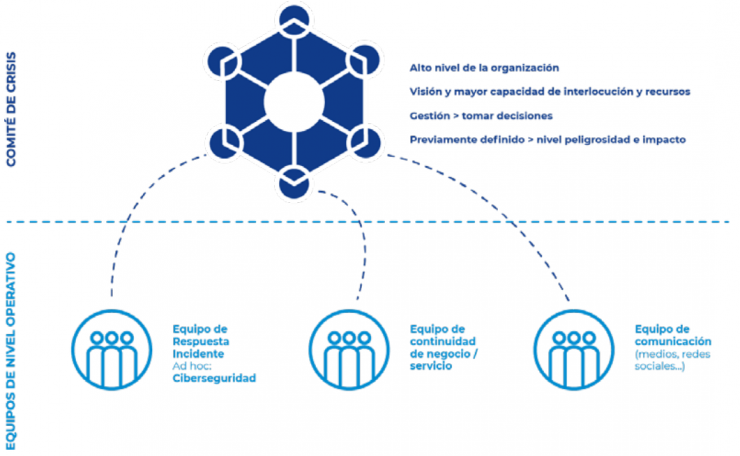

Gestión de crisis

El último capítulo del documento se focaliza en aquellos ciberincidentes que derivan o evolucionan hacia lo que cabe calificarse de crisis por su impacto real o potencial y que, por tanto, precisan de una preparación previa.

Con independencia del tipo de ciberincidente que haya podido causar la crisis, se hace patente que su resolución implica una competencia de gestión que se manifiesta a través de la dotación de capacidades y estructuras de gestión (comités, equipos, …) adecuadas para abordar la crisis con garantías de éxito.

En toda crisis se identifica una esfera operativa y de respuesta técnica al incidente junto a otra esfera organizativa y estratégica.

En definitiva, la capacidad de gestionar una situación de crisis depende en gran medida de las estructuras o comités que se hayan establecido antes de que ocurra el desastre causado por ese ciberincidente o suceso de “baja probabilidad y alto impacto”.

El modelo propuesto se centra en el Comité de Crisis, como órgano encargado de la gestión de la crisis a alto nivel dentro de la organización, con una visión más amplia y estratégica. Su composición puede ser variable en función de la naturaleza del incidente o de la situación, aunque es preferible que algunos roles, como el presidente del Comité, el coordinador del Comité y los responsables operativos, de comunicación y jurídicos, sean permanentes.

El documento desarrolla cómo se debe activar el Comité de Crisis, sus funciones, su composición, el desarrollo de sus reuniones, la dinámica entre reuniones, el cierre de la crisis y la desactivación del Comité, la realización de pruebas y simulaciones y la documentación asociada a la gestión de crisis (Plan de Gestión de Crisis, Plan de Respuesta ante Ciberincidentes, Plan de Continuidad, Plan de Comunicación, …).

Recapitulando

En definitiva, el documento desarrolla un marco que integra las múltiples competencias corporativas en materia de seguridad de la información y ciberseguridad (estructura organizativa, roles, responsabilidades, marco normativo interno, procesos, actividades, herramientas, …), desde las entidades con capacidad de toma de decisiones hasta las normativas y herramientas técnicas normalizadas del ecosistema CCN que articulan la actividad técnica diaria; es decir, aglutina el extenso abanico de actividades a realizar en el marco de los procesos de gobierno y gestión de la ciberseguridad.

Se trata, por tanto, de una guía detallada acerca de la estructura organizativa y distribución de roles y responsabilidades necesarios para responder de forma razonable a la avalancha de ciberataques. Por otra parte, destaca por tratarse de una propuesta adaptable a las circunstancias y grado de madurez de cada organización.

Ciertamente, el marco de gobernanza propuesto en este documento diverge del enfoque clásico de marco de gobernanza descrito por las normas de gobernanza del universo ISO, como es el caso de la ISO/IEC 27014 o de la ISO 37000, es decir, un conjunto de principios y un modelo de procesos y responsabilidades, y se escora frecuentemente hacia el campo de la gestión de la ciberseguridad… ¡pero ese análisis será materia para otra futura entrada de este blog!

En todo caso, se trata de un documento de lectura muy recomendable para todas aquellos responsables y decisores de organizaciones públicas o privadas sometidas en alguna medida al ENS; les resultará de gran utilidad a modo de lista de comprobación para mejorar el nivel de madurez de los múltiples procesos y actividades necesarios para la construcción y mejora de las capacidades de ciberdefensa de sus respectivas organizaciones… ¡y todo ello en un único documento!