Sin duda, MITRE ATT&CK se ha convertido en el marco de trabajo de referencia para la estructuración (y análisis, y detección…) de tácticas y técnicas ligadas a operaciones ofensivas. Este estándar de facto constituye un esfuerzo enorme que sirve de gran ayuda para todos los que trabajamos en seguridad, pero también tiene muchas opciones de mejora, al ser un trabajo en curso y permanente actualización. Algunas de las críticas a MITRE ATT&CK pasan por la estructura plana de técnicas asociadas a cada táctica, sin ningún tipo de estructura que facilite su análisis.

En particular, en el caso de la táctica Reconocimiento, en la que un actor hostil trata de obtener información sobre su objetivo a través de diferentes medios, MITRE ATT&CK proporciona igualmente una estructura plana para las técnicas, como en el resto de tácticas, pero en este caso mezcla conceptos que pueden inducir a error y que no constituirían técnicas en sí mismas. Veamos: MITRE ATT&CK define las siguientes técnicas para la táctica “Reconnaissance” (no detallamos al nivel de sub técnica):

| ID | Technique |

| T1595 | Active Scanning |

| T1592 | Gather Victim Host Information |

| T1589 | Gather Victim Identity Information |

| T1590 | Gather Victim Network Information |

| T1591 | Gather Victim Org Information |

| T1598 | Phishing for Information |

| T1597 | Search Closed Sources |

| T1596 | Search Open Technical Databases |

| T1593 | Search Open Websites/Domains |

| T1594 | Search Victim-Owned Websites |

Como vemos en la relación de técnicas anterior, ATT&CK plantea al mismo nivel (técnica) elementos del reconocimiento como el qué busca un actor (“Gather Victim…”) con el dónde (“Search…”) y con el cómo (“Active Scanning”, “Phishing”) lo hace.

Realmente, las técnicas estarían ligadas al cómo en primera instancia, no tanto al dónde, ni mucho menos al qué. Aquí ATT&CK puede inducir a error, ya que una técnica determinada se puede usar contra una fuente de datos concreta con el objetivo de obtener cierta información. Por ejemplo, active scanning puede ser empleado contra páginas web del objetivo con la intención de obtener información relativa a identidades de empleados, pero también contra rangos de IP del objetivo para obtener datos de servicios expuestos. La técnica en este caso se aplica con diferentes finalidades, pero sigue siendo la misma.

Debemos plantear las técnicas (el cómo) ligadas a las disciplinas de adquisición de inteligencia: HUMINT, OSINT, SIGINT, MASINT y GEOINT (estas disciplinas no están siempre consensuadas entre analistas). Estas disciplinas marcarían una primera clasificación para las técnicas de reconocimiento, definiendo cómo obtener información relevante y rompiendo de paso la estructura plana de técnicas que ATT&CK tiene definida.

A partir de estas cinco disciplinas se puede empezar a plantear una clasificación más fina (por ejemplo, en HUMINT podríamos hablar de HUMINT abierta o HUMINT clandestina), dentro de la cual se incluirían las técnicas específicas como “Active Scanning” o “Phishing for Information”, en estos dos casos bajo el paraguas de SIGINT.

Pero de forma previa a las técnicas, y con independencia de su identificación y clasificación, tenemos que determinar qué información buscar sobre el objetivo. ATT&CK identifica cuatro tipos de información: sistemas, identidades, red y organización. En este caso, aunque de nuevo con una estructura plana, el framework sí identifica buena parte de la información que un actor requiere para una operación ofensiva: personas, tecnologías y organización (desde ubicaciones físicas hasta relaciones comerciales).

No baja a un detalle fino (por ejemplo, no se contempla la obtención de información personal de empleados del objetivo, aunque se deja lanzada la idea), cuya estructuración seguramente requeriría un esfuerzo considerable por las diferentes tipologías de información a considerar: un actor puede obtener de su víctima, en el reconocimiento inicial, cualquier dato que le sea útil para la operación.

Ligado a la información a obtener, y también de forma previa a las técnicas a utilizar, el reconocimiento implica la identificación de fuentes de datos de las que se puede obtener la información necesaria (que hemos identificado ya) para el éxito de la operación (el dónde). ATT&CK se focaliza en fuentes públicas o semipúblicas, y además en todos los casos del ámbito ciber, sin contemplar otras vías tan válidas como las anteriores: desde un libro hasta una persona. Un ejemplo clásico es el “directorio de empleados” que hace unos años se entregaba en formato papel en organizaciones de cierto tamaño y en el que estaban los datos (nombre, departamento, cargo, teléfono, correo electrónico…) de todos los empleados de la compañía. Aunque en muchos casos este directorio servía para calzar un monitor, en malas manos tenía un valor enorme: le estábamos ahorrando a un actor hostil horas y horas de trabajo en la fase de reconocimiento. Aquí quizás sea necesario ampliar -aparte de estructurar- las fuentes de información disponibles en una operación.

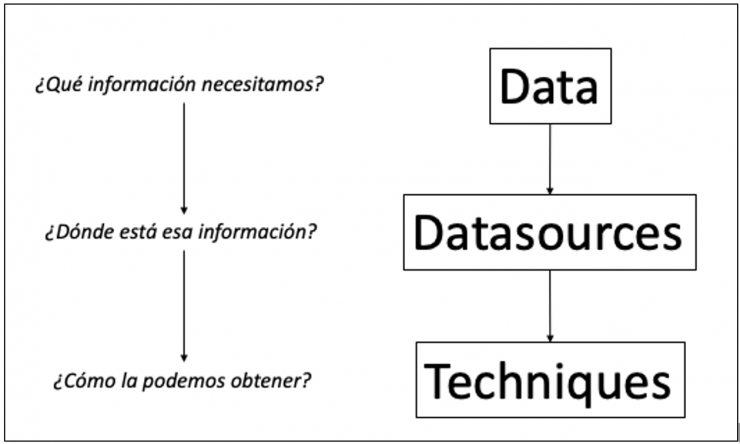

En resumen, tenemos diferentes técnicas que nos ayudan a buscar la información que es útil en una operación ofensiva, y esa información puede estar en múltiples repositorios. En una operación real, el “qué” sería obviamente el primer punto a considerar, seguido del “dónde”, y ambos antes del “cómo”; las técnicas de búsqueda serían el último punto a considerar, una vez hemos determinado qué información necesitamos y dónde puede estar la misma. Tendríamos algo así para dibujar la táctica de reconocimiento:

Aunque en este caso mezcle diferentes conceptos identificados como técnicas para abordar la táctica de reconocimiento, MITRE ATT&CK constituye una referencia básica, como hemos dicho al inicio, para el modelado de actores y operaciones hostiles, y además el hecho de hacerlo públicamente accesible favorece el análisis y la identificación de acciones, y por tanto permite incrementar las capacidades de detección y respuesta. Como todo trabajo en este ámbito, es susceptible de mejora, y de hecho el equipo de MITRE está abierto a colaboraciones, sugerencias, propuestas… que ayuden a mejorar el estándar y, por tanto, la seguridad de todos. Cuando formalicemos algo más una propuesta para las técnicas de reconocimiento, la remitimos.