En los anteriores artículos (parte I, parte II) se ha descrito teóricamente un modelo de cobertura basado en la caracterización de una Unidad de Inteligencia de Threat Hunting, así como la interpretación de las tácticas de MITRE ATT&CK como escenarios estadísticamente independientes para la detección de una amenaza. El presente artículo se expondrá una aplicación práctica del modelo para la detección de APTX.

El documento completo de la investigación puede leerse en el siguiente enlace: https://www.academia.edu/89640446/Threat_Hunting_Probability_based_model_for_TTP_coverage

Modelo de cobertura de Threat Hunting

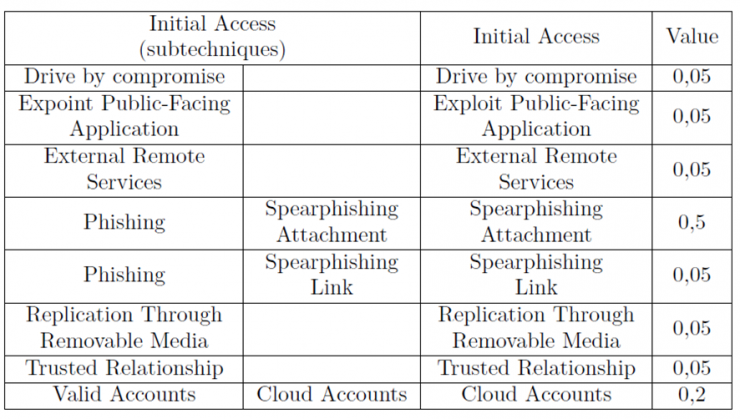

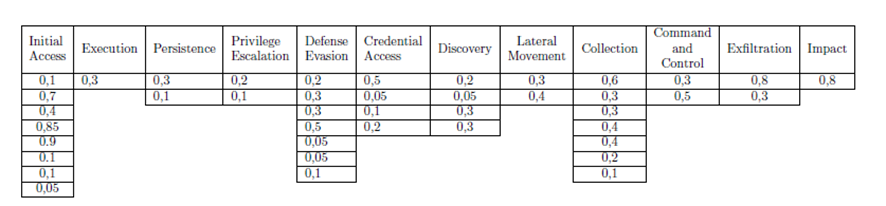

En primer lugar, se tomará el resultado facilitado por el equipo de Threat Intelligence. Dicho resultado debe ser una priorización de técnicas y una valoración sobre 1 del peso de cada una de las técnicas respecto la táctica. En este caso, para la táctica de Initial Access, ha priorizado un total de 8 técnicas/subtécnicas, asignándole los siguientes valores:

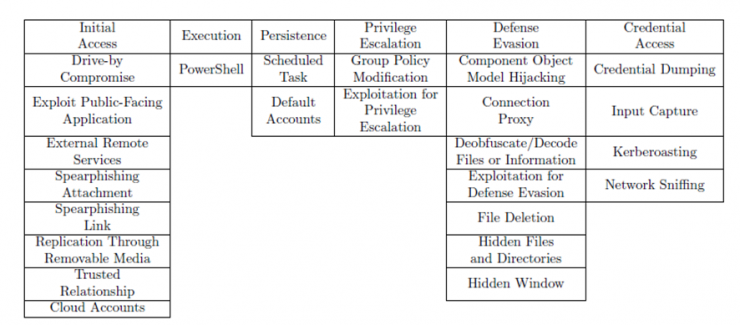

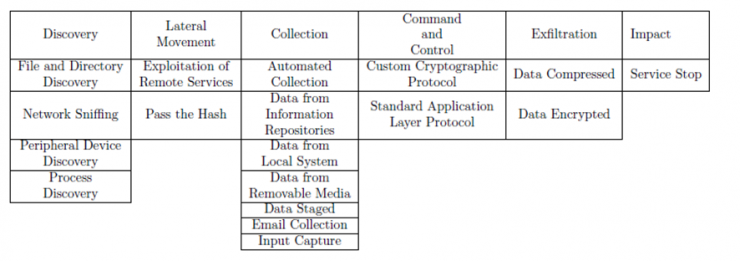

El total de técnicas priorizadas son las siguientes:

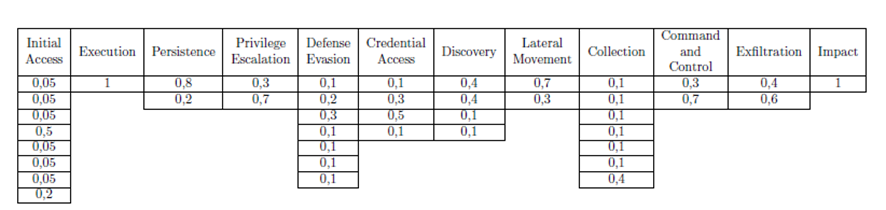

El valor asignado a cada una de las técnicas es el siguiente:

Una vez analizada la importancia de cada una de las técnicas, se va a considerar la cobertura de las Unidades de Inteligencia implementadas en la organización según la evaluación comentada en el artículo anterior. De este modo, se obtiene la cobertura a nivel de Técnica. Esta es la cobertura de toda la matriz considerada para este caso de detección.

La multiplicación de los valores dados en cada una de las tablas permite obtener una cobertura a nivel de táctica por cada una de las técnicas. Es decir, en el caso que nos ocupa, dado que la cobertura a nivel de técnica en Spearphishing Attachment es del 85% y la probabilidad de uso de dicha técnica por parte del grupo es del 50%, la cobertura a nivel de táctica es del 42,5% y, por ende, su probabilidad de detección.

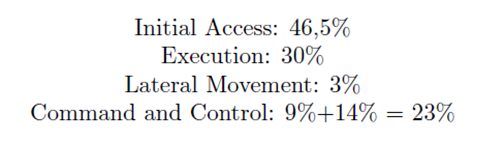

Para el conjunto de la táctica, en caso de monitorizar Spearphishing Attachment, Exploitation for Remote Service y Replication Through Removable Media, la probabilidad de detección es de 42,5%, 3,5% y 0,5%. Por ende, la probabilidad de detección del grupo en la fase de Acceso Inicial es del 46,5%. Si además añadimos PowerShell de la fase de Ejecución, Pass de Hash (Lateral Movement) y Custom Cryptographic Protocol y Standard Application Layer Protocol (Command and Control) nos encontraríamos con el siguiente cálculo:

El modelo de cobertura para el analista se creará con la probabilidad negada de la detección de cada grupo APT. Dicha tabla permitirá crear la multiplicación del sumatorio por táctica y así dibujando la probabilidad total de detección del grupo APT.

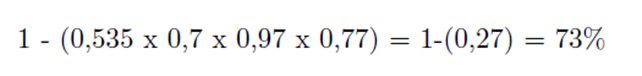

Finalmente, la probabilidad de detectar al grupo en el conjunto de todas las tácticas, es la siguiente:

Es decir, con esta distribución de monitorización de técnicas la probabilidad de detectar al grupo APTX es del 73%.

Conclusiones

Tal y como se ha podido observar, el modelo propuesto presenta una aproximación a cómo priorizar los esfuerzos de los analistas, permitiendo maximizar la eficiencia de los ejercicios de Threat Hunting. Este modelo presenta ciertas premisas que suponen un nuevo reto dentro del modelo de análisis proactivo.

En primer lugar, se debe disponer de la capacidad de generar la Línea Base de Comportamiento a partir del análisis sobre el comportamiento legítimo de la organización y, posteriormente, la extracción del Grado de Anomalía de cada Unidad de Inteligencia.

Por otra parte, tiene un peso importante el conocimiento sobre la Inteligencia de Amenazas, especialmente para el cálculo de la cobertura de las Unidades de Inteligencia, pero también para la creación de la UdI más eficiente o la correcta ponderación de las técnicas. No sólo con el conjunto de técnicas a monitorizar, sino asignando un peso relativo a cada una de ellas.

Finalmente, aparece el modelo de cobertura como una propuesta para la correcta distribución de recursos, por lo que pasará a formar parte de las tareas del analista la elección de qué Unidades de Inteligencia monitorizar y cuándo realizar dichas tareas para minimizar la probabilidad de que un grupo pase inadvertido en la organización.