Está más que dicho y probado que las contraseñas son la llave que da acceso a nuestra información, y de ahí que les demos tanta importancia. Hoy en día utilizamos las contraseñas para acceder al correo, al banco, a las redes sociales, a páginas de compra online… en definitiva, utilizamos las contraseñas para acceder a cualquier sitio; y claro, como las contraseñas tienen que ser robustas, y encima no podemos utilizar la misma para todo, pues acabamos volviéndonos locos. Por eso algunos utilizamos gestores de contraseñas, reglas nemotécnicas, etc. porque si no, es imposible.

Agendas digitales infantiles II – La Seguridad Contraataca.

Hace un tiempo escribí acerca de las agendas digitales que últimamente se utilizan tan alegremente en muchas guarderías y colegios. Es más, este tipo de aplicaciones parecen que salen de debajo de las piedras, levantas una y ahí aparece otra nueva. ¡Champiñones las llamaría yo!

Bien, en mi último post con el que tuve el placer de deleitar a nuestros queridos lectores, hablé concretamente de la seguridad (o falta de ella) de la aplicación que se utiliza en la guardería donde va mi “enano”. Comenté que seguiría investigando para ver hasta qué punto la aplicación en cuestión era segura, pero lamentándolo mucho, unas veces por la carga de trabajo y otras por motivos personales, me ha sido imposible llevar a cabo esta acción.

Agendas digitales infantiles

Se acabaron las vacaciones, vuelven los madrugones, las interminables jornadas laborales, los atascos, pero no somos los únicos a los que se les acaban las vacaciones; a los niños también se les termina el chollo y han de volver a los colegios y a las guarderías. A más de uno, esto último será la única parte positiva de la vuelta de vacaciones.

En mi caso, mi “enano” vuelve a la guardería, y este año han decidido “modernizarse” y adaptarse más si cabe a lo que la tecnología les ofrece. Este año ya no habrá agenda en papel; en su lugar utilizaremos una agenda digital. Una aplicación que descargas en tu Smartphone con toda la información de tu hijo y donde diariamente te informan de su actividad en la guardería. Si ha comido bien, cuánto ha comido, cuánto ha dormido, etc.

Identificación a distancia… DNI 3.0

En época estival, es tiempo de playa, de piscina, de helados, de cervecitas con los amigos en las terrazas de verano, y sobre todo de una buena paella, sea donde sea y a la hora que sea. Y bueno, tras el atracón arrocero llegan las largas y distendidas sobremesas, hablando principalmente de temas totalmente trascendentales, metafísicos y de interés mundial. Qué va, la realidad es que siempre terminamos hablando de fútbol, de política y de cómo arreglar España en tres sencillos pasos… y en la mayoría de los casos lo hacemos como si nos fuera la vida en ello. Y es que cuando dicen que todos nosotros llevamos un entrenador dentro, creo que se equivocan; lo que realmente lleva cada español dentro es una mezcla de entrenador-político-filósofo que siempre sabe de todo y nunca se equivoca.

¿Y esto qué tiene que ver con seguridad? Os estaréis preguntando. Pues que en una de esas sobremesas tan agradables, salió a relucir un tema interesante y del que ha habido mucha polémica: El nuevo DNI 3.0 y la posibilidad de que con él te puedan identificar a distancia.

eCall a partir de abril de 2018

La Unión Europea, después de muchos años y tras varios intentos fallidos, ha conseguido incorporar el dispositivo de emergencias eCall en los nuevos vehículos. Finalmente se ha aprobado una ley para que sea obligatorio en todos los modelos nuevos de coches y furgonetas ligeras a partir de abril del 2018.

La Comisión de Mercado Interior y Protección de los Consumidores del Parlamento Europeo ha dictaminado que, a partir del 31 de marzo del año 2018, todos los coches y furgonetas ligeras nuevas deberán ir equipados con el sistema automático de llamada a los servicios de emergencia en caso de siniestro, denominado eCall.

La verdad es que esta medida no es nueva, sino que se lleva hablando de ella desde hace varios años; en un principio el 2015 era el año en el que debía ser obligatorio, pero diversos motivos legales la han ido retrasando hasta el 2018. Este retraso al menos servirá para instalar la infraestructura necesaria para garantizar que el sistema funciona correctamente.

La mayor parte de los retrasos que ha acumulado el proyecto se deben principalmente a temas relacionados con la privacidad y a la protección de los datos de los usuarios. En ese sentido, los europarlamentarios han ido corrigiendo el texto legal para que la privacidad no quedara en entredicho. Básicamente han reforzado la cláusula sobre protección de datos para impedir que se rastreen los vehículos equipados con el nuevo dispositivo antes de un accidente.

Según la nueva normativa, la llamada automática de emergencia solo facilitará datos básicos, como el tipo de vehículo, el combustible utilizado, la hora del accidente, la localización exacta y el número de pasajeros. Además, también establece que ningún dato será transferido a terceros sin el consentimiento explícito de la persona, y que los fabricantes garanticen el borrado completo y permanente de los datos almacenados.

Pero, ¿cómo funciona este sistema? El sistema eCall utiliza la tecnología del número 112 para avisar automáticamente a los servicios de emergencia en caso de un accidente grave. Así pueden decidir inmediatamente el operativo de asistencia necesaria. Además, los estudios demuestran que gran parte de las víctimas mortales y de las lesiones graves son causadas por la ausencia de asistencia médica inmediata. Con la incorporación de este dispositivo se espera reducir entre un 50 y un 60% el tiempo de respuesta ante un accidente, y con ello el número de víctimas mortales.

En caso de accidente, eCall realiza una llamada inmediata al 112, quienes responderán a la llamada y tratarán de ponerse en contacto con los ocupantes del vehículo para confirmar su estado y por otro lado, advertir en caso necesario, si el accidente no reviste gravedad. De no contestar nadie, se activará inmediatamente un protocolo de emergencia para que acudan al lugar del accidente ambulancias, policías y bomberos. Para ello, el dispositivo transmitirá la marca y el modelo del coche, el titular del vehículo, el tipo de combustible, la hora del accidente, la localización exacta y el número de ocupantes.

Aunque de momento no es obligatoria su instalación en los coches nuevos, muchas marcas ya lo han incorporado en muchos de sus modelos. Por ejemplo Mercedes, BMW, Citroën, Ford y Opel ya lo hacen. El sistema se suele ofrecer como equipamiento opcional, incluyendo su uso por un determinado periodo de tiempo, que posteriormente requiere de una suscripción con la correspondiente cuota anual. No obstante, también los hay que no conlleva ningún coste ni suscripción por parte de los conductores.

A partir de la fecha límite, este dispositivo tendrá que ser de serie en todos los vehículos y se supone que no conllevará ningún coste añadido, ni ninguna tarifa de suscripción para los servicios básicos obligatorios, ni ningún problema de privacidad… aunque esto, como se imaginan, está todavía por ver.

Pescando en las entidades financieras

Hace unas semanas salió a la luz uno de los mayores robos cibernéticos de la historia; se habla de que los atacantes consiguieron sustraer cerca de 300 millones de dólares (aunque se estima que la cifra podría ser mucho más alta) de centenares de bancos, ahí es nada. Según una investigación revelada en exclusiva por el New York Times, Karspersky junto con la Interpol y la Europol, se encargó de investigar lo que llamó “operación sin precedentes” en la que los ciberdelincuentes habían estado operando desde hace un par de años sin despertar sospecha alguna.

La investigación empezó a finales de 2013, cuando un cajero en Kiev empezó a soltar billetes a la calle sin ningún motivo aparente a horas aleatorias del día.

Los responsables del robo son los miembros de una banda denominada Carbanak, una organización de la que forman parte ciberdelincuentes de medio mundo: China, Rusia, Ucrania, y otras partes de Europa. En este caso sus ataques no se centraban en robar las cuentas de los clientes de bancos, como suele ser lo habitual en los ataques de phishing, sino que directamente iban contra las instituciones financieras, simulando actividades cotidianas de sus empleados.

Las tarjetas Contactless… ¿Seguras?

Recuerdo cuando en el primer día de rebajas decidí salir con mi mujer de compras por el centro; sí, lo sé, es de locos, pero qué queréis que os diga, me gusta el riesgo, pero esa no es la cuestión, así que intentaré no desviarme del tema.

Recuerdo cuando en el primer día de rebajas decidí salir con mi mujer de compras por el centro; sí, lo sé, es de locos, pero qué queréis que os diga, me gusta el riesgo, pero esa no es la cuestión, así que intentaré no desviarme del tema.

Cuando me disponía a realizar el pago de mi primera compra, la tarjeta falló; no leía el chip. La dependienta volvió a pasarla un par de veces más por el datafono sin éxito, hasta que por fin consiguió leerlo. Esto me sucedió en alguna ocasión más, incluso en una tienda el terminal no fue capaz de leer ni el chip ni la banda magnética de la tarjeta. Me tomé un momento en inspeccionarla detenidamente y vi que estaba demasiado rayada y en mal estado, dicho en otras palabras, mi tarjeta estaba pidiendo a gritos la jubilación.

Aunque no estaba muy lejos de caducar (aproximadamente 8 meses) lo mejor era cambiarla, así que una tarde al salir del trabajo decidí acercarme a mi sucursal bancaria con la intención de solicitar una nueva.

Cuando entré, me fui directo a una de las mesas para comentarles el problema que había tenido para que los terminales de las tiendas leyeran el chip de mi tarjeta y que era necesario que me la cambiaran. La persona que me atendió, muy amablemente me dijo:

-“¿Quieres una Contactless? Es muy cómoda y segura, además se conservan muy bien, no se te rayará tanto y no te dará problemas al ir a pagar.”

En ese momento se me escapó una sonrisa, quizá no debí hacerlo, pero no pude evitarlo. Es cierto que las tarjetas contactless tienen sus ventajas:

- Mayor comodidad. Al no tener que sacarlas de la cartera, resultan más cómodas para realizar pagos.

- Menos desgaste de la tarjeta. No hace falta pasarlas por el datafono por lo que el plástico se mantiene intacto.

- Mayor rapidez para realizar las compras. Si el importe es menor de 20€ no hace falta introducir el PIN.

Con que le hubiera dicho que no me interesaba la tarjeta, habría sido suficiente y ahí habría acabado todo, pero ya que me habló de sus ventajas como algo extraordinario, quise ahondar en la herida y preguntar un poco más acerca de la seguridad de una de sus “ventajas”.

Pagos por importe inferior a 20€ sin necesidad de introducir el PIN.

Esta forma de pago ha despertado mucho recelo entre sus usuarios y presenta ciertas dudas, ya que si perdemos la tarjeta o somos víctimas de un robo, podrían utilizarla sin ningún impedimento siempre que no pasaran de 20€.

Sobre esta cuestión me respondió que el banco disponía de controles que permitían saber si una tarjeta está realizando operaciones de forma irregular sabiendo el comportamiento normal del cliente.

Vale, de acuerdo, entonces si alguien me roba la tarjeta y empieza a comprar como un loco, el banco tarde o temprano se dará cuenta y en teoría me devolverá el dinero, pero ahora pongamos otro caso totalmente distinto.

¿Y si alguien con un datáfono contactless portátil preparado para realizar un cargo de 19,95€ se fuera a una gran superficie como por ejemplo el corte inglés?

Es verdad que para que la tecnología contactless funcione, la tarjeta debe estar como máximo a 3 cm del terminal y se ha mantener durante un segundo frente a él. Pero escondido en un chaquetón y pasándolo disimuladamente a través de los bolsos, solo sería cuestión de tiempo que cazara alguna tarjeta y pudiera realizar el cargo sin que la persona se diera cuenta.

Un solo cargo de 19.95€ en nuestra cuenta puede que pase en la mayoría de los casos desapercibido, sobre todo si no hemos perdido la cartera ni hemos sido víctima de un robo.

Ante esta situación la persona del banco ya no supo qué responderme, no se le había ocurrido poner ese escenario encima de la mesa. Que seas víctima de un fraude sin que te hayan robado, ni clonado la tarjeta es cuanto menos para ser cauteloso y tomar todo tipo de precauciones.

Supongo que los bancos se habrán puesto manos a la obra para garantizar que esto no ocurra, pero por el momento sigo teniendo ciertas reticencias a la hora de utilizar esta tecnología para realizar pagos.

Norma “PCI PIN Security Requirements”

Si nos paramos a contar las veces que a lo largo de un año hacemos uso de nuestras tarjetas de crédito, posiblemente nos saldría como resultado un número muy alto; puede que cientos o quizá miles, aunque esto varía mucho en función de cada uno, claro está. Pero podemos decir que se ha convertido en una herramienta cotidiana que usamos casi a diario.

Utilizamos nuestra tarjeta para realizar compras en un supermercado, en una tienda de ropa, un restaurante, o simplemente la usamos para sacar dinero de un cajero. La acción es siempre la misma, insertamos nuestra tarjeta, tecleamos nuestro código PIN (evitando que nadie lo vea), y ya está, se efectúa la operación.

Sin embargo, ¿nos hemos parado a pensar alguna vez qué medidas de seguridad hay alrededor de esta acción? Es decir, nosotros somos los que nos preocupamos de que nadie mire cuando estamos tecleando nuestro PIN en el cajero o en el supermercado pero, ¿y una vez le damos al Ok? ¿Qué pasa? ¿Mi PIN está seguro? ¿Cómo se transmite? ¿Va en claro o cifrado? ¿Qué medidas de seguridad hay implementadas? ¿Quién es el que establece las medidas que se han de implantar?

Como ya comentó mi compañera Elena Borso en su post “Normas de Seguridad PCI DSS, PA DSS y PCI PTS”, el órgano PCI Security Standards Council, es el encargado de establecer las normas y requisitos que garanticen la seguridad de los datos en la industria de las tarjetas de pago. Como ya adelantó en su post, existe entre otras, una norma llamada PCI-PTS que define los requisitos que se han de seguir en el diseño, fabricación y transporte de los dispositivos de pagos, sin embargo, no dice nada de la seguridad en las transacciones de PIN.

PCI PIN Security Requirements, conocida coloquialmente como PCI-PIN, es la normativa que cubre la seguridad del PIN en las transacciones. Ésta establece los requisitos a cumplir para la gestión, el procesamiento y la transmisión segura del Número de Identificación Personal (PIN) durante las transacciones de pago online y offline con tarjetas en cajeros automáticos (ATM) y en terminales de punto de venta (POS).

La norma fue creada en Septiembre de 2011, y en ella se establecen, divididos en 7 objetivos de control, 32 requisitos de seguridad que las instituciones adquirentes y los responsables del procesamiento de las transacciones con PIN de tarjetas de pago han de cumplir; éstos básicamente son las entidades financieras y las organizaciones que prestan servicios de medios de pago.

Las 7 secciones en las que se divide y se establecen los requisitos de seguridad de la norma PCI-PIN son:

-

1. Cifrado del PIN (PIN Encryption). Los PINes utilizados en las operaciones reguladas por estos requisitos se procesan utilizando equipos y metodologías que garanticen que se mantienen seguros.

2. Creación de Claves (Key Creation). Las claves criptográficas utilizadas para el cifrado /descifrado del PIN y la gestión de las claves relacionadas, se crean mediante procesos que aseguran que no es posible predecir o averiguar cualquier clave.

3. Transmisión de Claves (Key Transmission). Las claves se transmiten y se transportan de una manera segura.

4. Carga de Claves (Key Loading). La carga de claves a los hosts y a los dispositivos donde se introduce el PIN, se realiza de una manera segura.

5. Uso de las Claves (Key Usage). Las claves son usadas de manera que se previene o detecta su uso no autorizado.

6. Administración de las Claves (Key Administration). Las claves son administradas y gestionadas de forma segura.

7. Equipamiento de seguridad y control (Equipment Security And Control). Los equipos utilizados para procesar los PINes y las claves se gestionan de una manera segura.

Además de los 32 requisitos de seguridad, esta norma también recoge 3 anexos en los que se detalla información, requisitos y técnicas específicas a aplicar en casos concretos.

Anexo A: “Distribución de claves simétricas utilizando técnicas Asimétricas” (Symmetric Key Distribution using Asymmetric Techniques). Este anexo contiene requisitos detallados que se aplican en la creación y distribución remota de claves y en la gestión de los equipos críticos indicados en PCI-PIN.

Anexo B: “Instalación de Claves”. (Key-injection Facilities). Requisitos específicos que se aplican en la carga de claves; además incluye la forma de realizarlo dando cumplimiento a todos los requisitos.

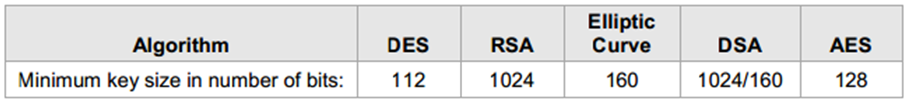

Anexo C: “Tamaño y Fortaleza mínima de las claves para los algoritmos aprobados” (Minimum and Equivalent Key Sizes and Strengths for Approved Algorithms).

En éste se especifican los tamaños mínimos que han de tener las claves y los parámetros de los algoritmos que se van a utilizar. Por ejemplo, en la siguiente tabla se muestran los tamaños y los parámetros del algoritmo que debe ser usado para el transporte, el intercambio y la creación de claves:

Hay que reseñar que, cuando hablamos de claves en PCI-PIN, nos estamos refiriendo a las claves criptográficas que son necesarias para garantizar la seguridad de todas las transacciones de PIN.

Pero… ¿De qué forman manejan las claves criptográficas este tipo de entidades? Esto es ya otra historia que, si un día puedo, os contaré con más detalle.