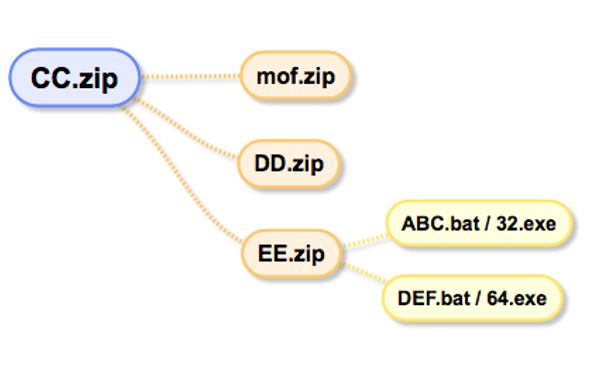

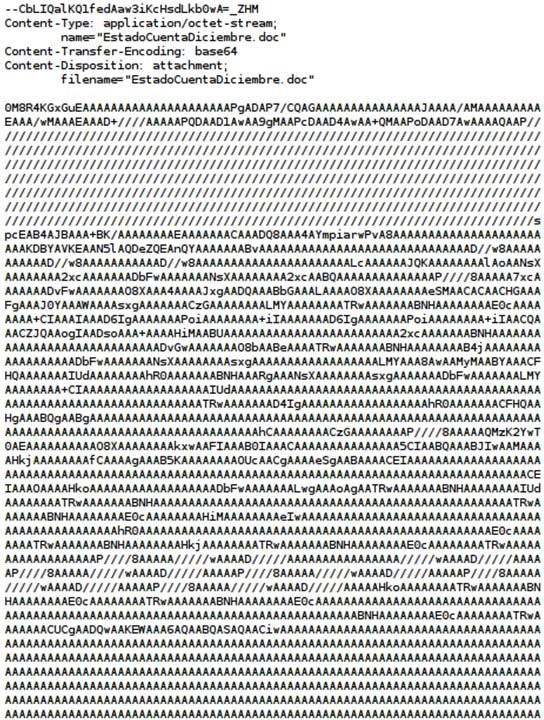

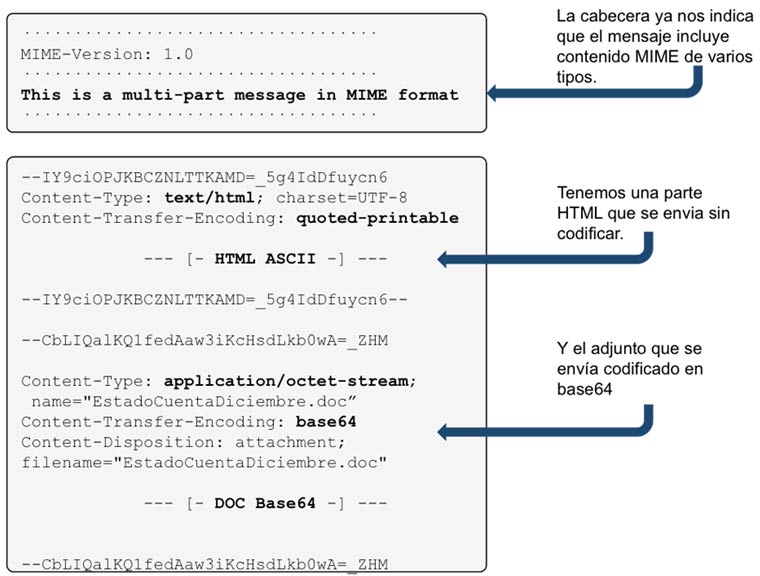

Continuamente recibimos correos de phishing provenientes de los orígenes más diversos, muchas veces incluyendo adjuntos con contenido malicioso. En este caso el adjunto resultaba un poco más interesante, ya que se trataba de un fichero PDF que incluía en su interior un documento DOCM, un documento Word con macros.

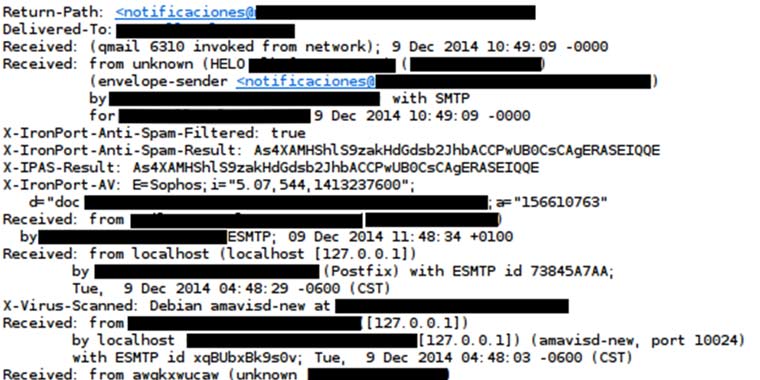

El correo electrónico que llegó a nuestros servidores incluía el asunto “Order”, y el contenido del mensaje estaba en blanco, realmente incluía contenido HTML definiendo una entidad tipo párrafo (<p>) con un espacio en blanco ( ), pero la diversión estaba en el adjunto.

Etapas de ataque

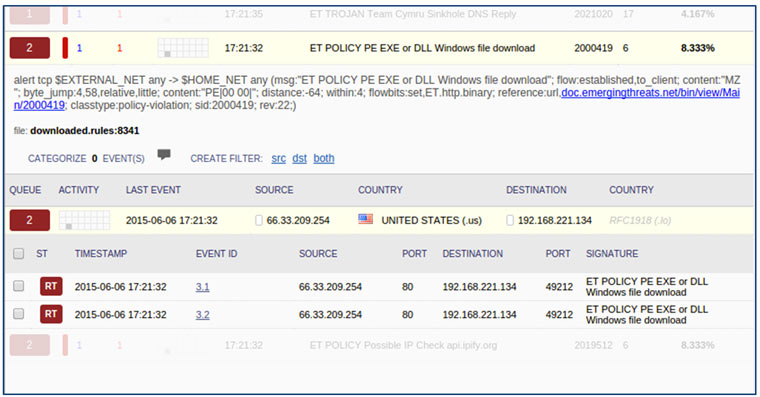

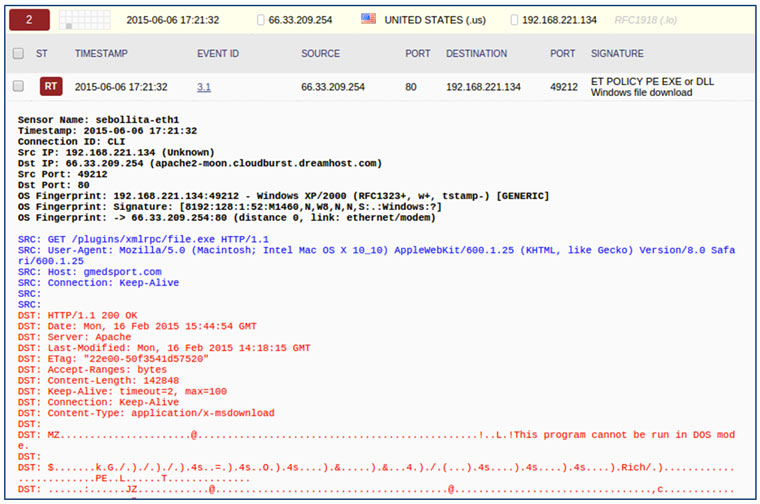

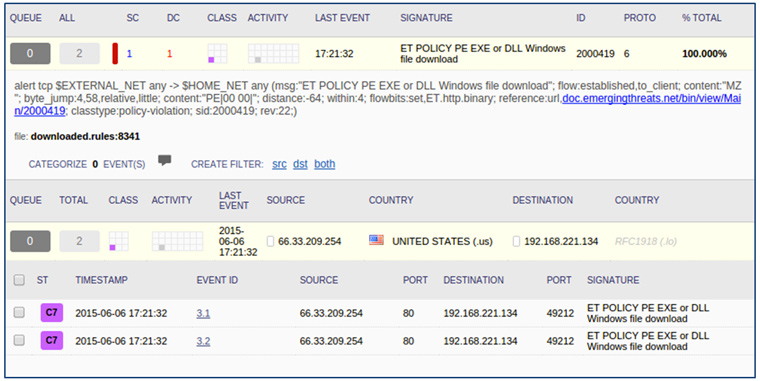

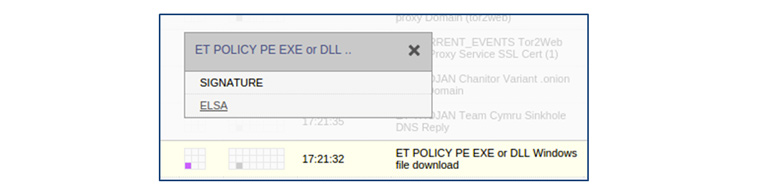

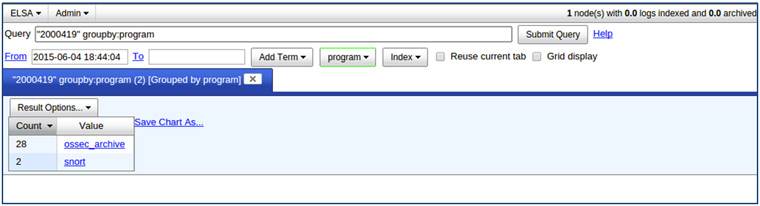

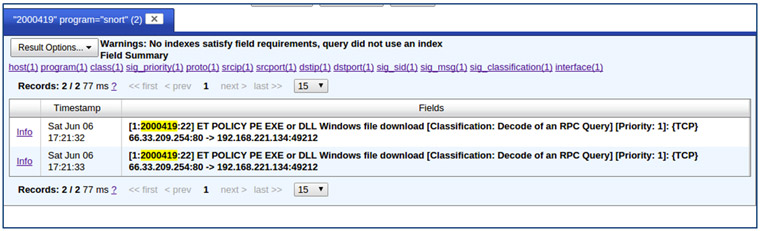

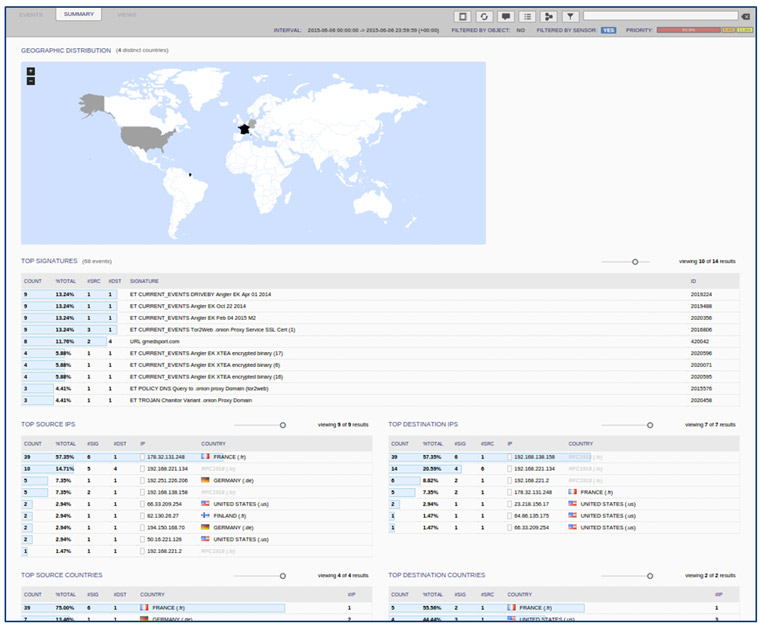

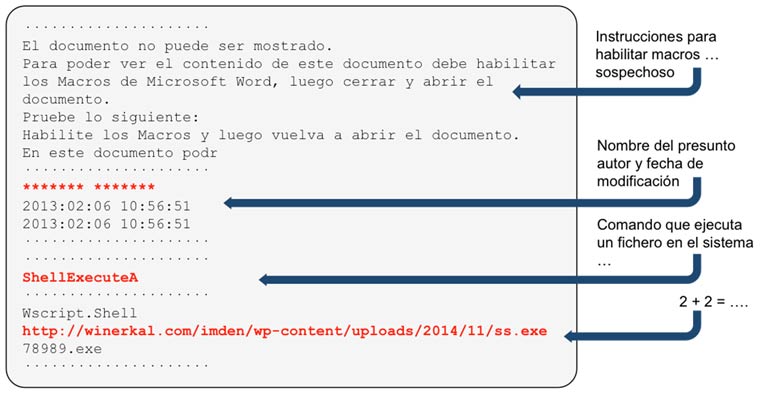

El adjunto era un fichero PDF correctamente formado que incluía en su interior un objeto OLE de tipo DOCM. Estaba diseñado para que una vez se abriera el documento PDF, se extrajera el fichero docm y ejecutara las macros que contiene en su interior. Estas macros descargaban un fichero de datos desde Internet que sería decodificado para posteriormente ejecutarse en el sistema.

[Read more…]

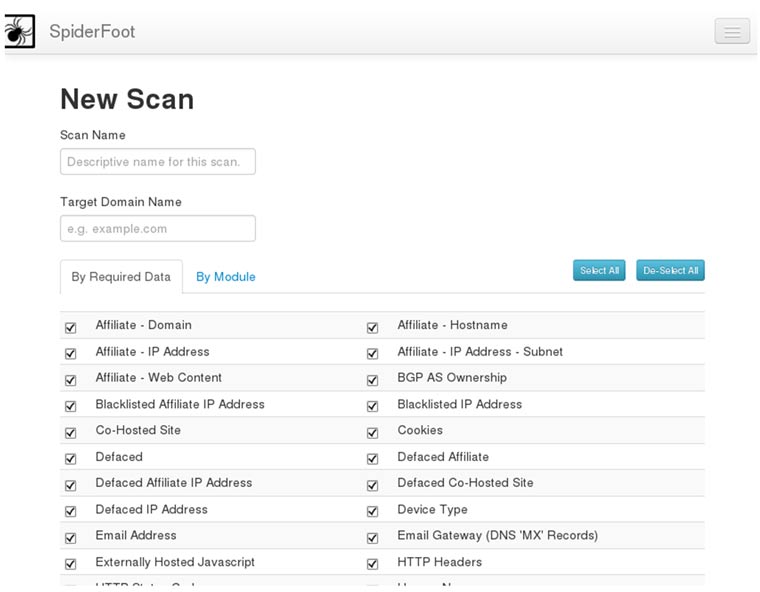

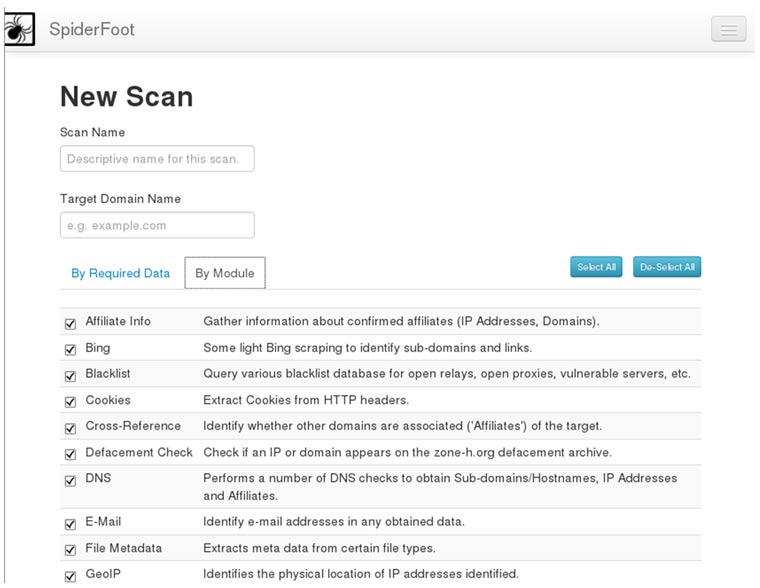

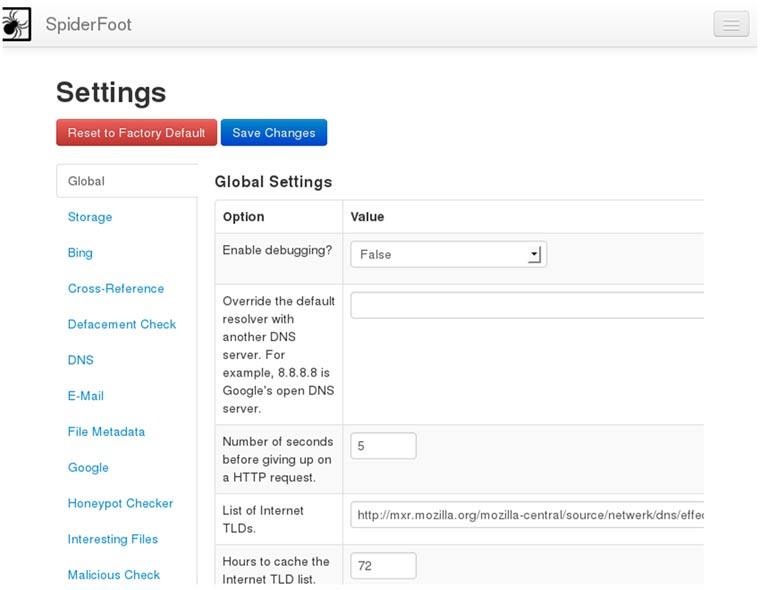

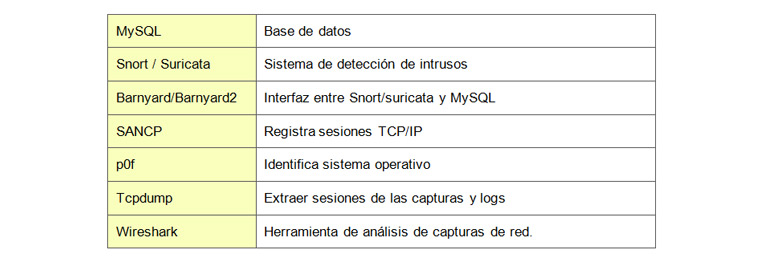

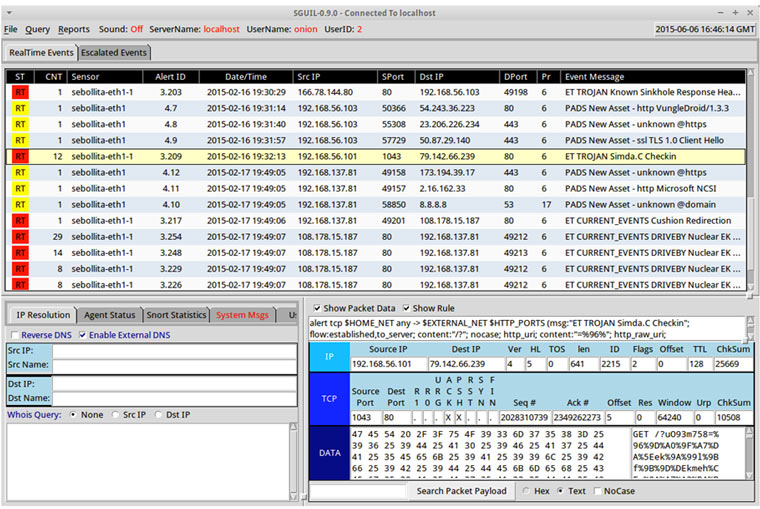

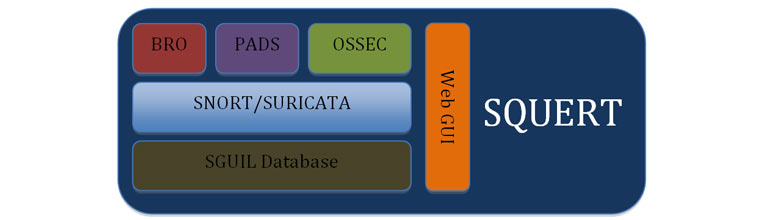

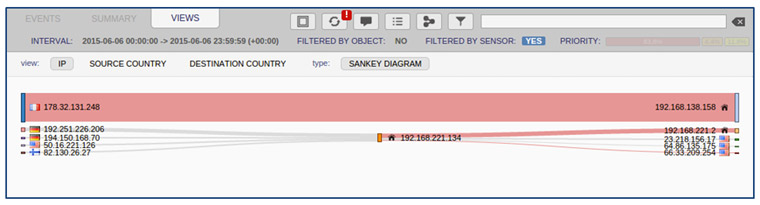

Hace un par de semanas llegó a mis oídos la existencia de una herramienta open source que nos puede ser útil a la hora de realizar las primeras fases de un pentesting: reconocimiento y mapping de servicios. Realizar estas primeros pasos de forma concienzuda puede hacer que las siguientes fases de nuestro pentesting puedan ser más dirigidas y eficaces a la hora de encontrar las posibles vulnerabilidades de nuestro objetivo.

Hace un par de semanas llegó a mis oídos la existencia de una herramienta open source que nos puede ser útil a la hora de realizar las primeras fases de un pentesting: reconocimiento y mapping de servicios. Realizar estas primeros pasos de forma concienzuda puede hacer que las siguientes fases de nuestro pentesting puedan ser más dirigidas y eficaces a la hora de encontrar las posibles vulnerabilidades de nuestro objetivo.