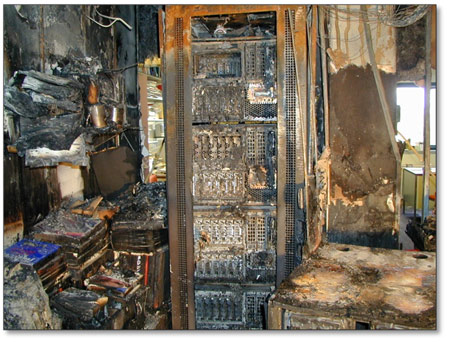

Imaginemos. Hace dos años un amigo flipao te pregunta; “tú (como trabajador, como empresario, como ciudadano o como simple “persona humana”), ¿si viene una pandemia mundial y nos encierran en casa y no podemos ir a la oficina, ni viajar, ni dar un abrazo a nuestros amigos, que harías? ¿Qué harías ahora (hace dos años) para minimizar este riesgo?”

Sigamos imaginando. ¿Y si en vez de un amigo, esa pregunta te la hace un consultor en un análisis de riesgos o de impacto?

No hace falta que sigamos imaginando. Si es un amigo seguramente te hubieras atragantado de la risa, le hubieras dado una palmadita en la espalda y le hubieras dicho “eres un flipao”.

Si eres un empresario (Responsable de TI, de infraestructuras, de CPD, CISO, CIO, CEO, etc.) “sufriendo” un análisis de riesgos, habrías levantado los ojos al cielo y pensado “con la de cosas urgentes e importantes que tengo que hacer… “.

Y así nos ha ido.

[Read more…]

Si tienen algo de memoria, recordarán que no hace mucho hicimos una breve introducción a

Si tienen algo de memoria, recordarán que no hace mucho hicimos una breve introducción a