Un AK47, cocaína, éxtasis, servicios de hacking, explosivos, contratación de sicarios… son simplemente algunas de las cosas que es posible adquirir en los suburbios de la red, la denominada DeepWeb. Todo ello cómodamente desde el sillón de nuestras casa, al más puro estilo visual de Amazon.

Pero el lector se preguntará cómo es posible esto. ¿Por qué la policía no actúa? La respuesta es sencilla: en nuestra opinión, porque no pueden localizar el origen desde donde se están publicando estos servicios y productos. Esta característica la ofrece la red Tor y sus Hidden Services. La red Tor es un sistema de comunicación entre ordenadores capaz de ocultar el direccionamiento tanto del cliente como el de un servidor que quiera publicarse dentro de esta red. Originariamente este protocolo de enrutamiento fue creado por la Marina de Estados Unidos con el objetivo de proteger las comunicaciones a través del anonimato de los interlocutores, aportando a su vez capacidades de cifrado de la información no solo a nivel del contenido de los paquetes de datos sino incluso de su cabecera. Este post no persigue detallar cómo funciona Tor pero daremos unas simples pinceladas de la red.

Cuando un cliente quiere visitar por ejemplo a una página web de forma anónima, su navegador redirige el tráfico a través de su aplicación instalada de Tor. Ésta entrega sus paquetes de datos a una serie de relays aleatorios, simples equipos como puede ser el del cliente y que voluntariamente participan en el proyecto, cuya principal característica es que un relay solo conoce la dirección de su predecesor y la del siguiente destinatario de la información. De esta manera la información viaja por una serie de nodos aleatorios antes de llegar al destino objetivo del cliente, la página web que quiere visitar. Destacar que en todo momento los nodos intermedios no conocen el contenido de la información ni su destino.

Pues bien, con esta arquitectura de comunicaciones también es posible publicar servicios como páginas web dentro de esta red, siendo completamente inaccesible al resto de equipos conectados a la red de Internet y que no lo están a Tor. Estos servicios son los llamados Hidden Services y son fácilmente identificables ya que presentan todos ellos el dominio “.onion”. Un ejemplo podría ser una dirección como http://zw3crgatadila2sg.onion/ (actualmente fuera de servicio), donde se distinguen dos partes: el dominio (.onion) y el identificador del servicio (zw3crgatadila2sg), identificador que coincide con parte de su descriptor, formado por la firma de su clave pública y sus puntos de introducción (IPs).

Pero, ¿cómo es posible ocultar la verdadera dirección IP del equipo que hospeda la web? A través de un complejo sistema de comunicación que, de forma resumida, permite establecer un punto de reunión entre un cliente y el servidor en uno de los nodos relay de los que hemos hablado anteriormente. De esta forma se crea un circuito de comunicaciones cifrado efímero donde ninguno de los dos interlocutores conoce verdaderamente la dirección IP origen del otro.

Ahora que ya conocemos a grandes rasgos cómo es posible ocultarse dentro de esta red veamos qué tipo de servicios y productos se pueden conseguir en el mercado negro de Tor. Pero antes de seguir, destaquemos que no todo es oscuro y malévolo en esta red: este proyecto también es utilizado por usuarios que residen en países donde sus gobiernos coartan la libertad de expresión, permitiéndoles acceder libremente a los contenidos publicados en Internet, como por ejemplo el caso de China.

Acceder a contenidos donde se ofrecen servicios y productos ilegales es tremendamente sencillo, de hecho la primera dirección “.onion” que se probó para la redacción de este post ya fue una mina… Pero dejémonos de teoría y veamos un simple ejemplo de lo que podemos encontrar:

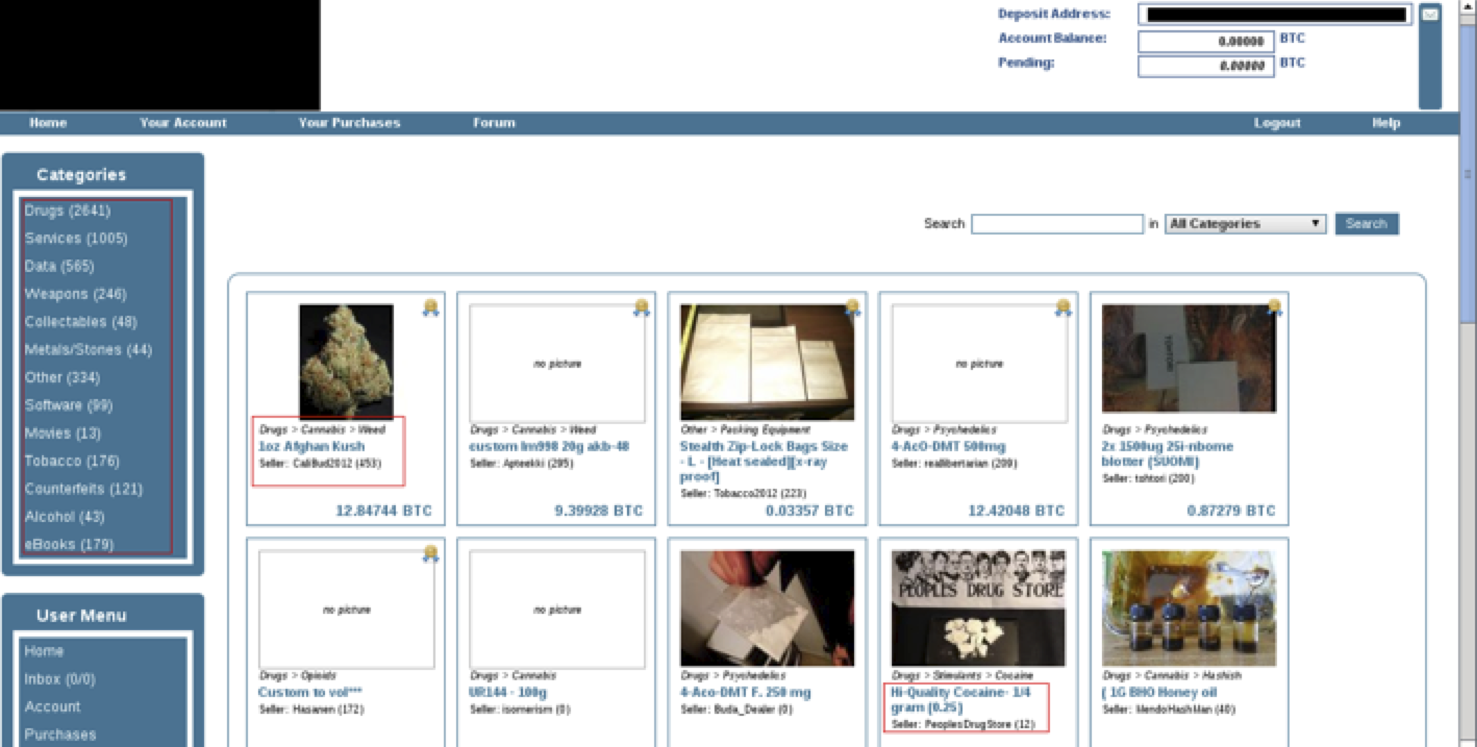

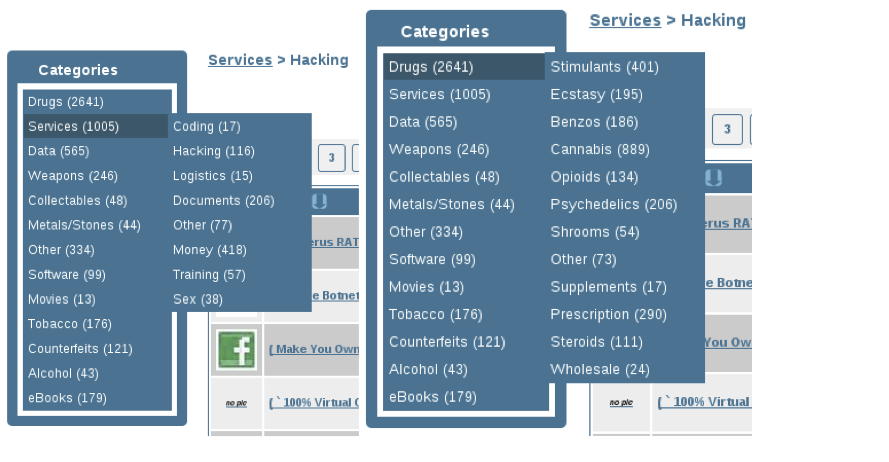

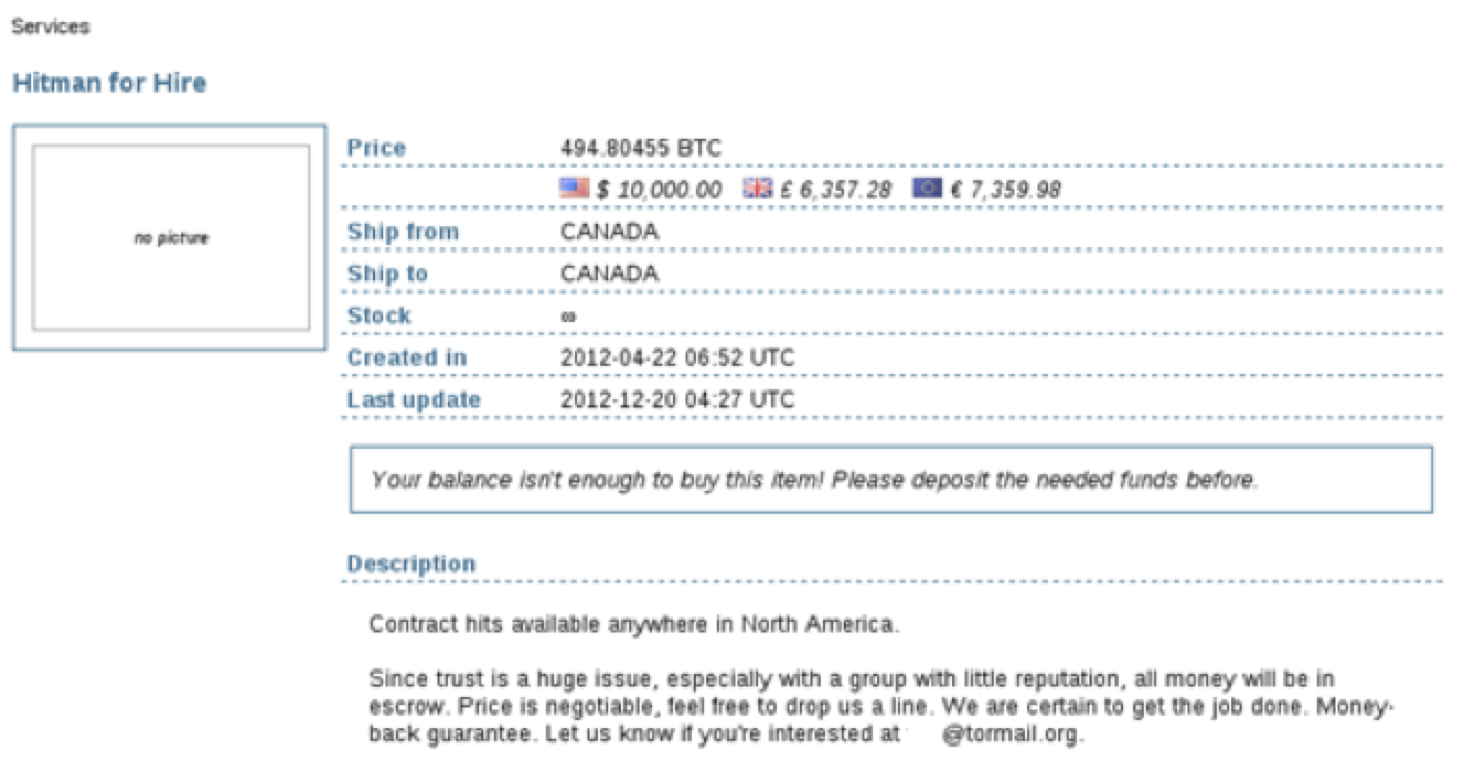

Como se puede observar en la imagen, la web presenta un interfaz muy amigable y recuerda a cualquier market de los que se pueden encontrar por Internet para la adquisición de libros, electrodomésticos o cualquier artículo cotidiano. Destacar el menú lateral de categorías, donde se puede navegar por los diferentes servicios ofrecidos: drogas, armas, hacking services, datos (como BBDD con millones de direcciones de correo, o información de personas asociadas a un país), tabaco, o metales (oro y plata) entre otros. Desplegando algunos de estos menús encontramos cosas como las siguientes:

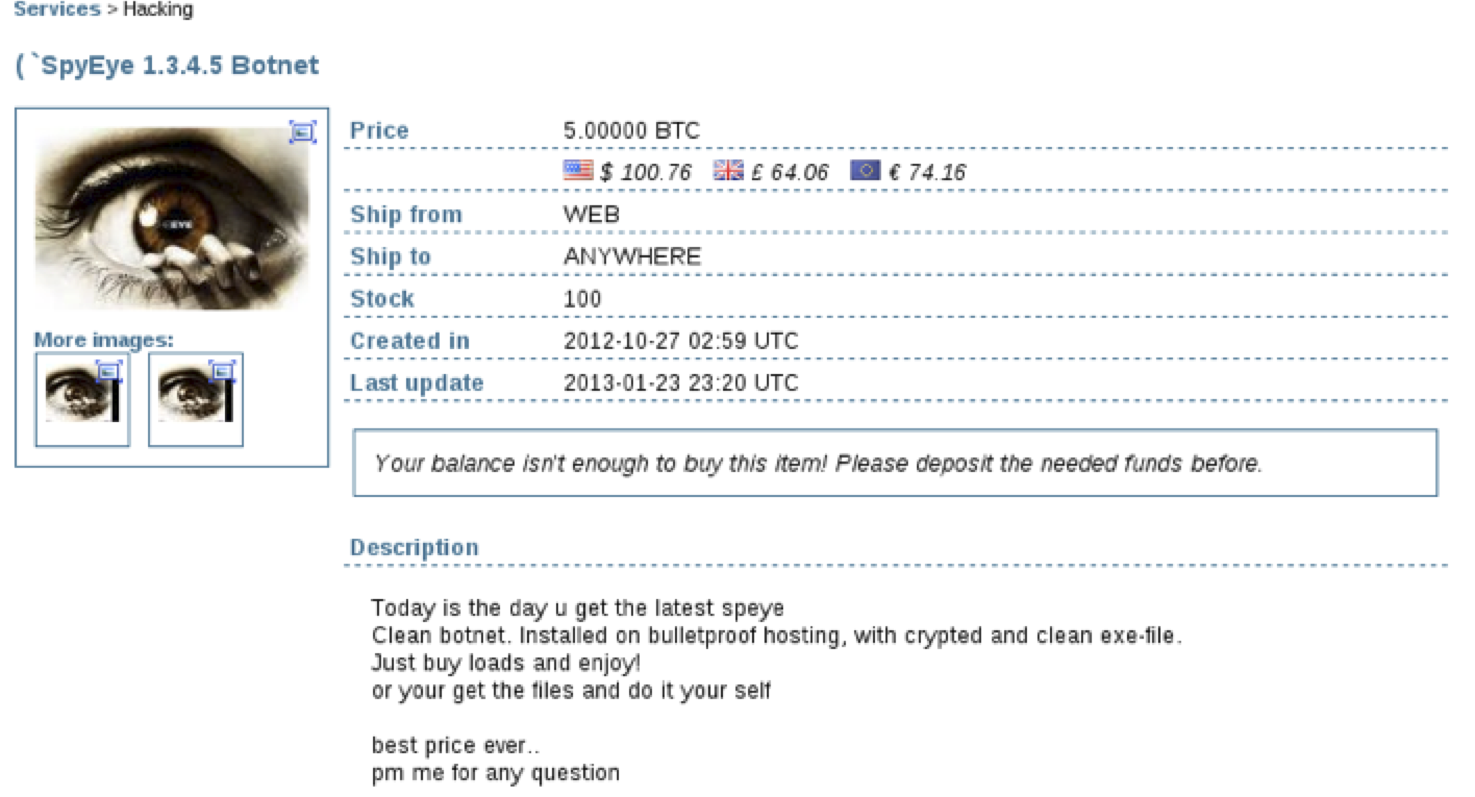

Por ejemplo, es posible contratar una botnet para realizar ataques distribuidos dirigidos por tan solo 5.000000 Bitcoints (moneda virtual), lo que al cambio supondría 74,16 euros.

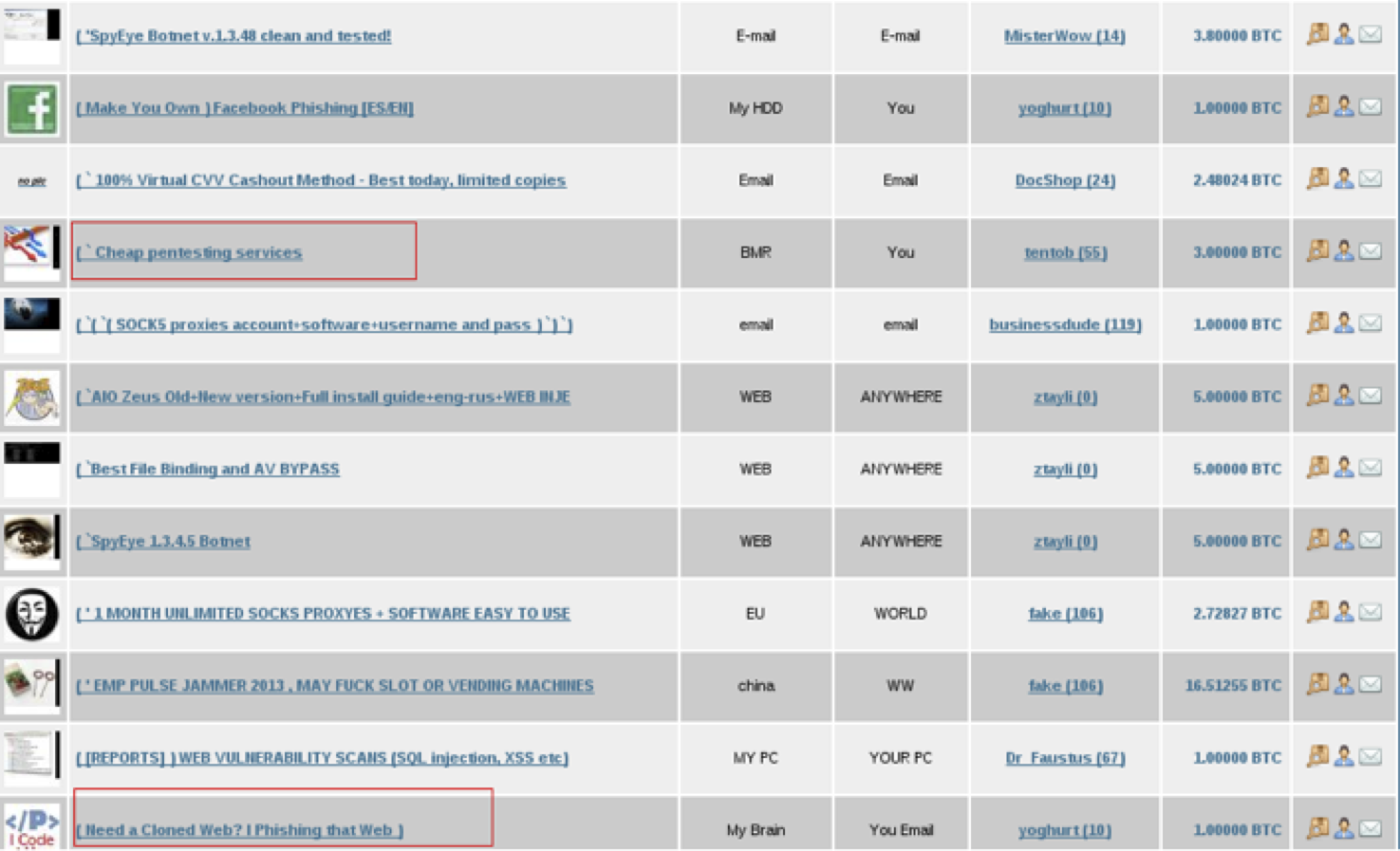

Adicionalmente, dentro de la categoría de servicios de hacking es posible contratar cosas como el clonado de webs para ataques de phishing o robos de información a través de pentesting, (y la verdad, a precios muy atractivos).

Pero quizá una de las cosas que más puede llegar a impactar es la contratación de sicarios para que se “encarguen de alguien”; aquí los precios rondan los 7.500 euros pagando incluso un plus si se trata de un menor de 18 años.

Realmente asusta la facilidad con la que se puede llegar a obtener servicios y productos en el mercado negro de Internet. Ni foros encubiertos, ni contraseñas para acceder a entornos oscuros de contratación, ni el clásico “debes conocer a alguien que te ponga en contacto con otra persona”… Simplemente compras a un solo click. Destacar que obviamente para la redacción de este post no se ha llegado a probar la veracidad de la información realizando una compra en esta plataforma concreta, pero creedme que si este caso fuera ficticio existen cientos de sitios más a los que se podría acudir…

Nota del autor: me acaba de pasar un compañero el enlace de un articulo similar posteado el Viernes pasado en:

http://www.elladodelmal.com/2013/02/comprar-armas-explosivos-y-software-en.html

lo referencio ahora, ya que no lo había leído :_(

Otra referencia sobre TOR: http://www.muyinteresante.es/tor-viaje-a-la-cara-oculta-de-internet

No hace falta irse a TOR, basta con tener algún foro por Rusia

http://www.trendmicro.com/cloud-content/us/pdfs/security-intelligence/white-papers/wp-russian-underground-101.pdf

Muy interesante el post. La verdad es que la facilidad con la que se puede acceder a estos servicios parece increíble.

Una pregunta. ¿Está aparentemente muy cuidada la seguridad de estos “portales del crimen”?

Es posible que no se pueda localizar a los autores pero tal vez si a los consumidores, ¿no?

¿Qué opinas?

Desde luego no parece muy “confiable” para nadie acceder a este tipo de sitios ya que no sabes quién puede estar detrás. Pueden ser incluso trampas, ¿no crees?

¿Sabes si existe algún tipo de ranking que clasifique este tipo de sitios?

Hola José referente a tu primera pregunta, aparentemente lo debe de ser, ya que la única forma de llegar a conocer la dirección IP real donde reside el servicio de venta ilegal es, explotando alguna vulnerabilidad presente en el mismo.

Por otra parte el propio diseño de TOR permite (salvo vulnerabilidades del propio protocolo, las ha habido y probablemente las haya) anonimizar tanto a el cliente como al vendedor. Sería muy interesante investigar en la línea de por ejemplo, como forzar a ambos a utilizar un protocolo que no esté saliendo por TOR (se me ocurre el DNS a bote pronto) y de esta manera averiguar la IP original.

Al margen de lo anterior, entiendo que muchos de los servicios y productos esconderán detrás una estafa, pero seguro que con dinero al final uno puede conseguir lo que busca.

Por último hay una cosa que preocupa enormemente y es que los diseñadores de malware están empezando a utilizar estas redes para controlar sus botnets, esto hace casi imposible desmantelar este tipo de redes formadas por zombis, ya que el dominio “.onion” al que apuntan los infectados no es desmantelable tal y como se hace con los nombres en la red de Internet cuando un C&C es descubierto.

Esto nos lleva a un nuevo debate, ¿debe convertirse la red de Internet en un todo vale, libertad total y anonimato por doquier? o por el contrario ¿deben existir órganos regulatorios y capacidades de control para mitigar las actividades ilegales?… ¿debería TOR desaparecer?

He estado ya en la red TOR….realmente da miedo pero a su vez es muy libre.

No apoyo que en esta red existan ciertas cosas, los mismos usuarios que saben sobre seguridad informática deberian “tirar” ciertas cosas

Al hilo de lo que comenta Roberto sobre el hecho de que la industria del malware está empezando a utilizar TOR, os dejo este artículo muy interesante de una botnet a través de redes TOR:

https://community.rapid7.com/community/infosec/blog/2012/12/06/skynet-a-tor-powered-botnet-straight-from-reddit

El artículo es del 06 Dic 2012 y hace referencia a otro caso similar publicado el 10 de Septiembre de 2012 (http://blog.gdatasoftware.com/blog/article/botnet-command-server-hidden-in-tor.html). Como vemos son casos muy recientes.

En este caso los C&C de esta botnet no están localizados y su desmantelamiento radica en encontrar una vulnerabilidad en el servicio utilizado para la comunicación entre el bot y el servidor.

Les pegaré un vistazo tienen muy buena pinta.

(Y)

contacten .)

(Y)

contácteme