Alguien dijo en una ocasión: “Wikipedia es la nueva Biblia. Nadie sabe quién la escribió pero todo el mundo cree en ella”. Dejando aparte el acierto o no de la frase, se podría decir algo similar sobre los tutoriales que podemos encontrar por Internet. En este artículo vamos a hacer un breve análisis de lo que podemos encontrar en este tipo de guías (principalmente aplicable a las que están relacionadas con algún tema de informática, pero no por ello son las únicas) y hablaremos de una serie de precauciones y nociones básicas a tener en cuenta para no lanzarnos de cabeza con ellas, sino pensando y entendiendo lo que vamos haciendo.

Lo primero es buscar varias guías y echar un ojo por encima para ver los pasos que vamos a realizar y requisitos que necesitamos. Con ello podremos hacer un primer filtro sobre aquellos textos que nos parezcan excesivamente complejos o simplemente no nos enteremos de lo que estamos haciendo. Una vez hecho esto, pasamos a leer tranquilamente la guía elegida que vamos a seguir, con el objetivo de localizar posibles dudas que nos surjan y que no nos pille con las manos en la masa, al igual que erratas y similares. Si el tutorial contiene una sección de comentarios, es muy probable que otros usuarios hayan indicado los fallos que aparecen en el texto o problemas que les han surgido durante su realización, e incluso con la solución si tenemos suerte.

Hasta ahora solo hemos comentado cosas de sentido común. A continuación, entraríamos en la parte de seguridad, empezando por los enlaces que podamos ir encontrando a lo largo del tutorial. Por un lado, los que nos facilitan las descargas de ficheros que necesitemos sin tener que rebuscar demasiado en la página oficial del producto puede que nos proporcionen una versión obsoleta, quizás hasta con vulnerabilidades ya descubiertas, o incluso un fichero alojado en un hosting gratuito con “regalo” incluido (¿quién no se ha encontrado alguna vez con ese fichero nombre.zip.exe?).

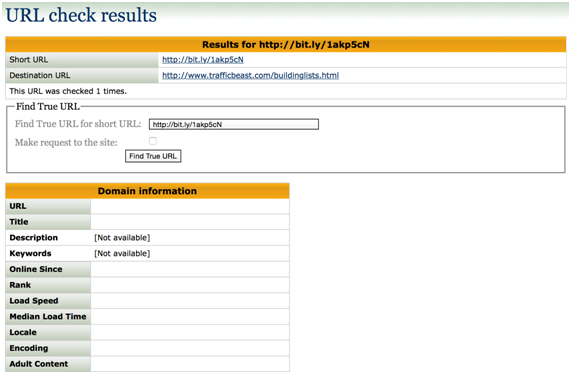

Por otro lado, los enlaces acortados gracias a webs como TinyURL que tanto se pueden ver, por ejemplo, en descripciones de videos de YouTube, es posible que incluyan alguna que otra sorpresa (dependiendo de dónde estemos navegando y nuestro nivel de paranoia). Para estos casos existen dominios como TrueURL, mediante los cuales se puede averiguar el contenido de este tipo de redirecciones.

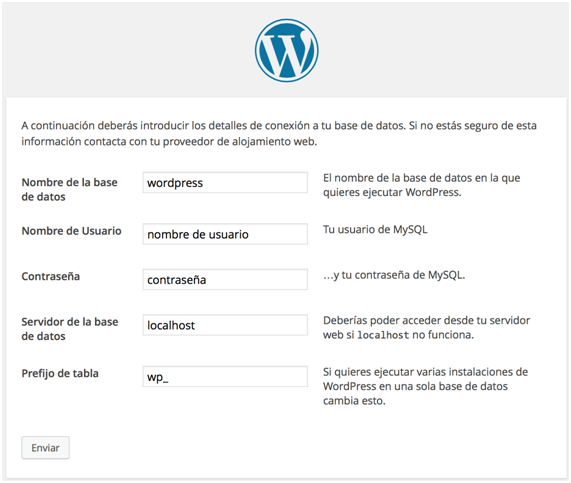

Como colofón, recomendar dar “un toque personal” a aquellas instalaciones donde se pueden configurar o editar algunas de sus propiedades. Para ello, vamos a ilustrarlo con un ejemplo basado en el gestor de contenidos WordPress. Tras realizar los preparativos previos (Apache, MySQL), nos conectamos a la dirección donde estamos hospedando el blog para comenzar la configuración inicial.

En muchas ocasiones campos como el nombre de la base de datos o los prefijos de la tabla se dejan con el texto sugerido por defecto para poder identificarlo fácilmente, pero para un posible atacante es una fuente de información que le puede ahorrar mucho trabajo.

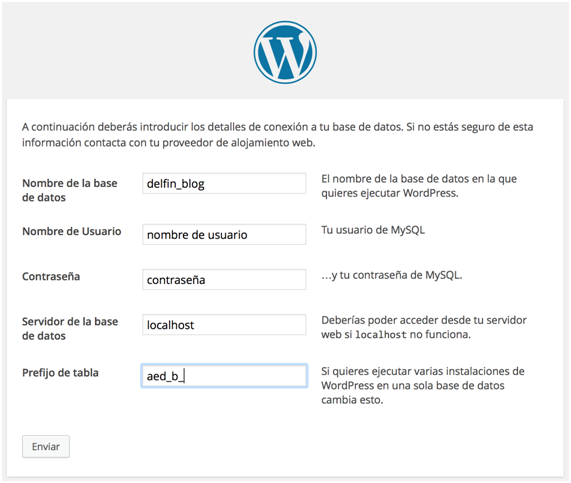

Siempre es recomendable hacer modificaciones por otras referencias que nos resulten igual de fácil identificar que pertenecen al blog. Por ejemplo, si vamos a utilizarlo para promocionar el restaurante familiar cuyo nombre es “Arrocerías El Delfín”, podemos añadir una abreviatura al nombre de la base de datos y al prefijo de las tablas con el siguiente formato:

En definitiva, sobra decir que los pasos indicados anteriormente no son los únicos que podemos seguir para ir con pies de plomo. Incluso si seguimos buscando, seguro que podemos encontrar más consejos y continuar con un bastionado para aquello que estemos instalando, pero eso ya es tema para otra ocasión.

En cuantos blogs habremos visto: “ejecuta este programa, pero antes desactiva el antivirus, que da problemas”

;D