Un mes más, desde el laboratorio de malware de S2 Grupo, queremos compartir con vosotros lo que se está cociendo en el mundo del malware. Recordad que en este tipo de entradas encontraremos amenazas conocidas, vistas en otras fuentes o analizadas directamente en nuestro laboratorio, pero el objetivo del post es conocer qué tipo de amenazas están activas.

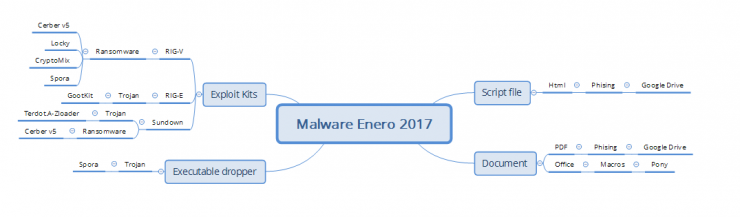

A continuación mostramos un diagrama con la información recopilada este mes desde el laboratorio:

Empezamos con una amenaza que no está muy elaborada, pero que nos gustaría nombrar puesto que está en perfecto castellano y no es algo muy común en ataques genéricos dirigidos a España ya que generalmente utilizan traductores o tienen fallos bastante llamativos. Esta amenaza es un phishing que ha estado llegando por correo electrónico y en algunos casos venía adjunto un fichero HTML y en otros casos un PDF.

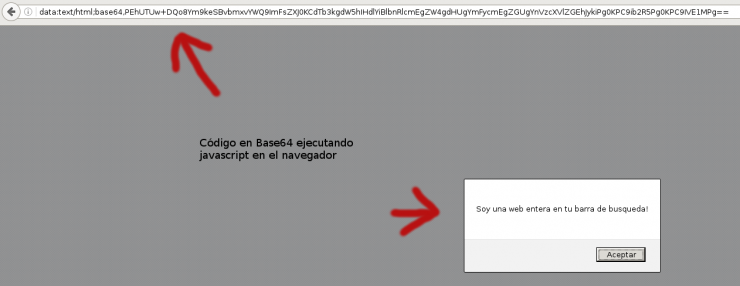

En el primero de los casos, el fichero HTML adjunto utiliza la etiqueta “<meta>” para redirigir a una web clonada de GoogleDrive. Para ello, usan un método muy utilizado últimamente con fines maliciosos que consiste en cargar desde la barra de direcciones del navegador, una web codificada en Base64 dentro de la misma URL de la siguiente manera:

data:text/html;base64,[CódigoHTMLenBase64]

Por ejemplo:

data:text/html;base64,PEhUTUw+DQo8Ym9keSBvbmxvYWQ9ImFsZXJ0KCdOb3NvdHJvcyBzb21vcyBidWVub3MsIHBlcm8gZGViZXImaWFjdXRlO2FzIGhhYmVybG8gZGVjb2RpZmljYWRvIGFudGVzIGRlIHByb2JhcmxvIDopICcpIj4NCjwvYm9keT4NCjwvSFRNTD4=

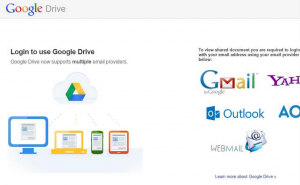

En el otro caso que comentábamos, viene adjunto un PDF como el siguiente:

En este caso, al dar click en el botón el PDF nos manda a una web clonada, utilizando el mimo método, que nos muestra el siguiente contenido:

Si iniciamos sesión en esta página nos envía a la dirección: http://wordpressplugis.com/Eyor/results7.php con nuestros datos incluidos en la url de la siguiente forma:

country=Gmail&email=fakemail%40gmail.com&addresszip=passwordfake&mobile=666666666

Nos llama la atención que los nombres de los parámetros no coinciden con su contenido y el hecho de que el fichero PHP se llame results7.php. Puede que los nombres de los parámetros sean esos para evitar llamar la atención de NIDS con cadenas como “Password=” aunque también podría tratarse de código reutilizado de cualquier tutorial al que le han tenido que dedicar siete intentos para conseguir que funcione…

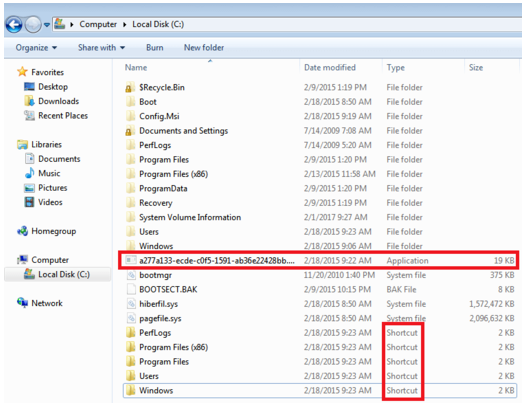

Otro caso interesante ha sido el del ransomware Spora, el cual también tiene capacidades de gusano lo que significa que aparte de cifrar todos tus ficheros, se copia a sí mismo en las memorias USB y discos conectados al host infectado para expandirse a otros sistemas en los que se conecte el dispositivo en cuestión posteriormente. Esto no es algo nuevo pero desde que se empezaron a bloquear los ficheros “autorun.inf” se ha complicado un poco para los bichos realizar estos saltos entre ordenadores. Este malware utiliza una técnica bastante curiosa que se basa en el sistema comentado en este post anterior. Sustituye todas las carpetas y ficheros por accesos directos con el mismo icono y nombre, pero que realizan funciones extra a partir del método comentado en ese post anterior. Y para que quede más limpio, eliminan la característica “flechita” blanca de los accesos directos (ejemplo de acceso directo)![]() que se puede observar en la esquina inferior izquierda de los accesos directos eliminando la entrada de registro “HKCR\lnkfile\isShortcut” dejando como resultado algo como esto:

que se puede observar en la esquina inferior izquierda de los accesos directos eliminando la entrada de registro “HKCR\lnkfile\isShortcut” dejando como resultado algo como esto:

Otro caso a remarcar es el hecho de la aparición de malware bancario para Android, el cual empieza por rootear el dispositivo para tener control total del mismo y quedarse esperando a que accedas a una aplicación bancaria para superponer una interfaz de acceso falsa. De esta forma pueden llegar a robar tus datos, tener la capacidad de capturar los SMS y eliminarlos del dispositivo, de forma que podrían llegar a realizar operaciones libremente.

El caso es que este último, conocido como “Bankbot”, se basa en el código de uno más antiguo que ha sido liberado por foros relativos a malware, por lo que es probable que esta sea la primera de muchas variantes, ya que esto les da la mayor parte del trabajo hecho a los malos de forma relativamente fácil.

Por último, nos gustaría repasar la actividad reciente de los dos ExploitKits(EK) con más actividad durante este mes. Estos han sido RIG, su versión E (Empire Pack) y su versión “Premium” V y Sundown.

El grupo que está detrás de las infecciones a través de RIG-V ha seguido centrado en el Ransomware, pero ha aumentado la variedad de su arsenal, pues hemos visto entre otros el ya común Cerber, y otros como nuestro viejo amigo Locky, CryptoMix y el que repasábamos más arriba, Spora.

En cuanto al EK RIG-E han estado especialmente centrados en el troyano bancario GootKit.

Y por último, Sundown se ha sumado al reparto de Cerber junto con otro malware catalogado como Terdot.A-Zloader (una variante del troyano bancario Zeus cuyo código fue liberado alrededor de 2011).

Como siempre desde el laboratorio de malware esperamos que les sea de utilidad esta información.